ネットワークセグメンテーション ネットワークセグメンテーションとは

ネットワークセグメンテーションは、ネットワークをより小さなサブネットワークに分割して、セキュリティを強化し、トラフィックの輻輳を低減し、パフォーマンスを向上させるセキュリティ手法です。

目次

ネットワークセグメンテーションの解説

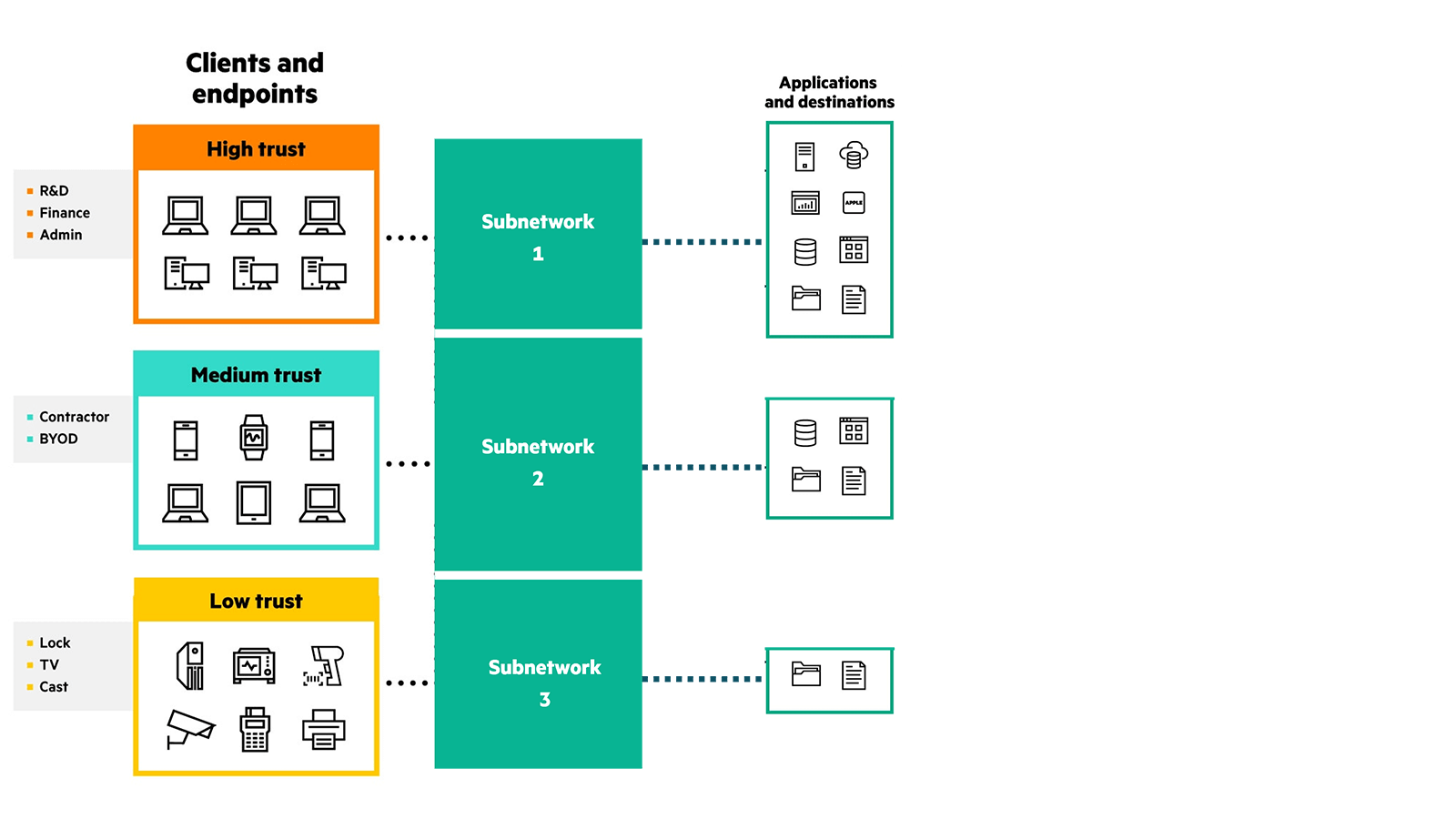

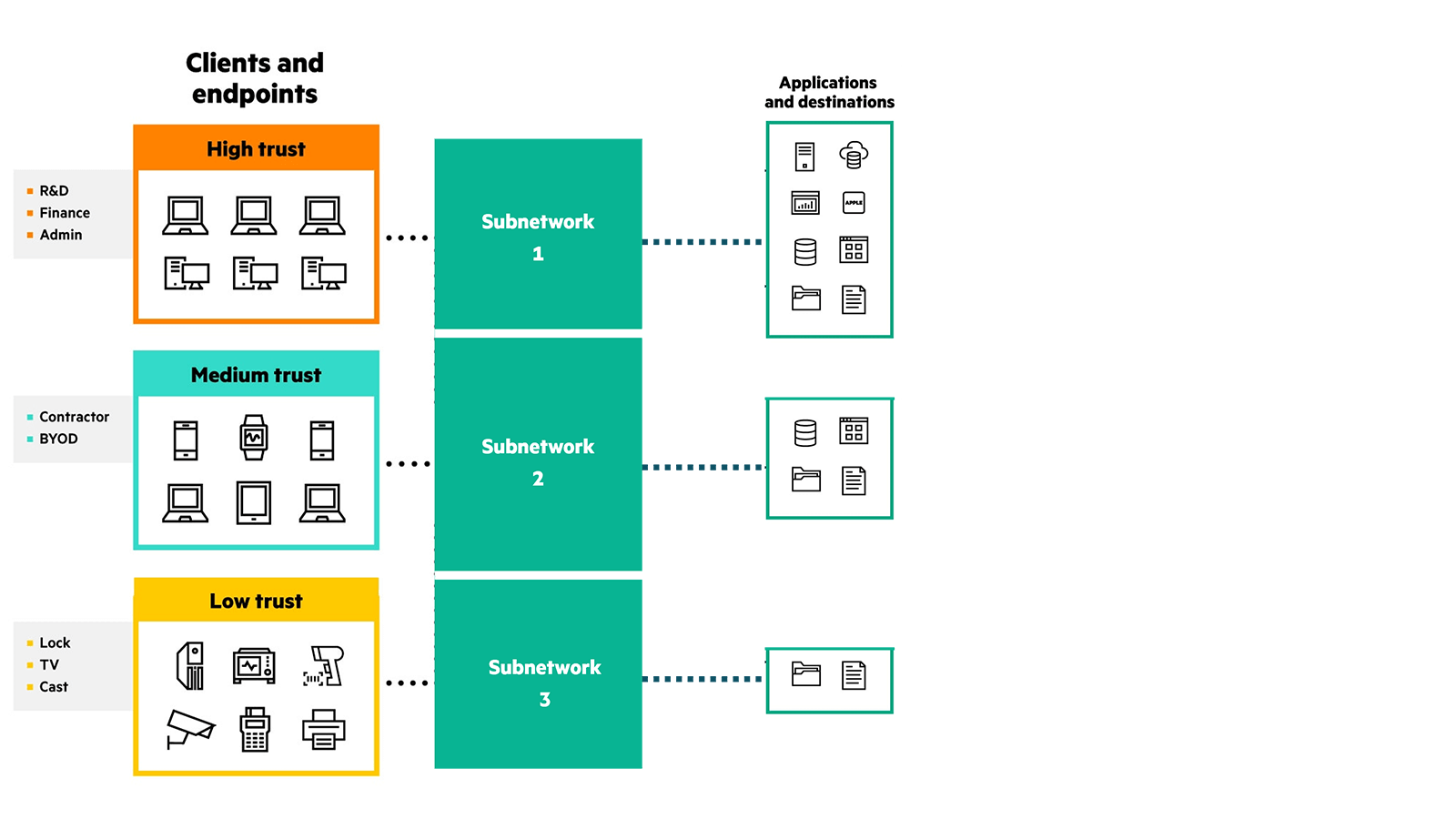

ネットワークセグメンテーションは、ネットワークをより小さなサブネットワークに分割し、それぞれを特定のデバイス、ユーザー、またはリソースのグループ専用にするセキュリティ手法です。この方法は、サブネットワークまたはセグメント間のトラフィックフローを制御することによって、サイバーセキュリティを強化し、セキュリティ侵害を特定のセグメント内に封じ込め、脅威が横方向に拡散するのを防ぐのに役立ちます。また、重要なリソースを重要でないワークロードから分離することによって、ネットワークのパフォーマンスも向上します。

ネットワークセグメンテーションは、攻撃対象領域を減らし、事前定義されたポリシーに基づいて異なるセグメント間のトラフィックを規制することによって、階層間のセキュリティを強化します。たとえば、従業員、請負業者、IoTデバイスにネットワークアクセスを提供する大企業では、セグメンテーションによって、接続デバイスの信頼レベルに基づいてセキュリティポリシーを適用し、IoTデバイスが財務システムやHRシステムなどの機密システムにアクセスするのを防ぎながら、重要なリソースを扱う従業員にネットワークリソースを優先的に割り当てることができます。

ネットワークセグメンテーションのさまざまなタイプ

次の2つタイプのネットワークセグメンテーションは異なるセキュリティ要件に対応します。

- 物理セグメンテーション: この方法は境界ベースのセグメンテーションとも呼ばれ、ファイアウォール、スイッチ、インターネット接続を使用して1つのネットワークを物理的に分割します。デバイスグループごとに別々のスイッチに接続されます。このタイプのセグメンテーションではセキュリティが向上しますが、拡張性とコスト効率は低くなります。

- 仮想セグメンテーション: この方法は論理セグメンテーションとも呼ばれ、VLAN (仮想ローカルエリアネットワーク) などのテクノロジーを使用して、物理ネットワークを論理的に分離された仮想ネットワークに分割します。仮想的に分割されたネットワークは、セキュリティポリシーが異なる個別のネットワークのように動作します。このタイプのセグメンテーションはコスト効率に優れていますが、ネットワークが拡大するにつれて複雑になり、リソースを大量に消費するようになります。

ネットワークセグメンテーションのメリット

セグメンテーションにより、ネットワークのセキュリティ、効率、管理は次のように向上します。

- セキュリティ侵害の封じ込め: ネットワークセグメンテーションにより、サブネットワークごとにネットワークアクセス制御を規制できるため、攻撃対象領域が限定され、侵害が他のサブネットワークに拡散するのを防ぐことができます。

- 規制コンプライアンスの向上: GDPRやPCI DSSなど、地域の規制要件や業界特有のコンプライアンスのフレームワークでは、ユーザーとデバイスによるデータへのアクセスを制限することが義務付けられています。ネットワークセグメンテーションでは、デバイスとユーザーが接続するサブネットワークを制御することによって、デバイスとユーザーのアクセスを制限します。ネットワークセグメンテーションでは、ネットワーク全体ではなく、影響を受けるサブネットワーク (財務データなど) のみにレビューを制限することによって、コンプライアンス監査を簡素化することもできます。

- ネットワークの効率の向上: ネットワークセグメンテーションでは、重要なトラフィックと重要でないトラフィックを分離することによって、ネットワークの輻輳を緩和します。たとえば、ゲストと従業員が接続できるのは別々のサブネットワークであるため、ゲストのサブネットワークの帯域幅の問題が従業員のサブネットワークのパフォーマンスに影響を与えることはありません。

- トラブルシューティングの重視: ネットワークセグメンテーションにより、着目する必要があるのはネットワークの問題やセキュリティ侵害が発生したサブネットワークのみであるため、ITチームやとセキュリティチームは範囲を絞り込んで、問題を迅速に解決できるようになります。

ネットワークセグメンテーションの主なユースケース

- ゲストアクセス: ネットワークセグメンテーションにより、セキュリティチームは最小限のリスクでゲストにネットワークアクセスを提供できます。ユーザーがゲストとしてログインすると、接続できるのはゲストサブネットワークのみであり、インターネット接続は提供されますが、企業ネットワークへのアクセスはほとんどまたはまったく提供されません。

- BYODおよびIoTデバイスのアクセス: BYODおよびIoTデバイスは、セキュリティ侵害の標的になりやすくなります。強力なアクセスポリシーを備えた分離されたサブネットワークにそれらを接続することは、それらのデバイスから生じるセキュリティ侵害を最小限に抑えるための実用的な方法です。

- ユーザーグループのアクセス: 必要とされるアクセスレベルはユーザーグループごとに異なります。エンジニアリングチームは財務データやHRシステムにアクセスできないようにすべきです。ユーザーグループごとに異なるサブネットワークに接続することによって、セキュリティチームはどのグループが何にアクセスできるかを制限し、セキュリティのギャップを埋めることができます。

- ネットワーク監査: 規制遵守には、財務データ、クレジットカードの詳細、個人情報などの重要な情報がセキュアに格納されている必要があり、より厳格な管理と監査が必要になります。ネットワークセグメンテーションでは、データを個別のサブネットワークに配置し、強力なセキュリティポリシーでセキュリティを確保することによって、重要な情報へのアクセスを制限します。

ネットワークセグメンテーションとマイクロセグメンテーションの違い

ネットワークセグメンテーションでは、大規模なネットワークを小さなセグメントまたはサブネットワークに分割して、ネットワークの効率とセキュリティを向上させます。マイクロセグメンテーションは、ワークロードまたはアプリケーションに基づいてサブネットワークをさらに細分化することです。マイクロセグメンテーションにより、セキュリティがより細かいレベルに引き上げられ、より厳格なセキュリティポリシーを使用して異なるサブネットワーク内のアプリケーションが保護されます。

ネットワークセグメンテーションは強力な階層間のトラフィック制御を提供しますが、マイクロセグメンテーションは通常、水平方向のトラフィックの制御に使用されます。