ネットワークアクセス制御 ネットワークアクセス制御 (NAC) とは

デジタルリソースへのアクセス制御は、組織にとって欠かせないITセキュリティ機能です。ネットワークアクセス制御 (NAC) ソリューションにより、IT部門はユーザーやデバイスがネットワーク上のリソースにアクセスすることを許可したり、拒否したりすることができます。NACは、ゼロトラストセキュリティストラテジの基盤となる、リソースへの最小権限のアクセスを実現するうえで重要な役割を果たします。

読了所要時間: 5分36秒 | 公開日: 2025年10月31日

目次

NACの説明

ネットワークアクセス制御とは、IT部門が設定したルールに基づいて、ユーザーやデバイスがリソースにアクセスすることを制限する仕組みを指します。建造物やオフィスのような物理的な組織の資産に侵入されないようにドアロックやセキュリティバッジで防ぐのと同様に、ネットワークアクセス制御は、ネットワーク上のデジタルリソースを不正アクセスから保護します。

NACが重要である理由

- セキュリティ - ネットワークアクセス制御は、悪意ある攻撃者による改ざんや盗難からリソースを保護します。NACソリューションは、適切なアクセス許可を持つユーザーとデバイスのみが、ネットワークとネットワークリソースにアクセスできるようにします。さらに、攻撃に関与している可能性のある主体を特定し、詳細な調査を実施するまで、その主体によるアクセスを隔離またはブロックできるNACソリューションもあります。この機能は、攻撃の拡散を防ぐうえで役立ちます。

- プライバシー - 組織は従来にも増して大量かつ多様なデータを管理しています。これには、機密性または秘匿性の高いデータが含まれる場合があります。ネットワークアクセス制御ソリューションにより、組織はネットワーク上で誰が、何を、いつ、どのようにデータにアクセスできるかを定義し、データ侵害のリスクを低減することができます。

- コンプライアンス - 規制対象組織は、多くの場合、一般データ保護規則 (GDPR)、医療保険の携行性と責任に関する法律 (HIPAA)、サーベンスオクスリー法 (SOX) をはじめとする、データプライバシーやデータ保護の義務に準拠するよう求められます。NACソリューションは、データへのアクセスを制限し、トラフィックを安全かつ分離した状態に保ち、監査を目的としたログの収集とレポート作成機能を提供することで、組織がこれらの義務に準拠するよう支援します。

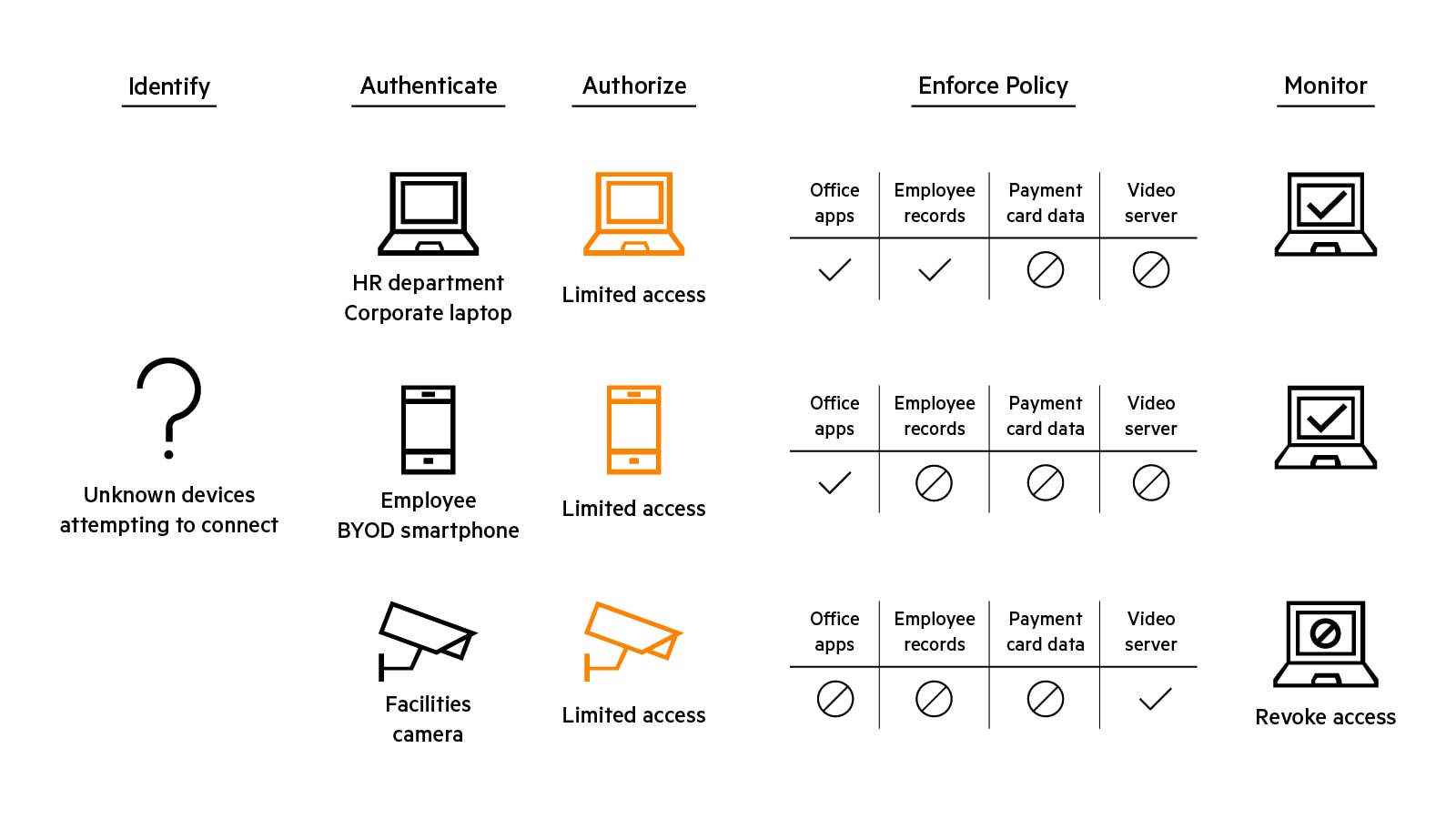

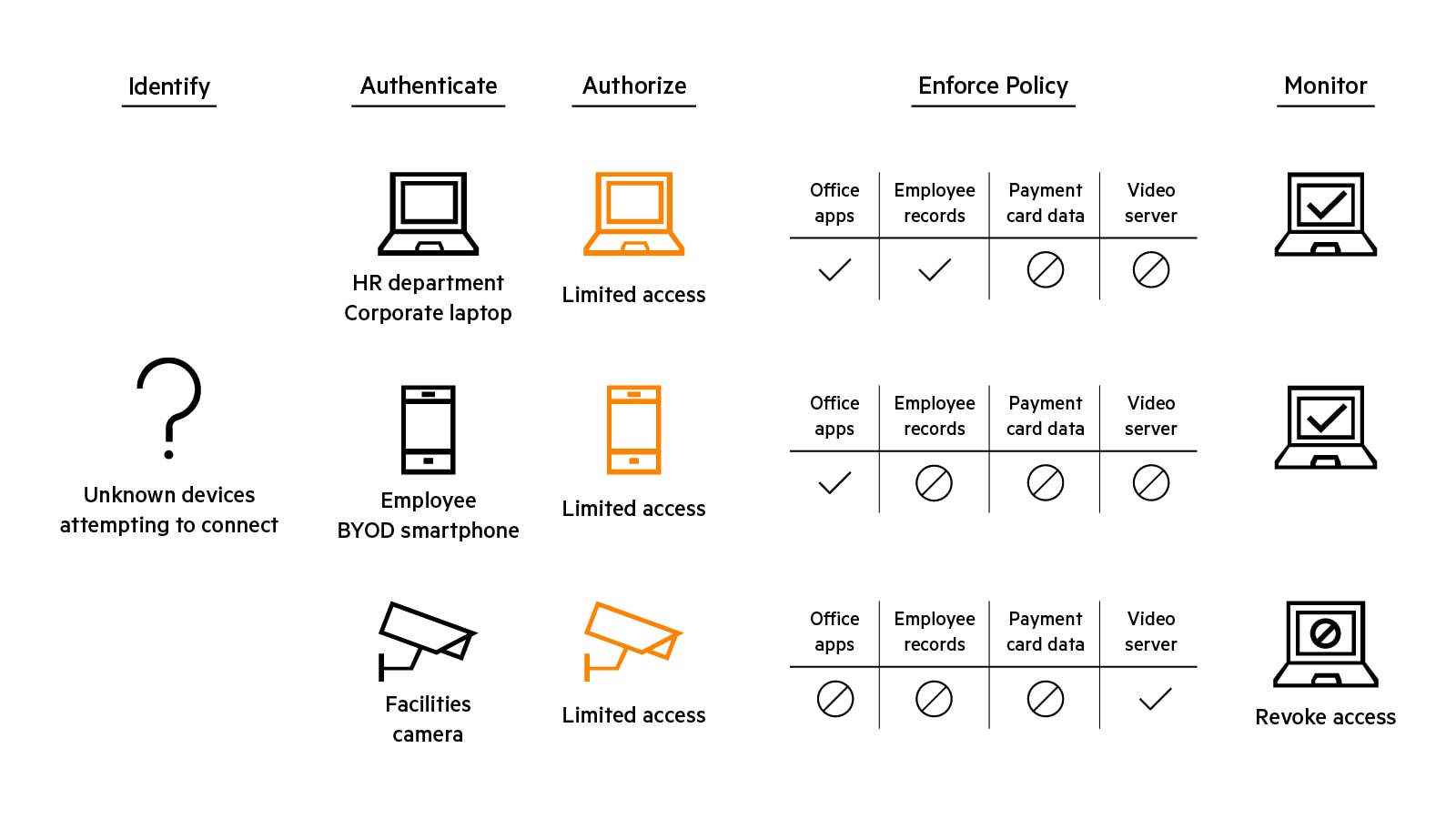

NACの仕組み

ネットワークアクセス制御は、異なるユーザーやデバイス (主体) に、それぞれのニーズに応じて異なるタイプのアクセス権を付与するというコンセプトに基づいています。粒度とは、主体、そのニーズ、関連するアクセス権限を定義および適用するにあたって使用する、詳細度のレベルを指します。粒度の高いネットワークアクセス制御は、ゼロトラストセキュリティアプローチの重要な要素であり、主体が割り当てられた業務を実施したり、機能を果たしたりするために必要なリソースのみにアクセスできるように制限します。

リソースを効果的に保護するために、ネットワークアクセス制御ソリューションは、さまざまなテクノロジーを組み合わせることで実現する、相互に関連する複数の機能を提供できなければなりません。

NACの実例

NACソリューションは、組織全体でリソースへのセキュアなアクセスを実現します。たとえば、ある病院では、NACソリューションを使用して、認証されたIoTデバイスのプロファイリング、安全性強化、接続管理を行い、その他のデバイスが接続できないようにしています。また、あるフルフィルメントセンターでは、NACソリューションを使用して、ネットワークにアクセスするすべての有線デバイスおよび無線デバイス (ロボットなど) を認証し、一貫した役割ベースのポリシーを適用しています。ある学校のシステムでは、NACソリューションを使用して、生徒、教師、職員、ゲストを認証し、定義したルールに基づいてトラフィックを細かく分類しています。

NACソリューションを選択する方法

NACソリューションを選択する場合、次に挙げる事項を検討してください。

- 相互運用性と特定のベンダーに依存しない機能が搭載され、高コストのアドオンやベンダーロックインを回避できること

- トラフィックを安全に分離する能力が実証されていること

- 最大限のアップタイムとノンストップ稼働をサポートするサービスが利用できること

- 数十万の同時使用エンドポイントをサポートする拡張性が備わっていること

- Marsh社によるCyber CatalystSMをはじめとする、サイバーリスクを軽減する能力に基づいて評価する市場リーダーシップに認知され、指定されていること

NACのエレメント

機能 | 機能 | テクノロジー |

|---|---|---|

| 可視性 | どの時点でも、ネットワーク上に誰がいて、どのような状態かを常に把握。 | 物理または仮想データコレクター: アクティブ (NMAP、WMI、SNMP、SSH) ディスカバリーメソッド、およびパッシブ (SPAN、DHCP、NetFlow/S-Flow/IPFIX) ディスカバリーメソッド: AI/MLによるデバイスプロファイリング、ディープパケットインスペクション。 |

| 認証 | ユーザーやデバイスの真正性を確実に確認すること。 | 802.1x認証: EAP-TLS、RADIUS、TAC-ACS: 多要素認証: 証明書。 |

| ポリシーの定義 | ユーザーとデバイスがアクセスできるリソースと、リソースへのアクセス方法に関するルールを定義。 | 役割、デバイスタイプ、認証方法、デバイスの健全性、トラフィックパターン、場所、時間帯などのコンテキストに基づいたパラメーターを含めることができるルール作成ツール。 |

| 権限制御 | 認証されたユーザーまたはデバイスに適用する適切なルールを決定。 | |

| 実施 | 適切なポリシーに基づき、認証されたユーザーまたはデバイスのリソースへのアクセスを許可、拒否、または取り消し。 | ファイアウォールやその他のセキュリティツールとの統合と双方向通信。 |

NACを使用するさまざまな目的

HPE Aruba Networking ClearPassのようなNACソリューションであれば、以下のような組織内でのセキュアな接続に関するユースケースに対応できます。

| ゲストおよび臨時労働者を対象とするNAC | ClearPass Guestを使用することで、受付係、イベントコーディネーター、その他IT部門以外のスタッフのために、ゲスト用として一時的なネットワークアクセスアカウント (任意の人数/1日当たり) を簡単かつ効率的に作成できます。またClearPass Guestでは、カスタマイズされたセルフ登録ポータルも提供しています。ビジターは自分の認証情報を作成して、それをあらかじめ決められた期間、ClearPassに保存し、自動的に失効するように設定することができます。 |

| 独自デバイスの持ち込み (BYOD) を対象とするNAC | ClearPass Onboardは、モバイルデバイスの構成とプロビジョニングを自動的に行い、エンタープライズネットワークに安全に接続できるようにします。従業員は、ガイド付きの登録と接続の手順に従って、所有するデバイスを自分自身で構成することができます。デバイスごとに一意の証明書が適用されるため、ユーザーはごく簡単なIT操作でデバイスをネットワークに安全に接続することが可能になります。 |

| エンドポイントでのセキュリティポスチャ評価を対象とするNAC | ClearPass OnGuardは、エンドポイント/デバイスポスチャの評価を実行し、デバイスを企業ネットワークに接続する前に、セキュリティおよびコンプライアンス要件が満たされていることを確認します。これは組織が自社のIT環境に脆弱性を持ち込まないための対策となります。 |

| モノのインターネット (IoT) デバイスを対象とするNAC | ClearPass Device Insightは、不明なデバイスを特定し、特定までの時間を短縮するためのリスクスコアリングと機械学習機能により、ネットワークに接続されたデバイスを完全に可視化します。また、ClearPass Device Insightは、トラフィックフローの挙動を監視してセキュリティを強化します。 |

| 有線デバイスを対象とするNAC | ClearPass OnConnectは、802.1xテクニックを使用して、未認証のプリンターやVoIP電話などのデバイスに、安全な有線によるアクセス制御を実施します。 |

| クラウドネイティブNAC | HPE Aruba Networking Central Cloud Authは、一般的なクラウドアイデンティティストアとの連携を通じて、ユーザーとデバイスに、シームレスなクラウドベースのオンボーディングを提供し、安全な役割ベースのポリシーを適用します。 |

FAQ

ネットワークアクセス制御 (NAC) により解決する問題とは

現代の企業ネットワークは、無線アクセス、モビリティ、BYOD (個人所有デバイスの持ち込み) ポリシー、ソーシャルメディア、クラウドコンピューティングの増加により、ますます大きなプレッシャーに直面しています。こうした傾向により、ネットワークの攻撃対象領域が大幅に拡大し、未許可アクセス、データ侵害、デジタル侵害に対してより脆弱になります。802.1xを使用したネットワークアクセス制御 (NAC) は、Ingressセキュリティを強化して、認証および承認済みのデバイスのみがネットワークに接続できるよう徹底し、強力な防御を実現します。

ネットワークアクセス制御では何が可能なのか

NACは、ネットワークセキュリティの重要なコンポーネントであり、次のような必須機能を提供します。

- 事前のアドミッションコントロール: 非認証メッセージをブロックします。

- デバイスおよびユーザーの検知: 事前定義した認証情報またはマシンIDでユーザーとデバイスを特定します。

- 認証と許可: アクセスを検証し、提供します。

- オンボーディング: デバイスにセキュリティ、管理、ホストチェック用ソフトウェアをプロビジョニングします。

- プロファイリング: エンドポイントデバイスをスキャンします。

- ポリシー適用: 役割および権限ベースのアクセスを適用します。

- 事後のアドミッションコントロール: セッションの終了とクリーンアップを実施します。

802.1Xは、物理ポートへのアクセスを試みるユーザーまたはデバイスを検証することにより、L2アクセスコントロールを提供します。

ネットワークアクセス制御がゼロトラストセキュリティを実現する方法とは

802.1X NACは次のような順序で動作します。

- 初期化: オーセンティケータ (通常はスイッチ) またはサプリカント (クライアントデバイス) がセッション初期化要求を送信します。サプリカントがEAP応答メッセージをオーセンティケータに送信し、オーセンティケータがメッセージをカプセル化して認証サーバーに転送します。

- 認証: 認証サーバーとサプリカントの間でオーセンティケータを介してメッセージが受け渡され、複数の情報が検証されます。

- 承認: 認証情報が有効であれば、認証サーバーからオーセンティケータに、ポートへのアクセス権をサプリカントに提供するよう通知します。

- アカウンティング: RADIUSアカウンティングによって、ユーザーとデバイスの詳細、セッションタイプ、サービスの詳細などのセッションレコードが保持されます。

- 終了: エンドポイントデバイスを切断するか、管理ソフトウェアを使用して、セッションが終了します。

ユニバーサルZTNA (UZTNA) におけるNACの役割とは

ネットワークアクセス制御 (NAC) は、特にオンプレミスおよびIoT環境において、デバイスレベルの認証、ポスチャ検証、アクセス強制を提供することで、ユニバーサルZTNA (UZTNA) の基本的な役割を果たします。従来のNACはネットワークエントリポイントを保護しますが、UZTNAではそれを拡張し、NAC機能をクラウドネイティブのゼロトラストフレームワークに統合します。これによりローカルとリモート両方の環境全体で、アプリケーションとリソースへのきめ細かなIDベースのアクセスが可能になります。