ゼロトラストネットワークアクセス (ZTNA) ゼロトラストネットワークアクセス (ZTNA) とは

「ゼロトラストネットワークアクセス (ZTNA)」は、プライベートアプリケーションへのセキュアなアクセスに対応する革新的なテクノロジーを意味します。ZTNAテクノロジーは「ソフトウェア デファインド ペリメーター (SDP)」とも呼ばれており、細分化されたアクセスポリシーを利用して、企業ネットワークへのアクセスを必要とせずに、認可ユーザーを特定のアプリケーションに接続します。また、VPNコンセントレーターとは異なり、アプリケーションの場所を公衆インターネット回線に公開することなく、ネットワークセグメンテーションに代わる最小権限のアプリケーションレベルセグメンテーションを確立します。

目次

ZTNAの説明

ZTNAの導入が拡大しているのは、リモートワークのニーズが増大し、すべてのユーザー、アプリケーション、デバイスがインターネットを介して安全に接続できるようにする必要があるためです。SaaSベースのビジネスアプリケーションが増加し、プライベートアプリケーションが引き続きハイブリッド環境またはマルチクラウド環境で運用されていることからも理解できます。

問題は、インターネットがモノをブロックするのではなく、接続する設計となっていることです。正しいIPアドレスとアウトバウンドコール機能を利用すれば、すべてのデバイスがインターネット経由で通信できます。脅威アクタ―は、適切なゼロトラスト戦略を導入していない組織を狙っています。

ZTNAサービスは、VPNやファイアウォールとは異なり、ネットワーク全体にアクセスすることなく、特定のエンティティを安全に相互接続する設計となっています。通常、こうしたエンティティは、自宅、外出先、またはオフィスで接続する従業員やサードパーティユーザーです。しかし、ユーザーだけに限定されるものではありません。ZTNAはマイクロセグメンテーションの形で、アプリケーション間にも適用できます。

ZTNAの基本概念

- ゼロトラストの基盤: ZTNAはゼロトラストの原則に基づいており、接続する場所や方法を問わず、すべてのユーザーおよびシステムがデフォルトでは信頼されません。すべてのアクセス要求に対して、アクセス許可の前に完全な認証、許可、暗号化が求められます。

- アプリケーション中心のアクセス: ネットワークへのアクセスを許可する従来のネットワークアクセスとは異なり、ZTNAでは、特定のアプリケーションにのみアクセスが許可されます。これはアウトバウンド限定接続によって実現されており、企業ネットワークをインターネットに公開しないことで攻撃対象領域を縮小できます。

- 最小権限のアクセス: ZTNAは、適切な業務遂行に必要となる最小レベルのアクセス権をユーザーに付与する、最小権限アクセスの原則を適用します。そのために、ユーザーの場所を問わず、組織全体に一貫してグローバルに適用される、きめ細かいアクセスポリシーを導入します。

- クラウドネイティブのスピードと拡張性: アクセスのスピードと信頼性を確保するため、ZTNAではクラウドインフラストラクチャを利用しています。それにより、多様な帯域幅のニーズに応じた拡張が可能になり、セキュリティを犠牲にすることなく、ユーザーが必要なアプリケーションに即座に接続できる環境が維持されます。

ZTNAの主な機能

- IDベースのアクセス: ZTNAは、アクセスを許可する前に、ユーザーとデバイスのIDを利用して検証します。既存のIDPプロバイダーからの認証と承認を使用して、正当なユーザーのみがリソースにアクセスできるようにします。

- きめ細かいアクセス制御: ZTNAは、ネットワークへの包括的なアクセスを許可するのではなく、ユーザーの役割、デバイスの状態、コンテキスト要因に基づいて、特定のアプリケーションまたはサービスへのきめ細かいアクセス制御を行います。

- 最小権限の原則: アクセスは、ユーザーがタスクを実行するために必要なものだけに制限されます。それにより、攻撃対象領域が最小限に抑えられます。

- アプリケーションのセグメンテーション: ZTNAは、複雑なネットワークセグメンテーションではなく、ゼロトラストポリシーを使用して、ユーザーとデバイスが許可された特定のリソースにのみアクセスできるようにし、ネットワーク内での横方向の移動を防止します。

- 継続的な検証: ZTNAは、ユーザーのアクティビティとデバイスの稼働状態を継続的に監視および検証します。ユーザーのセッションが疑わしい場合やデバイスのセキュリティポスチャが変更された場合は、アクセス許可が取り消されることがあります。

- リモート/ハイブリッドワークのサポート: ZTNAは、ユーザーの物理的な場所に関係なくアプリケーションへのセキュアなアクセスを提供するため、リモート/ハイブリッドワーカーを抱える組織に最適です。

- クラウドネイティブ: ZTNAは多くの場合クラウドベースであり、SaaSアプリケーション、パブリッククラウド、プライベートクラウド、プライベートデータセンターなどの最新のエンタープライズ環境と統合されます。

ZTNAの仕組み

ZTNAは、ユーザーのデバイスと、それらがアクセスする必要があるプライベートアプリケーションまたはサービスとの間に安全で暗号化された接続を確立します。その主な機能は次のとおりです。

- 認証: ユーザーが資格情報を提供すると、そのIDを多要素認証 (MFA) またはIDプロバイダー (IdP) を通じて検証します。

- デバイスの検証: デバイスがセキュリティポリシーに準拠しているかどうか (OSバージョン、ウイルス対策の状況など) を評価します。

- ポリシーの適用: 認証されると、ユーザーの役割、デバイスセキュリティ、場所、その他のコンテキスト要因を考慮して事前定義されたゼロトラストポリシーに基づいてアクセスが許可されます。

- アプリケーション固有のアクセス: ZTNAでは、ユーザーには許可されたアプリケーションのみが表示されてアクセス可能になり、ネットワークのその他の部分は表示されないかアクセス不可となります。

ZTNAのメリット

- セキュリティの強化: ZTNAが「決して信頼せず、常に検証する」原則に基づいて動作することで、不正アクセスのリスクが大幅に軽減されます。ZTNAは、厳格なID検証とコンテキストアクセス制御を適用することで、ユーザーやデバイスがリソースにアクセスする前に継続的に認証および承認されるようにします。これにより、攻撃者が初期アクセス権を取得した場合でも、ネットワーク内で横方向に移動するリスクが最小限に抑えられます。

- 攻撃対象領域の縮小: ZTNAの最大の強みの1つは、アプリケーションやサービスを権限のないユーザーから見えないようにできることです。ZTNAは、内部リソースを認証レイヤーの背後に隠し、検証済みのIDにのみ公開することで、攻撃者の潜在的な侵入ポイントを大幅に制限します。この「ダーククラウド」アプローチにより、システムが標的となった場合でも、適切な資格情報とコンテキストがなければアクセスできないことが保証されます。

- ユーザーエクスペリエンスの向上: 通常は手動接続が必要でパフォーマンスが低下する可能性のある従来のVPNとは異なり、ZTNAはよりシームレスで透過的なエクスペリエンスを提供します。ユーザーは、面倒なVPNクライアントを必要とせずに、あらゆる場所やデバイスからアプリケーションに安全にアクセスできます。これにより、アクセス時間が短縮され、中断が減り、ワークフローがより直感的になるため、リモート/ハイブリッドワーク環境に特に有益です。

- スケーラビリティ: ZTNAは、動的な分散IT環境をサポートするように設計されています。組織がクラウドフットプリントを拡大する場合でも、増加するリモートワーカーをサポートする場合でも、サードパーティベンダーを統合する場合でも、ZTNAは簡単に拡張できます。ZTNAのクラウドネイティブアーキテクチャーにより、複数の環境にわたる導入と管理が容易になり、従来のネットワークセキュリティモデルの複雑さが軽減されます。

ZTNAのユースケース

- VPNに代わるリモートワーク向けサービス: リモートユーザーをネットワークに接続するために使用されているリモートアクセスVPNをZTNAに置き換えることで、より高速でセキュアなエクスペリエンスを即座に提供できます。

- オフィス内従業員アクセス: オンプレミスユーザーをデフォルトで信頼せず、パブリックホスト型ゼロトラストブローカー、または社内に展開されているプライベートブローカーを利用して、最小権限のアクセスとセグメンテーションの簡素化、ユーザーエクスペリエンスの迅速化、コンプライアンスの簡素化を実現します。

- サードパーティアクセスの保護: エージェントレスアクセスを利用して、企業ネットワークへのアクセスを許可することなく、ビジネスエコシステムのパートナー、サプライヤー、ベンダー、お客様が重要なビジネスデータに安全にアクセスできるようにします。

- M&Aや売却時のIT統合を加速: ZTNAは、重複IPのネットワークアドレス変換 (NAT) に対処するため、またはVDIインフラストラクチャを立ち上げるために、ネットワークを統合 (または分割) することなく、各プロセスを9~14か月間からわずか数日間または数週間に短縮できます。

- VDIの代替: 複雑な仮想環境をZTNAに置き換えることで、従来のVDIの高コスト、スケーラビリティの問題、レイテンシを回避できます。ZTNAは、ユーザーID、デバイスの状態、コンテキストに基づいて、アプリケーションへの直接的なポリシーベースの接続を通じて、安全でシームレスなリモートアクセスを提供します。

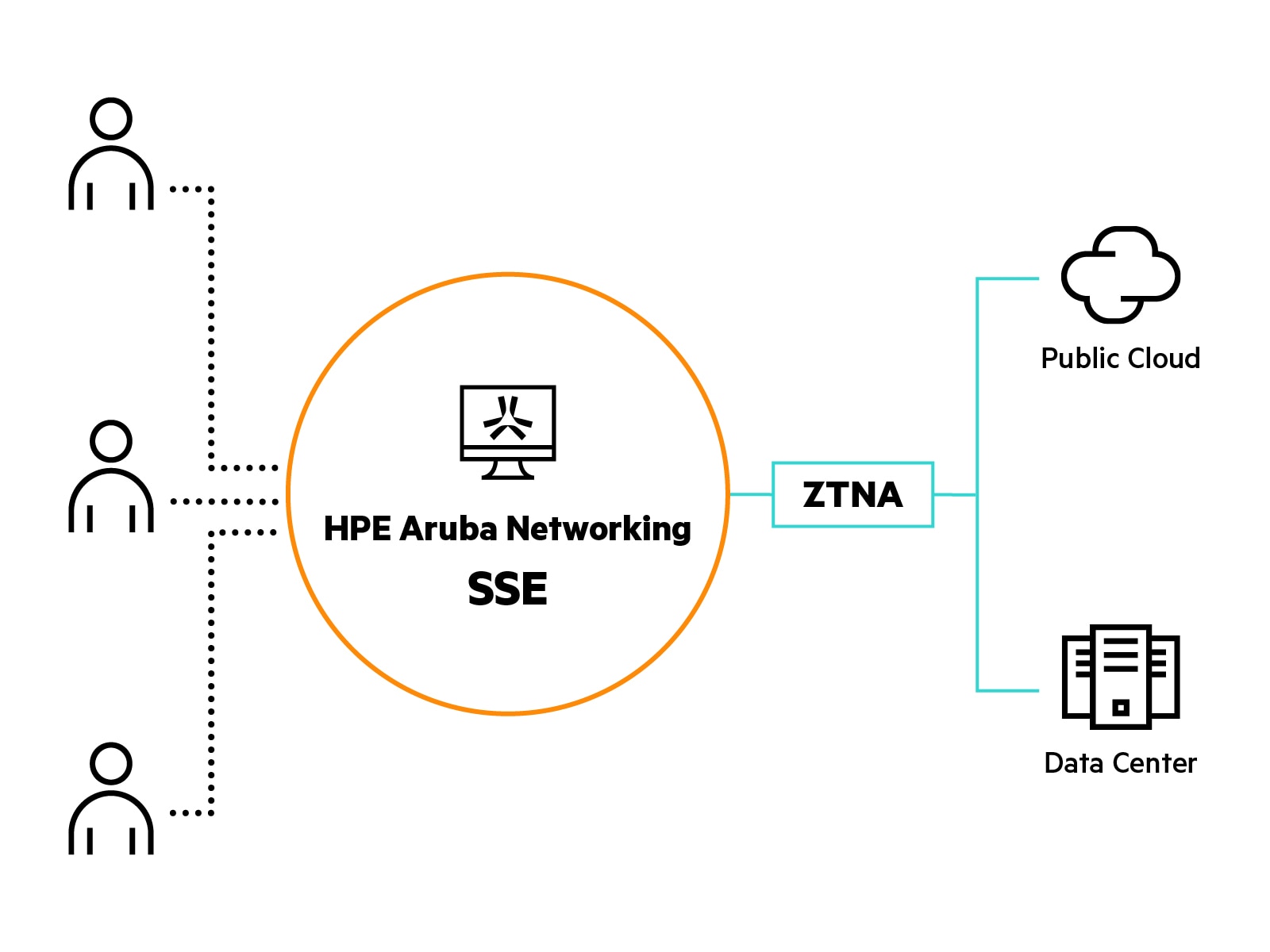

HPE Aruba Networking ZTNA

HPE Aruba Networking SSEプラットフォームの一部であるHPE Aruba Networking ZTNAは、従来のリモートアクセスVPNソリューションに代わる最新のソリューションを提供しており、ゼロトラストに基づいて、すべてのユーザー、デバイス、プライベートアプリケーションのセキュアなグローバル接続を実現します。

前述のとおり、ZTNAは、HPE Aruba Networking Security Service Edge (SSE) プラットフォームに不可欠な要素です。ただし、包括的なプラットフォームでZTNA、SWG、CASB、デジタルエクスペリエンス監視の機能が単一のクラウド提供型ソリューションに統合されており、簡単にすべてを一元管理できます。