データセンターセキュリティ データセンターセキュリティとは

データセキュリティは、物理的セキュリティ侵害、データ侵害、またはサイバー攻撃によって引き起こされる可能性がある未許可アクセス、破損、盗難からデジタルデータを保護するプロセスです。

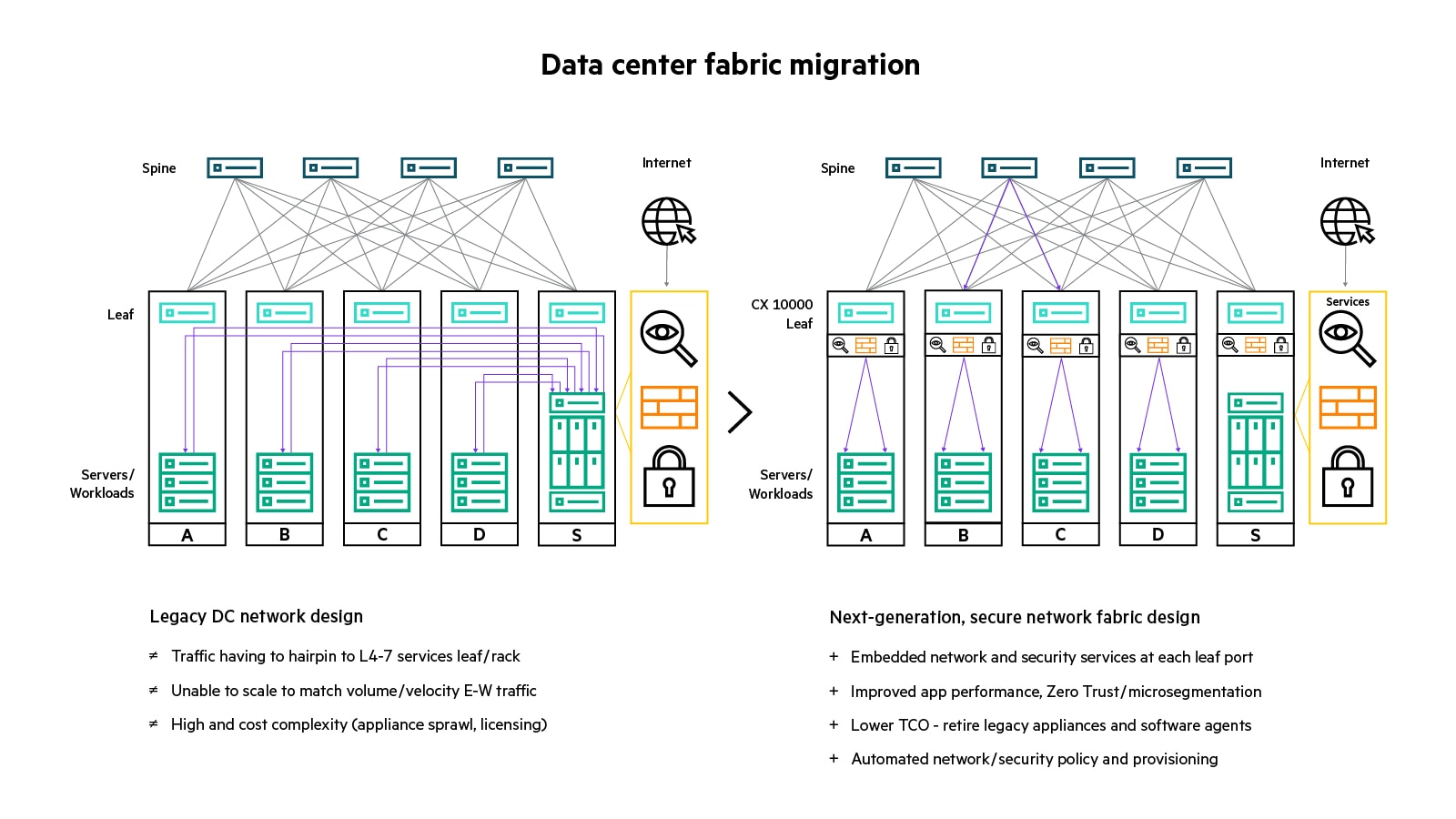

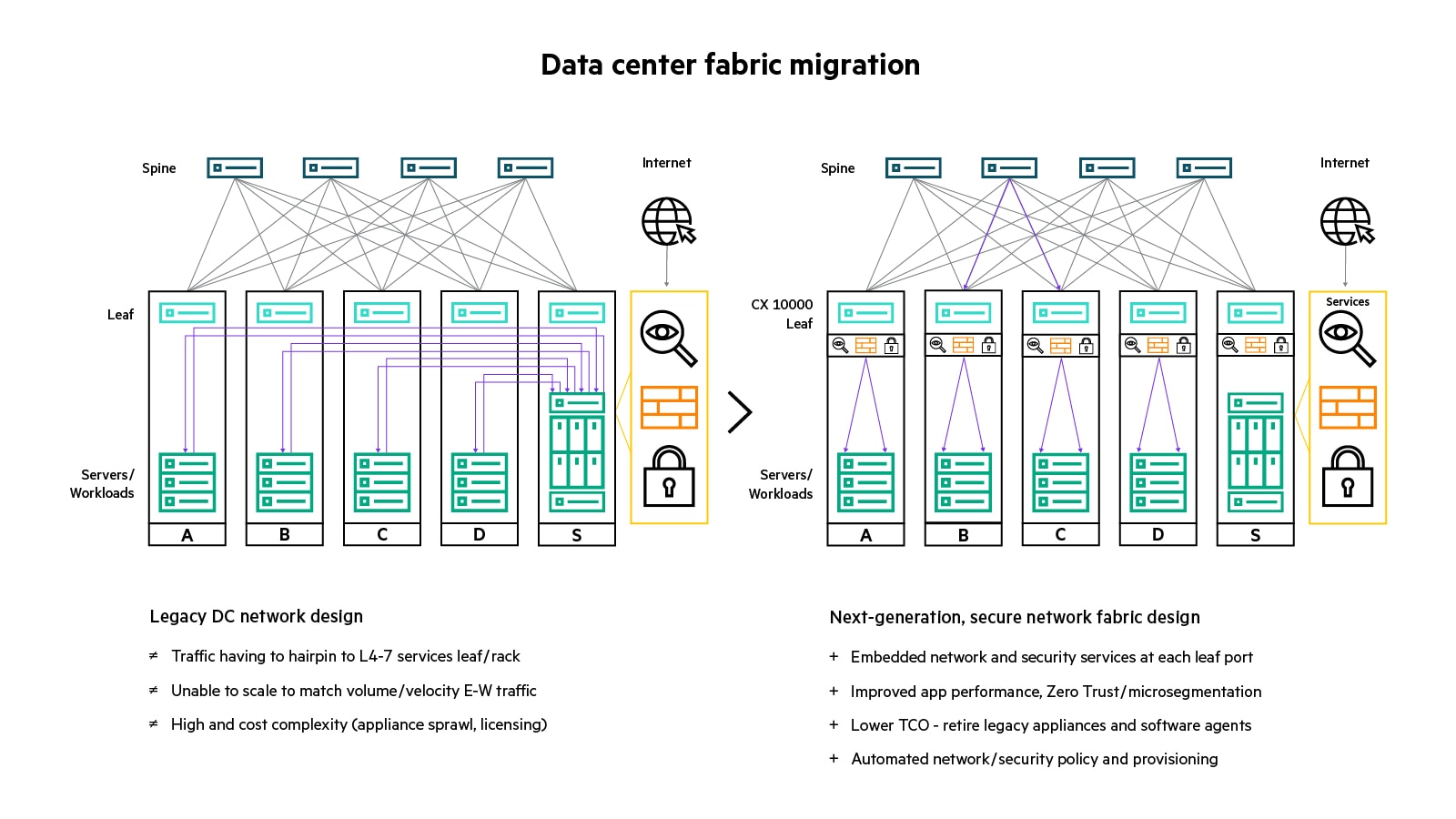

データセンターでのEast-West (サーバー間) トラフィックの増大により、セキュリティに求められる要件も大きく変化しています。仮想化/コンテナ化されたアプリケーション環境では、East-Westトラフィックが高速かつ大容量でやり取りされるため、特にゼロトラストセキュリティが不可欠なマルチテナントシナリオでは、新たなセキュリティソリューションが必要になります。

目次

データセンターセキュリティとゼロトラスト

サイバーセキュリティの脅威は、ここ数年で劇的に変化しました。今日の攻撃者は、エンタープライズデータセンターに侵入し、価値ある情報を盗もうとする動機をかつてないほど強く持っています。つまり、セキュリティポリシーで明示的に許可されていない限り、データセンターでは、デフォルトでネットワーク上のエンティティを一切信頼せず、すべてのトラフィックを信頼しないことになります。

マイクロサービスベースのアプリケーションでは、ハードウェアファイアウォール、IPS、その他のセキュリティデバイスによるトラフィック検査が行われず、企業は内部からの攻撃に対して脆弱なままとなります。

NIST SP 800-207によれば、「ゼロトラストセキュリティモデルは、環境内に攻撃者がいることを前提としており」、ゼロトラストアーキテクチャーは「データ侵害を回避し、内部のラテラルムーブメントを制限するように設計されています。」

データセンターにとっての最大の脅威は次の2つです。

- インフラストラクチャ攻撃: 企業はテクノロジー資産に依存して事業活動を維持しています。そのため、技術インフラストラクチャを保護することはその企業自体を保護することにもなります。データセンターコンポーネント (ストレージ、コンピュート、ネットワーク) の機能が悪用されれば、パフォーマンスや可用性が低下し、専有データや知的財産が失われ、企業の収益に悪影響が及びます。

- サイバー攻撃: 技術インフラストラクチャへのサイバー攻撃の脅威は、フィッシング詐欺の試みやランサムウェア攻撃、分散型サービス拒否 (DDoS) 攻撃、モノのインターネット (IoT) のボットネット攻撃まで、幅広く存在します。高度な監視、アプリケーション対応型ポリシーの適用、脅威検出機能を備えた専用セキュリティシステムにより、ビジネスクリティカルアプリケーションや顧客向けアプリケーションのシームレスな実行を保証します。

セキュアデータセンターの構成要素

最新のデータセンターセキュリティには、複雑さを増すことなく、きめ細かな可視性、ポリシー制御、脅威検出および軽減の自動化を実現することが求められます。

1. 徹底的な可視化

データセンターネットワークは急速に変化しています。最も差し迫った課題は、コンピューティングリソースとストレージリソースを移動したりアップグレードしたりする一方で、ユーザーに対する運用の安定性と可視性を維持することです。

多くの種類のセキュリティインフラストラクチャからテレメトリを集約することができても、時間がかかり、問題が発生した後でしか特定できないことがよくあります。

2. セグメンテーション

どの接続を許可し、どの接続を拒否するかというポリシーを適切に定義するには、アプリケーションとデータに関連付けられたさまざまなユーザープロファイルを理解する必要があります。要件を特定することで、それに応じて適切なデータセンターアクセスプロファイルを開発できます。セグメンテーションは、セキュリティポリシーを適用できるよう、データセンターホストを論理的に分離することを指します。

セグメンテーションでは、データセンター内のすべてのEast-Westトラフィックをステートフルに検査し、悪意のある行為者が内部ネットワーク内を移動するのを阻止するポリシーを適用することで、望ましくないラテラルムーブメントを防止します。マイクロセグメンテーションでは、新たなアーキテクチャー設計を用いることなくセグメンテーションを実現できます。

マイクロセグメンテーションは、高度な監視を必要とするホストのサブセットに適用することも、より広範囲に適用してデータセンターのセキュリティ体制を最大限に生かすこともできます。

3. 脅威を軽減

現代のデータセンターインフラストラクチャでは、脅威を事前に検出して攻撃を抑えることが不可欠です。一元管理されたポリシーを1つの画面で確認することで、未知の脅威を軽減およびブロックできます。

自動化されたポリシーベースのネットワークセグメンテーションとマイクロセグメンテーションが必要であり、セキュリティアプライアンスの一元化はトラフィックフローの拡張には非効率です。データセンターエッジにあるハードウェアアプライアンスにトラフィックをヘアピン転送した場合、アプリケーション性能が損なわれ、拡張性が制限され、コストやレイテンシの増大につながります。

ゼロトラストの基本原則

ゼロトラストセキュリティアーキテクチャーの継続的な検証と認証で、各種のサイバー攻撃をすばやく検出し、多くの場合、侵入前に防ぐことができます。ゼロトラストモデルはマイクロセグメンテーションに対応しているので、IT部門はネットワークリソースを分離し、潜在的脅威を簡単に封じ込めることができます。

包括的な可視化

IoTの導入が進むにつれ、ネットワーク上のすべてのデバイスとユーザーの包括的な可視化が重要になると同時に、それが困難にもなっています。包括的に可視化できなければ、ゼロトラスト モデルをサポートするクリティカルなセキュリティ制御の実装は難しくなるため、自動化、AIベースの機械学習、またデバイスタイプの迅速な識別機能がきわめて重要となります。

認証と認可

決して信頼せず、必ず確認します。そしてログイン回数、ポスチャチェック、新規ユーザー、新規デバイスなどに基づく多要素認証など、さまざまなユースケースを同時にサポートする場合、複数の認証方法を使用できます。

IDベースのアクセス制御で最小権限アクセスを実現

IDベースの最小権限アクセスでは、ユーザーとデバイスは、各自のロールに一致する動作をする場合に限り、それぞれの機能を実行するのに必要なリソースにだけアクセスできます。異常な動作が認められる、もしくは侵害が疑われる場合、リソースへのアクセスを制限して動的にアクセスを調整するアクセス制御ポリシーが適用されます。

エンドポイントセキュリティとは

エンドポイントセキュリティは、ネットワークエンドポイント (企業のネットワークにアクセスするために使用されるデスクトップ、ノートパソコン、タブレット、その他のモバイルデバイスなどのハードウェア) を保護することで、企業の貴重な資産であるデータを脆弱性や脅威から保護します。エンドポイントセキュリティにはさまざまな種類があります。

- ネットワークアクセス制御 (NAC): ファイアウォールを使用して、エンドポイントデバイスによるネットワークへのアクセスを制御します。

- データロス防止: フィッシング詐欺や、エンドポイントにインストールされたマルウェアによってハッキングまたは流出したファイルやデータを保護します。

- データ分類: 脆弱性を重視しながら、組織のデータで最も機密レベルが高いものを特定し、適切にアクセス権が提供されるようにします。

- URLフィルタリング: エンドポイントが接続できるWebサイトの数を制限し、マルウェアから保護します。

- クラウド境界セキュリティ: 機密性の高いクラウドベースのデータとアプリの周囲にファイアウォールを設置し、データにアクセスできるエンドポイントを制限します。

- サンドボックス: ユーザーのエンドポイントが動作するネットワークを模倣した仮想環境を設定し、機密情報へのアクセスを制限します。

インフラストラクチャセキュリティが重要である理由

相互接続が増えたことに加えて、クラウドサービス、マイクロサービス、ソフトウェアコンポーネントが、異なるクラウドプラットフォームや企業ネットワークエッジにまたがって採用されるようになり、技術インフラストラクチャのセキュリティがかつてないほど複雑で重要になっています。ゼロトラストセキュリティアーキテクチャーの採用は、企業がこの課題に対応する1つの方法です。

同時に、人的要素が組織のセキュリティ戦略の大きな弱点となりうるため、ITインフラストラクチャを保護するうえで、従業員にパスワードと認証情報のセキュリティに関するトレーニングを行うことが非常に重要です。インフラストラクチャセキュリティは、次の4つのレベルを通じて企業のテクノロジー境界全体にわたりデータ保護を実装します。

- 物理: 盗難や破壊行為などから物理的インフラストラクチャを保護します。地理的に異なる拠点にオフサイトバックアップを置くデータリカバリ計画も、物理セキュリティ戦略の一部です。

- ネットワーク: オンプレミスまたはファイアウォール経由や多要素認証 (MFA) 経由のクラウドのいずれであっても、ネットワークトラフィックを監視して、ネットワークリソースへのアクセスを許可する前に検証します。

- 適用: 古いソフトウェアには、サイバー攻撃者がITシステムにアクセスするために悪用できる脆弱性が含まれている可能性があるため、ソフトウェアとファームウェアのアップデートが企業ネットワーク全体に配布され適用されるようにします。

- データ: 一般的なエンタープライズエンドポイントセキュリティ手段には、URLフィルタリング、ウイルス対策ツール、サンドボックス、セキュアメールゲートウェイ、エンドポイント検出/対応 (EDR) ツール、データ暗号化があります。

新世代のセキュアなデータセンターファブリック

データセンターネットワーキングはこの10年間で進化を遂げてきましたが、最新のアプリケーションアーキテクチャーのボリュームと速度、セキュリティ、サービスアーキテクチャーに対応できる高性能な25/100/400Gのリーフ&スパイントポロジの実現はまだ追いついていません。

従来の境界型セキュリティとは異なり、最新のゼロトラストセキュリティアーキテクチャーは信頼を脆弱性ととらえます。ネットワークへのユーザーの接続が許可されたとしても、そのユーザーが感染しているかもしれないので、そのまま信頼すべきではないと考えます。ネットワーク全体をとおしてIDとデバイスの証明および認証が求められます。ネットワーク上の各コンポーネントは単独で自身の信頼性を確立し、従来のポイントセキュリティ機能を含め、交信する別のコンポーネントに認証してもらう必要があります。ゼロトラストセキュリティ戦略の基本原則:

- 決して信頼せず、必ず確認する

- 侵害があると想定する

- 明示的に検証する

分散型サービスアーキテクチャーは、データセンターの奥深く、ネットワークサーバーエッジにまでゼロトラストを拡張します。きめ細かいマイクロセグメンテーションを実現し、ミッションクリティカルなワークロードのセキュリティを劇的に拡張、強化します。

データセンターファブリックの移行

関連製品、ソリューション、サービス

関連トピック

HPE Aruba Networkingが提供するエッジ中心、クラウド対応、データ駆動型のアーキテクチャーソリューション。