Control de acceso a la red ¿Qué es el control de acceso a la red (NAC)?

Controlar el acceso a los recursos digitales es una capacidad de seguridad informática crítica para cualquier organización. Las soluciones de control de acceso a la red (NAC) permiten a la TI autorizar o impedir el acceso de usuarios y dispositivos a los recursos de la red. NAC juega un importante papel en la entrega de acceso por privilegios mínimos a los recursos, lo que es fundamental para las estrategias de seguridad de confianza cero.

Tiempo de lectura: 5 minutos y 36 segundos | Actualizado: 31 de octubre de 2025

Índice

NAC explicado

Los controles de acceso a la red impiden el acceso a los recursos de determinados usuarios y dispositivos en función de unas reglas establecidas por el departamento de TI. Al igual que las cerraduras de las puertas y las identificaciones de seguridad evitan que los intrusos accedan a los recursos físicos de la organización, como edificios u oficinas, los controles de acceso a la red protegen los recursos digitales de la red de accesos no autorizados.

¿Por qué es importante NAC?

- Seguridad: los controles de acceso a la red protegen los recursos de la manipulación y el robo malicioso por parte de terceros. Las soluciones NAC garantizan que solo los usuarios y dispositivos con los permisos adecuados puedan acceder a la red y a sus recursos. Además, algunas soluciones NAC pueden identificar sujetos participantes en un ataque y ponerlos en cuarentena o bloquear su acceso en espera de una mayor investigación. Esta funcionalidad puede prevenir la propagación de ataques.

- Privacidad: actualmente, las organizaciones están gestionando más cantidad y variedad de datos que nunca. Algunos de estos datos son sensibles o confidenciales. Las soluciones de control de acceso a la red permiten a las organizaciones definir quién, qué, cuándo y cómo se puede acceder a los datos de la red para reducir el riesgo de filtración.

- Cumplimiento: a menudo, las organizaciones reguladas deben cumplir con diversos mandatos de privacidad y de protección de datos, como el Reglamento General de Protección de Datos (RGPD), o la Ley de portabilidad y responsabilidad de seguros médicos (HIPAA) y Sarbanes-Oxley (SOX). Las soluciones NAC pueden ayudar a las organizaciones a cumplir con estos mandatos mediante la restricción del acceso a los datos, el mantenimiento de un tráfico seguro y separado y la generación de registros e informes para las auditorías.

¿Cómo funciona NAC?

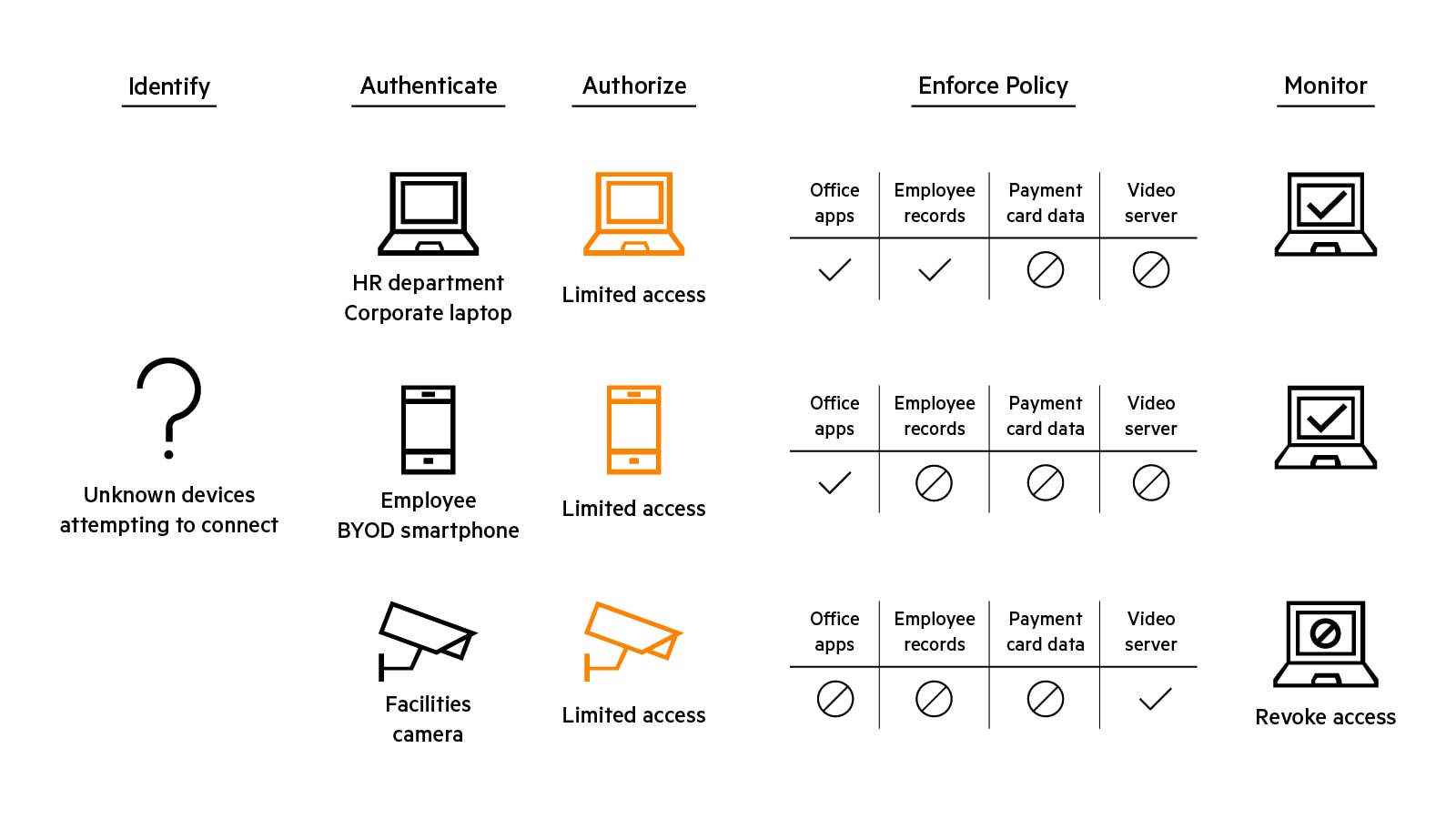

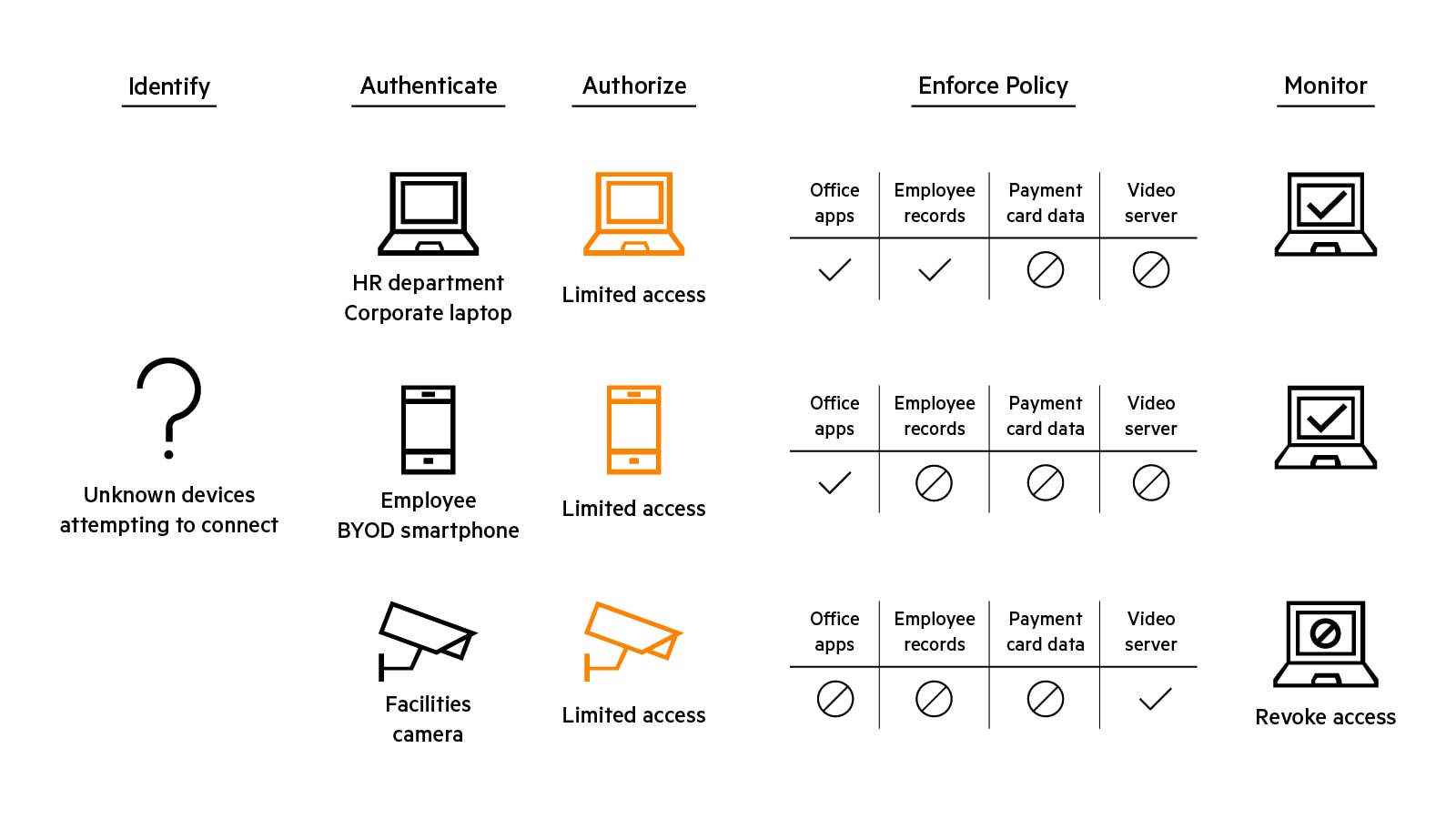

El control de acceso a la red se basa en la idea de otorgar diferentes tipos de acceso a cada tipo de usuario y dispositivo (sujetos) en función de sus necesidades. La granularidad hace referencia al nivel de detalle con el que se puede definir a un sujeto y sus necesidades y otorgarle sus permisos de acceso asociados. Los controles de acceso a la red altamente granulares son un componente clave de los enfoques de seguridad de confianza cero, que limitan el acceso de un sujeto a tan solo los recursos que necesita para hacer su trabajo o cumplir su función.

Para proteger los recursos de manera efectiva, las soluciones de control de acceso a la red deben proporcionar varias capacidades interrelacionadas a través de una combinación de tecnologías.

¿Cuáles son ejemplos de NAC?

Las soluciones NAC proporcionan un acceso seguro a los recursos de la organización. Por ejemplo, hay hospitales que usan soluciones NAC para elaborar perfiles, proteger y gestionar la conectividad de los dispositivos IoT autorizados y excluir otros. Un centro logístico podría utilizar una solución NAC para autenticar todos los dispositivos cableados e inalámbricos que accedan a la red (como robots) e implementar políticas coherentes basadas en roles. Los sistemas escolares pueden usar soluciones NAC para autenticar a sus estudiantes, profesores, personal e invitados y permitir una segmentación granular del tráfico en función de reglas definidas.

¿Cómo elegir una solución NAC?

A la hora de elegir una solución NAC, ten en cuenta si ofrece lo siguiente:

- Características de interoperatividad e independencia de proveedor para evitar costosos complementos y la dependencia del proveedor

- Una capacidad demostrada para mantener el tráfico seguro y separado

- Disponibilidad de servicio suficiente para admitir el máximo tiempo de actividad y operaciones ininterrumpidas

- Escalabilidad para admitir cientos de miles de puntos finales simultáneos

- Liderazgo en el mercado y designaciones que reconocen su capacidad para reducir el riesgo cibernético, como la clasificación Cyber CatalystSM de Marsh

Elementos del NAC

Capacidades | Función | Tecnologías |

|---|---|---|

| Visibilidad | Saber quién y qué está en la red en cualquier momento determinado. | Recopiladores de datos físicos o virtuales: métodos de detección activos (NMAP, WMI, SNMP, SSH) y pasivos (SPAN, DHCP, NetFlow/S-Flow/IPFIX); creación de perfiles de dispositivos asistida por inteligencia artificial y aprendizaje automático; inspección profunda de paquetes. |

| Autenticación | Determinar con seguridad que un usuario o dispositivo es quien es o lo que afirma ser. | Autenticación 802.1x; EAP-TLS, RADIUS, TAC-ACS; autenticación multifactor; certificados. |

| Definición de las políticas | Definir reglas para usuarios y dispositivos con respecto a los recursos a los que pueden acceder y cómo pueden acceder a ellos. | Herramientas de redacción de reglas, que pueden incluir parámetros contextuales como función, tipo de dispositivo, método de autenticación, estado del dispositivo, patrones de tráfico, ubicación y hora del día. |

| Autorización | Determinar las reglas adecuadas para el usuario o dispositivo autenticado. | |

| Cumplimiento de las políticas | Permitir, denegar o revocar el acceso de un usuario o dispositivo autenticado a un recurso en función de la política pertinente. | Integración y comunicación bidireccional con firewalls y otras herramientas de seguridad. |

¿Para qué se utiliza NAC?

Las soluciones NAC como HPE Aruba Networking ClearPass pueden abordar varios casos de uso relacionados con una conectividad segura:

| NAC para invitados y trabajadores temporales | ClearPass Guest permite a recepcionistas, coordinadores de eventos y demás personal ajeno al departamento de TI, crear de forma eficaz cuentas de acceso temporal a la red para una cantidad ilimitada de invitados por día. ClearPass Guest también ofrece un portal de autorregistro personalizado que permite a los visitantes crear sus propias credenciales, que luego se almacenan en ClearPass durante periodos de tiempo predeterminados y pueden configurarse para que caduquen automáticamente. |

| NAC para BYOD (traiga su propio dispositivo) | ClearPass Onboard configura y aprovisiona automáticamente los dispositivos móviles y les permite conectarse de forma segura a las redes empresariales. Los trabajadores pueden autoconfigurar sus propios dispositivos siguiendo unas instrucciones de registro y conectividad guiadas. Se aplican unos certificados únicos por dispositivo para garantizar que los usuarios puedan conectar sus dispositivos de forma segura a la red con la mínima intervención por parte del departamento de TI. |

| NAC para la evaluación del enfoque de seguridad de los terminales | ClearPass OnGuard lleva a cabo una evaluación de la postura de terminales y dispositivos para garantizar que reúnen los requisitos de seguridad y cumplimiento antes de que se conecten a la red corporativa, lo que puede ayudar a las organizaciones a evitar la introducción de vulnerabilidades en sus entornos de TI. |

| NAC para dispositivos del internet de las cosas (IoT) | ClearPass Device Insight proporciona una visibilidad completa del espectro de dispositivos conectados a la red con puntuación de riesgo y aprendizaje automático para identificar los dispositivos desconocidos y reducir el tiempo de identificación. ClearPass Device Insight también supervisa el comportamiento de los flujos de tráfico para ofrecer mayor seguridad. |

| NAC para dispositivos cableados | ClearPass OnConnect proporciona un control de acceso por cable seguro a dispositivos como impresoras y teléfonos VoIP no autenticados mediante técnicas 802.1x. |

| NAC nativo de la nube | HPE Aruba Networking Central Cloud Auth se integra con los almacenes de identidades en la nube más populares para ofrecer una incorporación basada en la nube sencilla y una política basada en roles segura para usuarios y dispositivos. |

Preguntas frecuentes

¿Cuáles son los problemas que aborda el control de acceso a la red (NAC)?

Las redes empresariales modernas se enfrentan a una presión cada vez mayor debido al aumento del acceso inalámbrico, la movilidad, las políticas BYOD (traiga su propio dispositivo), las redes sociales y la computación en la nube. Estas tendencias amplían drásticamente la superficie de ataque de la red y la hacen más vulnerable al acceso no autorizado, las infracciones de datos y la explotación digital. El control de acceso a la red (NAC) mediante 802.1x proporciona una defensa fiable, al aplicar la seguridad de ingreso, que garantiza que solo los dispositivos autenticados y autorizados puedan conectarse a la red.

¿Qué se puede hacer con el control de acceso a la red?

NAC es un componente crítico de la seguridad de red que ofrece los siguientes usos esenciales:

- Control de preadmisión: bloquea mensajes no autenticados.

- Detección de dispositivos y usuarios: identifica a usuarios y dispositivos con credenciales predefinidas o ID de máquina.

- Autenticación y autorización: verifica y proporciona acceso.

- Incorporación: aprovisiona un dispositivo con software de seguridad, gestión o comprobación del host.

- Creación de perfiles: escanea dispositivos terminales.

- Aplicación de políticas: aplica acceso basado en roles y permisos.

- Control posterior a la admisión: impone la finalización de la sesión y las tareas de limpieza.

802.1X proporciona control de acceso de capa 2 al validar los usuarios o dispositivos que intentan acceder a un puerto físico.

¿Cómo implementa el control de acceso a la red una seguridad de confianza cero?

La secuencia de funcionamiento del NAC 802.1X es la siguiente:

- Iniciación: el autenticador (normalmente un conmutador) o el suplicante (dispositivo cliente) envía una solicitud de inicio de sesión. Un suplicante envía un mensaje de respuesta EAP al autenticador, que encapsula el mensaje y lo reenvía al servidor de autenticación.

- Autenticación: los mensajes pasan entre el servidor de autenticación y el suplicante a través del autenticador para validar varias piezas de información.

- Autorización: si las credenciales son válidas, el servidor de autenticación notifica al autenticador para que le dé al suplicante acceso al puerto.

- Contabilidad: la contabilidad RADIUS mantiene registros de sesiones, incluida información del usuario y dispositivo, tipos de sesión y otros datos del servicio.

- Finalización: las sesiones se finalizan desconectando el dispositivo terminal o mediante el uso de un software de gestión.

¿Cuál es el papel del control de acceso a la red (NAC) en Universal ZTNA (UZTNA)?

El control de acceso a la red (NAC) desempeña un papel fundamental en Universal ZTNA (UZTNA) al proporcionar autenticación a nivel de dispositivo, validación del estado de seguridad y aplicación de acceso, especialmente para entornos locales y de IoT. Si bien el NAC tradicional protege los puntos de entrada a la red, UZTNA extiende esta protección integrando las capacidades del NAC en un marco de confianza cero nativo de la nube, lo que permite un acceso detallado y basado en la identidad a aplicaciones y recursos en entornos locales y remotos.