Segmentación de red ¿Qué es la segmentación de red?

La segmentación de red es una práctica de seguridad que divide una red en subredes más pequeñas para reducir la congestión y mejorar la protección y el rendimiento.

Índice

Explicación de la segmentación de red

La segmentación de red es una práctica de seguridad que consiste en dividir una red en subredes más pequeñas, cada una dedicada a grupos específicos de dispositivos, usuarios o recursos. Esta práctica refuerza la ciberseguridad al controlar el flujo de tráfico entre subredes o segmentos. De este modo, contiene cualquier posible infracción de seguridad en el interior de un segmento específico y ayuda a prevenir la propagación lateral de amenazas. También mejora el rendimiento de la red al aislar los recursos críticos de las cargas de trabajo no esenciales.

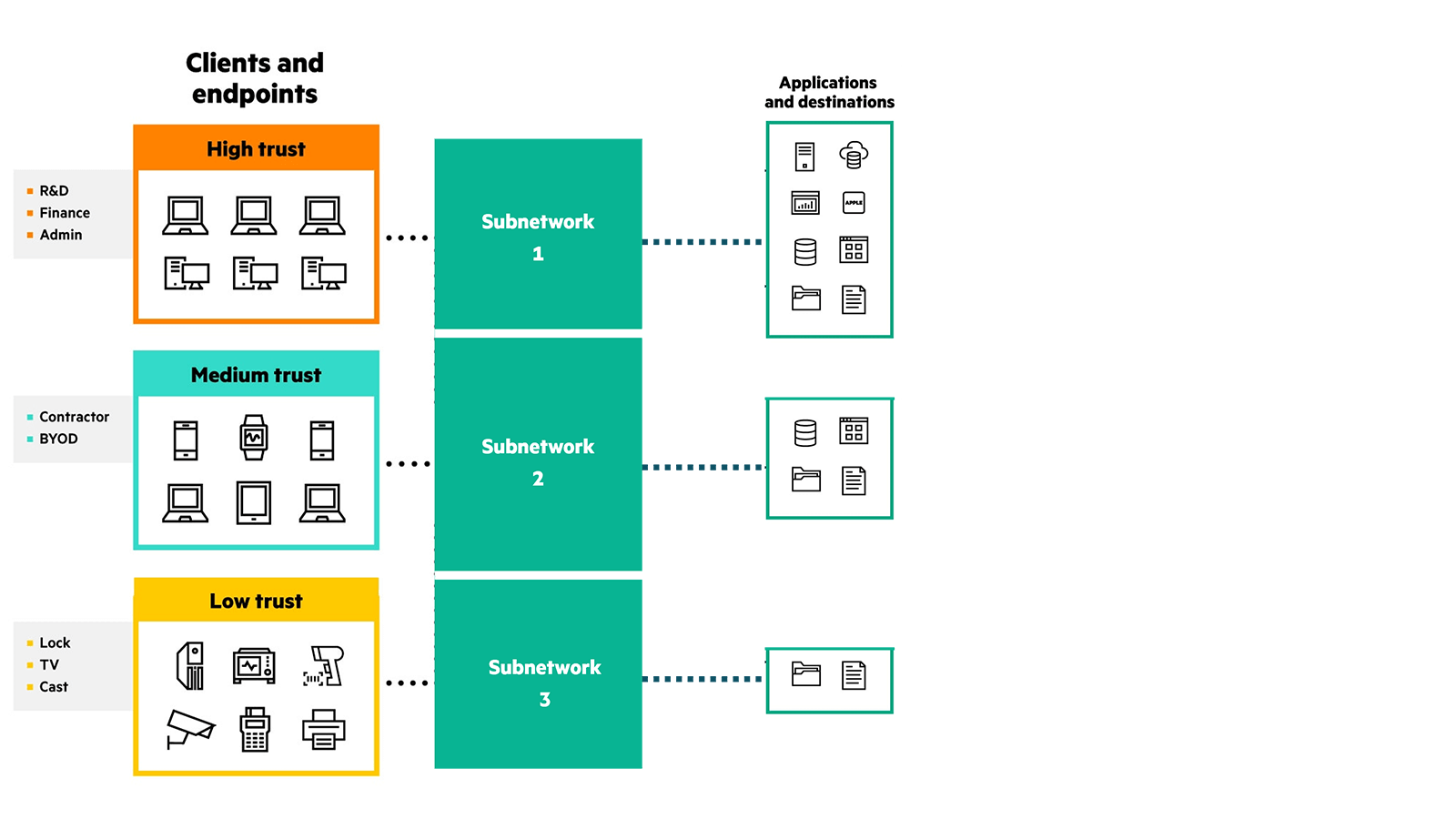

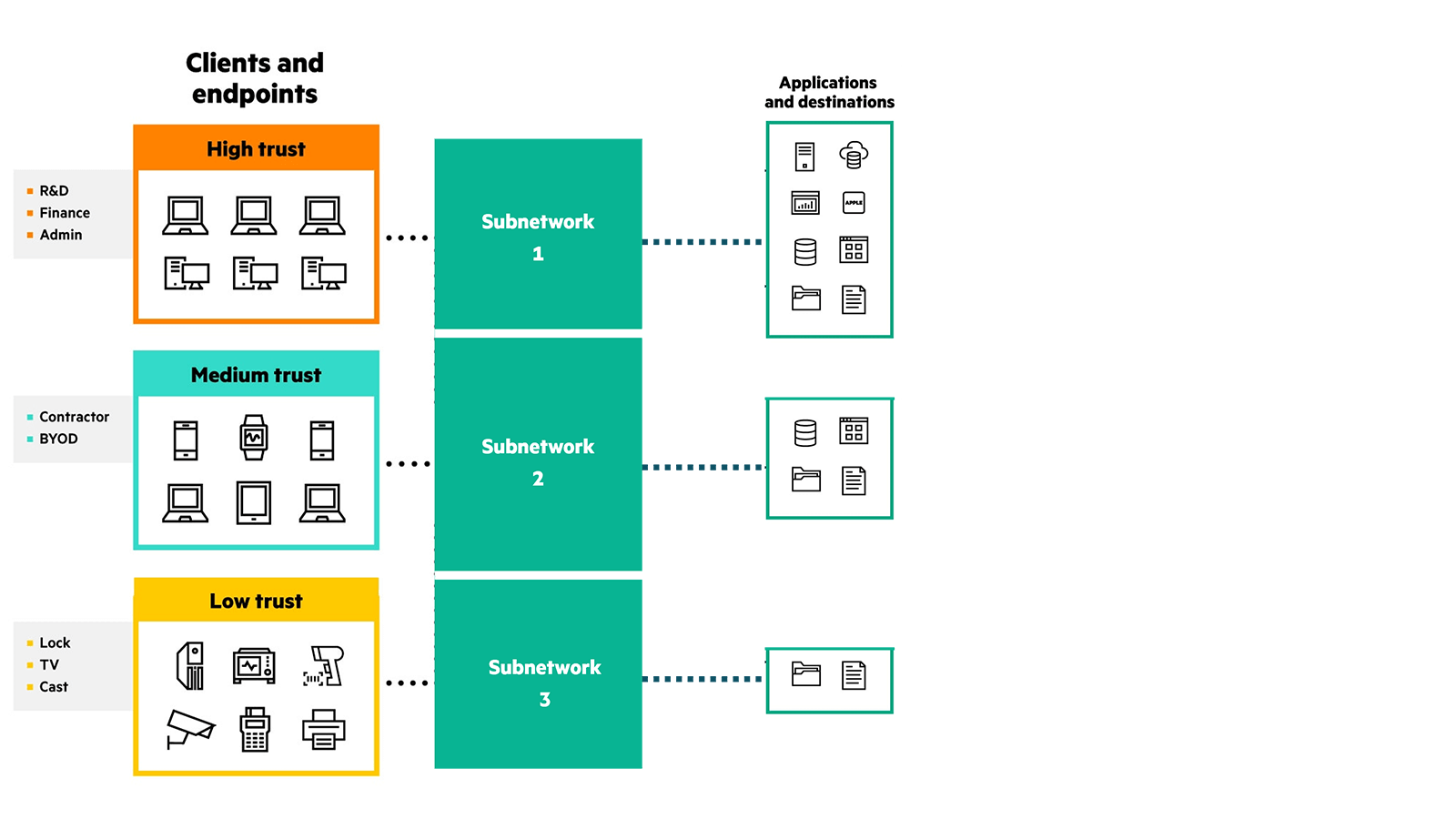

La segmentación de red mejora la seguridad norte-sur reduciendo la superficie de ataque y regular el tráfico entre diferentes segmentos, en función de políticas predefinidas. Por ejemplo, en una gran empresa que proporcione acceso a la red a empleados, contratistas y dispositivos IoT, la segmentación puede aplicar políticas de seguridad en función del nivel de confianza de los dispositivos conectados, para evitar que los dispositivos IoT accedan a sistemas sensibles, como los sistemas financieros o de RR. HH., a la vez que prioriza los recursos de red para los empleados que trabajan con recursos críticos.

¿Cuáles son los distintos tipos de segmentación de red?

Hay dos tipos de segmentación de red que cubren distintos requisitos de seguridad:

- Segmentación física: este método, también conocido como segmentación basada en el perímetro, segmenta físicamente una red utilizando cortafuegos, conmutadores y conexiones a Internet. Se conectan los distintos grupos de dispositivos a conmutadores independientes. Este tipo de segmentación es más segura, aunque menos escalable y rentable.

- Segmentación virtual: este método, también conocido como segmentación lógica, segmenta las redes físicas en redes virtuales lógicamente aisladas utilizando tecnologías como VLAN (redes de área local virtuales). Las redes virtualmente segmentadas se comportan como redes independientes con políticas de seguridad diferentes. Este tipo de segmentación resulta rentable, pero se vuelve cada vez más compleja y requiere más recursos a medida que se va expandiendo la red.

¿Cuáles son las ventajas de la segmentación de red?

La segmentación mejora la seguridad, la eficiencia y la gestión de la red de las siguientes formas:

- Conteniendo las infracciones de seguridad: la segmentación de red permite un control de acceso a la red regulado en cada subred, lo que limita las superficies de ataque y evita que las infracciones se propaguen a otras subredes.

- Mejorando el cumplimiento normativo: los marcos regionales de cumplimiento normativo y específicos del sector, como el RGPD, PCI DSS, etc. exigen limitar el acceso de los usuarios y dispositivos a los datos. La segmentación de red restringe el acceso de dispositivos y usuarios al controlar a qué subredes se conectan. La segmentación de red también puede simplificar las auditorías de cumplimiento, al limitar las revisiones solo a las subredes afectadas (por ejemplo, datos financieros), en lugar de a toda la red.

- Haciendo la red más eficiente: la segmentación de red descongestiona la red al separar el tráfico esencial del no esencial. Por ejemplo, los invitados y los empleados pueden conectarse a subredes separadas, de modo que ningún problema de ancho de banda en la subred de invitados afecte al rendimiento de la red para los empleados.

- Centrándose en la solución de problemas: la segmentación de red ayuda a los equipos de TI y seguridad a limitar su alcance y solucionar problemas rápidamente, ya que sólo tienen que centrarse en las subredes en las que se ha producido un problema de red o una infracción de seguridad.

¿Cuáles son los principales casos de uso para la segmentación de red?

- Acceso de invitado: la segmentación de red permite a los equipos de seguridad ofrecer acceso a la red a los invitados con un riesgo mínimo. Cada vez que un usuario inicia sesión como invitado, se conecta solo a la subred de invitados, que ofrece conexión a Internet pero poco o ningún acceso a la red corporativa.

- Acceso a dispositivos BYOD e IoT: los dispositivos BYOD e IoT pueden ser el objetivo de graves infracciones de seguridad. Conectarlos a una subred aislada con políticas de acceso sólidas es una forma práctica de limitar las infracciones de seguridad que se originan en estos dispositivos.

- Acceso de grupos de usuarios: cada grupo de usuarios necesita un nivel de acceso concreto. Un equipo de ingeniería no debería tener acceso a datos financieros ni a sistemas de RR. HH. Al conectar distintos grupos de usuarios a subredes diferentes, los equipos de seguridad pueden limitar qué grupo accede a qué, y eliminar así cualquier brecha de seguridad.

- Auditoría de red: el cumplimiento normativo requiere que la información crítica, como los datos financieros, los detalles de tarjetas de crédito o la información personal, se almacenen de forma segura, lo que requiere a su vez controles y auditorías más estrictos. La segmentación de red limita el acceso a información crítica al colocar los datos en una subred independiente y protegerlos con políticas de seguridad sólidas.

¿Cuál es la diferencia entre segmentación de red y microsegmentación?

La segmentación de red implica dividir una red grande en segmentos o subredes más pequeños para mejorar la eficiencia y la seguridad de la red. La microsegmentación es una segmentación adicional de las subredes en función de cargas de trabajo o aplicaciones. La microsegmentación lleva la seguridad a un nivel más granular y protege las aplicaciones de las distintas subredes utilizando políticas de seguridad más estrictas.

La segmentación de red proporciona un fuerte control del tráfico norte-sur, mientras que la microsegmentación se utiliza generalmente para controlar el tráfico este-oeste.