Protezione della rete Cos’è la protezione della rete?

La protezione della rete prevede l'utilizzo di hardware, software e soluzioni as-a-service (aaS) per salvaguardare l'infrastruttura di rete edge to cloud da cyberattacchi, perdita di dati e uso improprio.

Le tecnologie per la protezione della rete possono includere firewall (inclusi i next-generation firewall e i firewall mesh ibridi), sistemi di rilevamento e prevenzione delle intrusioni, crittografia dei dati e controlli di accesso di rete sicuro. Una protezione della rete efficace include anche le best practice, come aggiornamenti regolari, formazione dei dipendenti e pianificazione della risposta agli incidenti. Queste attività contribuiscono collettivamente alla protezione contro minacce quali virus, attacchi ransomware e phishing e rischi interni, supportando l'integrità e la disponibilità dell'infrastruttura di rete.

La protezione della rete è essenziale per organizzazioni di tutte le dimensioni e di tutti i settori. Le aziende che gestiscono dati sensibili, usano sistemi in rete per le transazioni commerciali o operano in settori regolamentati ne hanno bisogno per tutelarsi dalle minacce informatiche e garantire la continuità operativa.

Tempo di lettura: 7 minuti e 53 secondi | Pubblicazione: 21° ottobre 2025

Indice

Perché le aziende hanno bisogno della protezione della rete?

Le aziende hanno bisogno di un sistema di protezione della rete efficace per proteggere il loro asset più importante: i dati. Se non viene predisposto, il rischio di attacchi e violazioni aumenta.

Secondo Statista, ogni giorno vengono creati 328,77 milioni di terabyte di punti dati e gli utenti di Internet trascorrono quotidianamente 6 ore e 40 minuti online, sempre con il supporto della rete. La protezione dei dati e delle connessioni di rete è di fondamentale importanza: una violazione della sicurezza può provocare perdite di miliardi di dollari. Un recente studio di Ponemon Institute, Cost of a Data Breach Report 2025, rivela: "Il costo medio globale di una violazione dei dati nel 2025 è stato di 4,44 milioni di dollari. [Negli Stati Uniti], il costo medio è aumentato del 9%, raggiungendo quota 10,22 milioni di dollari, il massimo storico per qualsiasi area geografica".

La protezione della rete contribuisce a ridurre la potenziale superficie delle minacce e dei danni causati dagli attacchi alla cybersicurezza tramite il monitoraggio e l’applicazione proattivi di policy di sicurezza edge to cloud e migliora le prestazioni della rete ottimizzando il traffico digitale.

Le aziende utilizzano la protezione della rete per varie finalità.

- Proteggere i dati aziendali.

- Controllare l'accesso e la disponibilità della rete.

- Rilevare e prevenire le intrusioni.

- Rispondere e gestire gli incidenti.

- Proteggere le risorse hardware, il software e la proprietà intellettuale.

- Proteggere i data center e il cloud computing

Come funziona la protezione della rete?

Per proteggere la rete, è possibile distribuire diverse soluzioni hardware e software sui dispositivi degli utenti, sui server, nei data center e nel cloud. Queste soluzioni consentono ai team responsabili della sicurezza di fornire un'adeguata autorizzazione alla rete e di bloccare le potenziali minacce, implementando e applicando le policy necessarie. Nella condizione ideale, questi prodotti sono configurati in linea con policy di sicurezza aziendale più ampie e, insieme, garantiscono una solida protezione.

Quali sono i componenti della protezione della rete?

La protezione della rete comprende soluzioni fisiche, virtuali, basate su agente e agentless.

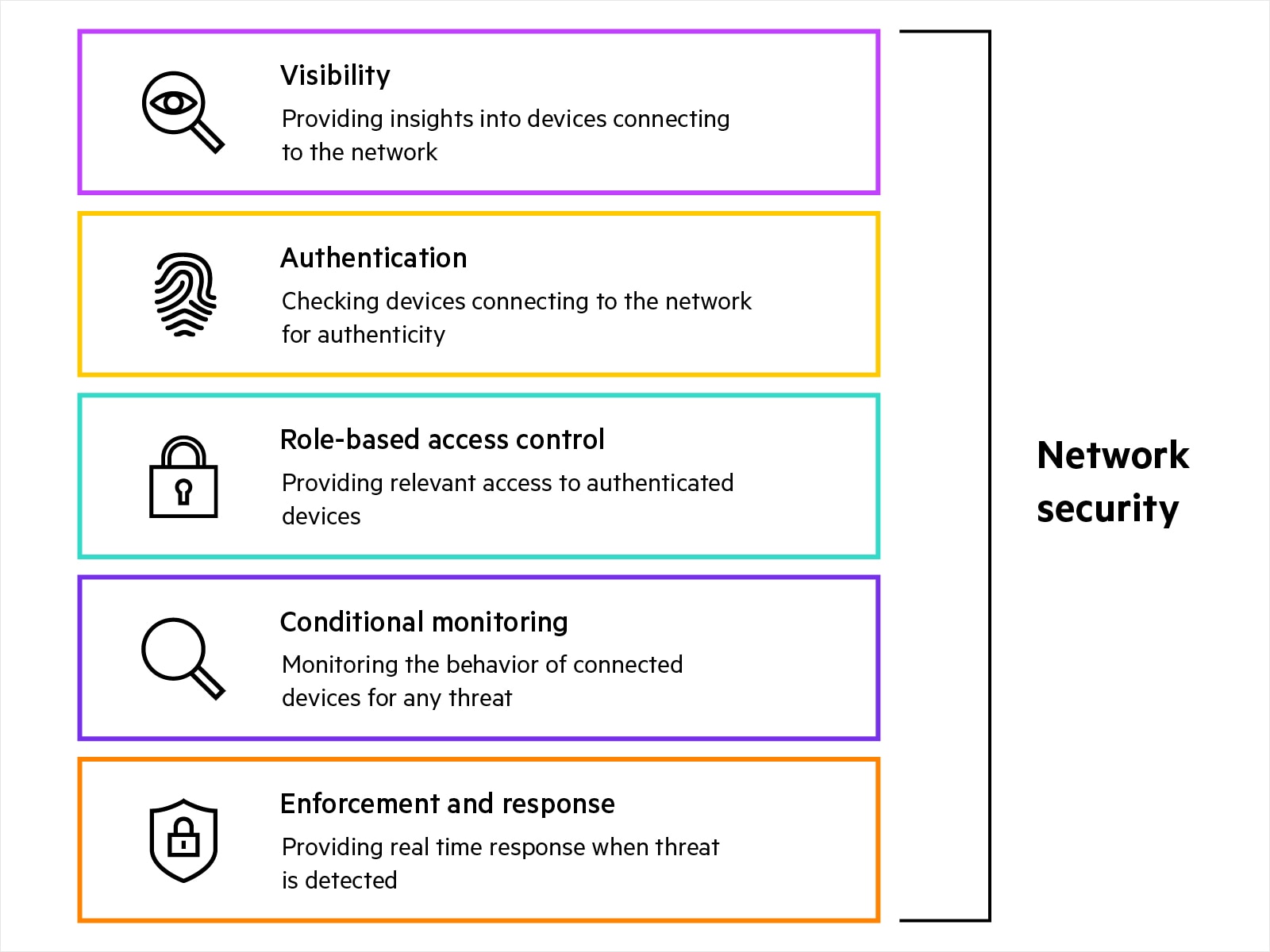

- Profilazione e visibilità dei dispositivi: soluzioni con o senza l’impiego di agenti che forniscono visibilità sulla tipologia e sul comportamento dei dispositivi che si connettono alla rete. Queste informazioni di visibilità fungono da primo passo per la protezione della rete e aiutano i team di sicurezza nelle attività di rilevamento e profilazione dei dispositivi, fingerprinting personalizzato e rilevamento delle anomalie.

- Autenticazione e autorizzazione: soluzioni basate su agenti o agentless per l’autenticazione basata sui ruoli dei dispositivi edge che tentano di connettersi alla rete. Una soluzione NAC (controllo di accesso di rete) autentica l’identità di utenti o dispositivi rispetto a un’ampia gamma di origini di identità, per supportare una protezione della rete robusta. È possibile applicare una policy che autorizzi il soggetto ad accedere solo alle risorse necessarie per svolgere la propria mansione o funzione (accesso con privilegi minimi).

- Sicurezza degli accessi basate su ruoli e applicazione di policy: l'applicazione dell'accesso con privilegi minimi ai dispositivi edge consente l'accesso solo alle risorse o alle parti pertinenti della rete, segmentando il traffico in base all'identità o al ruolo e alle autorizzazioni di accesso associate.

- Monitoraggio condizionale: il monitoraggio continuo richiede soluzioni in grado di fornire la telemetria delle minacce in tempo reale, tenendo costantemente sotto controllo i dispositivi edge. Prodotti diversi operano singolarmente e in modo congiunto per monitorare il comportamento dei dispositivi edge e segnalare qualsiasi attività potenzialmente dannosa ai sistemi di controllo accesso di rete (NAC) per ulteriori azioni. Le soluzioni di monitoraggio continuo comprendono quanto segue.

- Gestione delle minacce unificata/IDS/IPS: la funzionalità di rilevamento delle intrusioni fornisce informazioni sulle minacce provocate da attività dannose tra cui command and control, ransomware, phishing, malware, spyware, trojan ed exploit kit. La prevenzione delle intrusioni rileva le attività dannose ed esegue azioni come il blocco del traffico per garantire la protezione.

- Classificazione dei contenuti web, reputazione IP e filtraggio della geolocalizzazione: il filtraggio dei contenuti blocca siti web specifici potenzialmente dannosi. Il filtraggio dei contenuti Web contribuisce a identificare i siti che diffondono attacchi malware, spam, spyware e phishing o presentano contenuti sensibili, come quelli per adulti o associati al gioco d'azzardo. I servizi di reputazione dell’IP forniscono informazioni in tempo reale su indirizzi IP dannosi noti, suddivisi in più categorie, per consentire agli amministratori della sicurezza IT di identificare facilmente le minacce in base alla tipologia. I servizi di filtraggio basati sulla geolocalizzazione associano gli indirizzi IP di origine/destinazione a una posizione. In questo modo, le organizzazioni possono applicare policy per consentire o negare le comunicazioni inbound o outbound con determinati Paesi sotto osservazione.

- SIEM o prodotti interoperabili: i SIEM aiutano i team di sicurezza a rilevare, analizzare e rispondere alle minacce.

- SD-WAN sicura: le soluzioni SD-WAN vengono utilizzate per collegare in modo efficiente gli utenti e le applicazioni. Una soluzione SD-WAN sicura presenta funzionalità di sicurezza integrate e collabora con altri elementi all’interno dell’ecosistema per la massima protezione della rete e delle applicazioni dall'edge al cloud.

- Applicazione e risposta: quando si sospetta o si osserva un'attività dannosa che rientra in un tentativo di attacco, la soluzione NAC (controllo di accesso di rete) può adottare una risposta guidata o automatizzata per preservare la protezione della rete. I team di sicurezza distribuiscono anche diversi tipi di firewall.

- Firewall: un firewall di rete è un hardware o un software che limita e consente il flusso di traffico tra reti. I firewall di rete contribuiscono a prevenire i cyberattacchi applicando policy che bloccano l’accesso del traffico non autorizzato a una rete sicura.

- Next-Generation Firewall: gli NGFW aggiungono funzionalità avanzate, come l’ispezione dei pacchetti a livello di applicazione e la prevenzione delle intrusioni, alle tradizionali funzionalità dei firewall di rete con filtraggio dei pacchetti.

- Firewall mesh ibrido: una soluzione firewall mesh ibrido semplifica la sicurezza negli ambienti di rete distribuiti unificando firewall on-premise, virtuali e containerizzati tramite un unico punto di controllo gestito centralmente. Un firewall mesh ibrido può contribuire a eliminare le lacune di sicurezza, ridurre l'onere operativo della gestione del firewall e consentire la definizione e l'applicazione omogenei delle policy, con visibilità e protezione dalle minacce, indipendentemente dall'origine o dal flusso del traffico.

Oggi i lavoratori accedono alle reti aziendali da abitazioni, bar, aeroporti ecc. Inoltre, usano molte applicazioni SaaS che non sono ospitate nei data center aziendali o nei cloud privati. Oltre a proteggere la rete, i team di sicurezza necessitano di una solida soluzione Security Service Edge (SSE) per ridurre la potenziale superficie di attacco e migliorare la sicurezza delle applicazioni per SaaS e servizi web.

Quali sono i vantaggi della protezione della rete?

Il vantaggio principale di una solida protezione della rete è la difesa contro gli attacchi informatici. Qualsiasi azienda priva di una protezione della rete sufficiente può diventare un facile bersaglio da parte dei criminali informatici. Ecco altri vantaggi fondamentali.

- Riduzione delle interruzioni di rete: le aziende possono perdere risorse finanziarie a causa di interruzioni di rete. Una soluzione di protezione della rete efficace può aiutare a evitare o ridurre potenziali perdite rilevando e neutralizzando costantemente malware, attacchi di negazione del servizio e altri attacchi informatici.

- Riduzione al minimo delle violazioni di dati: una solida protezione della rete protegge i dati sensibili e business-critical dagli hacker tramite l’autenticazione di tutti i dispositivi collegati, l’autorizzazione degli accessi leciti in base a ruoli e identità, il monitoraggio costante dei dispositivi e l’adozione di azioni automatiche in caso di rilevamento di attività dannose.

- Miglioramento delle prestazioni di rete: una protezione solida ottimizza le prestazioni della rete attraverso la segmentazione del flusso di traffico, l’abilitazione della corretta allocazione di larghezza di banda tra applicazioni essenziali e comuni e tra dipendenti e guest.

- Maggiore fiducia: garantendo che i dispositivi che si connettono alla rete dispongano di controlli degli approcci aggiornati e rispettino le policy di sicurezza aziendale, si favorisce la compliance alle normative sulla privacy dei dati e sulla cybersicurezza. Inoltre, i clienti di un'azienda che dispone di una solida protezione della rete potrebbero essere più disposti a condividere le proprie informazioni riservate, grazie alla protezione da molti tipi di attacchi informatici che possono causare la perdita e la compromissione dei dati.

Protezione della rete e dei dati

La protezione della rete si basa su quattro elementi di dati.

- Accesso ai dati: l'accesso ai dati è controllato da un sistema che autentica, autorizza e tiene conto dell'identificazione degli utenti (AAA) (solitamente tramite PIN o accesso), concede autorizzazioni e permessi in base alla funzione e registra le modifiche ai dati e le attività di rete degli utenti.

- Disponibilità dei dati: i dati sono disponibili agli utenti quando necessari (on demand); solo gli utenti autorizzati possono accedervi e utilizzarli.

- Riservatezza dei dati: i dati non possono essere divulgati o accessibili a utenti non autorizzati; la crittografia protegge la trasmissione e impedisce l'accesso non autorizzato da parte di terzi.

- Integrità dei dati: soltanto i soggetti autorizzati possono accedere alle informazioni e modificarle.

Sicurezza e protezione della rete

Il vecchio modello di protezione della rete, che prevedeva di proteggere il perimetro semplicemente implementando i firewall, non basta più. La maggior parte delle minacce e degli attacchi proviene da Internet (il che rende le interfacce Internet le più critiche da proteggere), mentre altre fonti comuni sono i dispositivi degli utenti compromessi e i peer in roaming. Inoltre, la complessità delle reti e delle comunicazioni compromette la sicurezza tra ambienti interni ed esterni. Le reti sono vulnerabili sia agli attacchi attivi e passivi, sia a quelli inside-out e inside-in. Gli attacchi attivi, come i denial-of-service (DoS), lo spoofing degli indirizzi IP (o attacchi di mascheramento) e il malware creato per colpire le macchine fisiche e virtuali (VM) rappresentano le minacce alla sicurezza più complesse da gestire, in quanto prendono di mira il piano di controllo (la parte che trasporta il traffico di segnalazione ed è responsabile del routing) degli elementi di rete.

Pertanto, il futuro della protezione della rete richiede un cambiamento di mentalità. La sicurezza deve essere radicata ovunque: nei protocolli, nei sistemi, negli elementi, nel provisioning e nell'attività aziendale che gravita intorno alla rete.

Per contrastare e contenere meglio le minacce alla sicurezza nella rete, le organizzazioni si stanno orientando verso un'architettura più distribuita, con rilevamento e applicazione abilitati ovunque. Con l'evoluzione e l'accelerazione dell'ambiente delle minacce, le policy di sicurezza automatizzate e centralizzate con applicazione decentralizzata su switch e router possono essere gestite da aggiornamenti dinamici e in tempo reale. Tramite controlli software-defined, le organizzazioni individuano le minacce e applicano le policy di sicurezza con un elevato livello di sicurezza automatizzata, rilevamento unificato e protezione in tempo reale.

Oggi, i responsabili della protezione della rete devono dare per scontato che sia stato applicato l'approccio zero trust agli elementi della rete e gestire la propria come un dominio in cui ogni elemento (non solo quelli perimetrali) può attivare i principi di sicurezza zero trust.

HPE e la protezione della rete

La rete sicura AI-native di HPE Networking offre prestazioni e controllo basati sulla sicurezza integrale. Ora le organizzazioni dispongono di una base comune per le operazioni di rete e sicurezza con cui ottenere visibilità universale condivisa, gestione globale delle policy, applicazione end-to-end e automazione basata sull'AI, connettendo e proteggendo tutti gli utenti, i dispositivi, i dati e le applicazioni nell'intera infrastruttura.

HPE Aruba Networking Central NetConductor fornisce una soluzione end-to-end di automazione e orchestrazione della rete cloud-native che configura automaticamente l'infrastruttura LAN, WLAN e WAN all’interno di filiali, campus e data center per prestazioni ottimali, definendo e applicando al contempo policy di sicurezza granulari che costituiscono il fondamento delle architetture zero trust e SASE. Central NetConductor comprende: Client Insights per garantire visibilità e profilazione dei dispositivi basate sull'AI; Central NAC per l'autenticazione basata sul cloud; Policy Manager, così come switch e gateway CX, per il controllo accesso di rete basato su cloud e la definizione, la distribuzione, il monitoraggio e l'applicazione delle policy in linea.

HPE Aruba Networking offre anche il controllo di accesso di rete di livello enterprise con ClearPass. ClearPass Policy Manager (CPPM) consente la profilazione per favorire la visibilità dei dispositivi, supporta un'ampia gamma di protocolli di autenticazione e autorizzazione, si integra con il Policy Enforcement Firewall per la dynamic segmentation, è compatibile con un esteso ecosistema di fornitori di terzi per il monitoraggio condizionale e abilita l'applicazione e la risposta in tempo reale in base a protocolli di sicurezza di livello professionale.

La soluzione HPE Aruba Networking EdgeConnect SD-Branch è dotata di funzionalità IPS, IDS, classificazione dei contenuti web, reputazione IP e filtraggio della geolocalizzazione.

HPE completa le sue potenti soluzioni di protezione della rete con i server HPE ProLiant DL360 Gen10 e HPE Pensando SmartNIC, che consentono alle organizzazioni di sperimentare l'accelerazione della sicurezza e della rete basata su hardware. Integrando la telemetria hardware, il firewall, la crittografia e la microsegmentazione, questa soluzione semplifica la crittografia dei dati tramite l'API.

HPE Juniper Networking Connected Security

HPE Juniper Networking Connected Security automatizza la copertura di sicurezza dall'endpoint all'edge e a tutti i cloud intermedi. HPE Juniper Networking fornisce una finestra per vedere chi e cosa si trova sulla rete e applicare la sicurezza a tutti i punti di connessione. Per salvaguardare il tuo investimento in sicurezza già in essere, le soluzioni HPE Juniper Networking sono aperte e ti consentono di partire dalle soluzioni e dall'infrastruttura che già possiedi.

Per fornire policy di sicurezza coerenti nell'infrastruttura multi-cloud, la soluzione firewall mesh ibrida HPE Juniper Networking SRX Series, basata su Security Director Cloud, consente alle organizzazioni di creare e applicare policy di sicurezza omogenee in ambienti misti on-premise e cloud e di passare senza problemi a nuove architetture. La soluzione estende inoltre l'approccio zero trust all'intera rete, dall'edge al data center, fino alle applicazioni e ai microservizi.

Se vogliono proteggere il crescente universo digitale, le organizzazioni devono ideare e seguire un approccio completo di protezione assoluta su più livelli, prendendo in considerazione tutte le informazioni che attraversano la rete e il cloud, e non solo le minacce identificate esclusivamente a livello perimetrale e all'edge.