Netzwerksegmentierung Was ist Netzwerksegmentierung?

Bei der Netzwerksegmentierung handelt es sich um eine Sicherheitspraxis, bei der ein Netzwerk in kleinere Teilnetzwerke unterteilt wird, um die Sicherheit zu verbessern, Verkehrsstaus zu verringern und die Leistung zu steigern.

Inhaltsverzeichnis

Netzwerksegmentierung erklärt

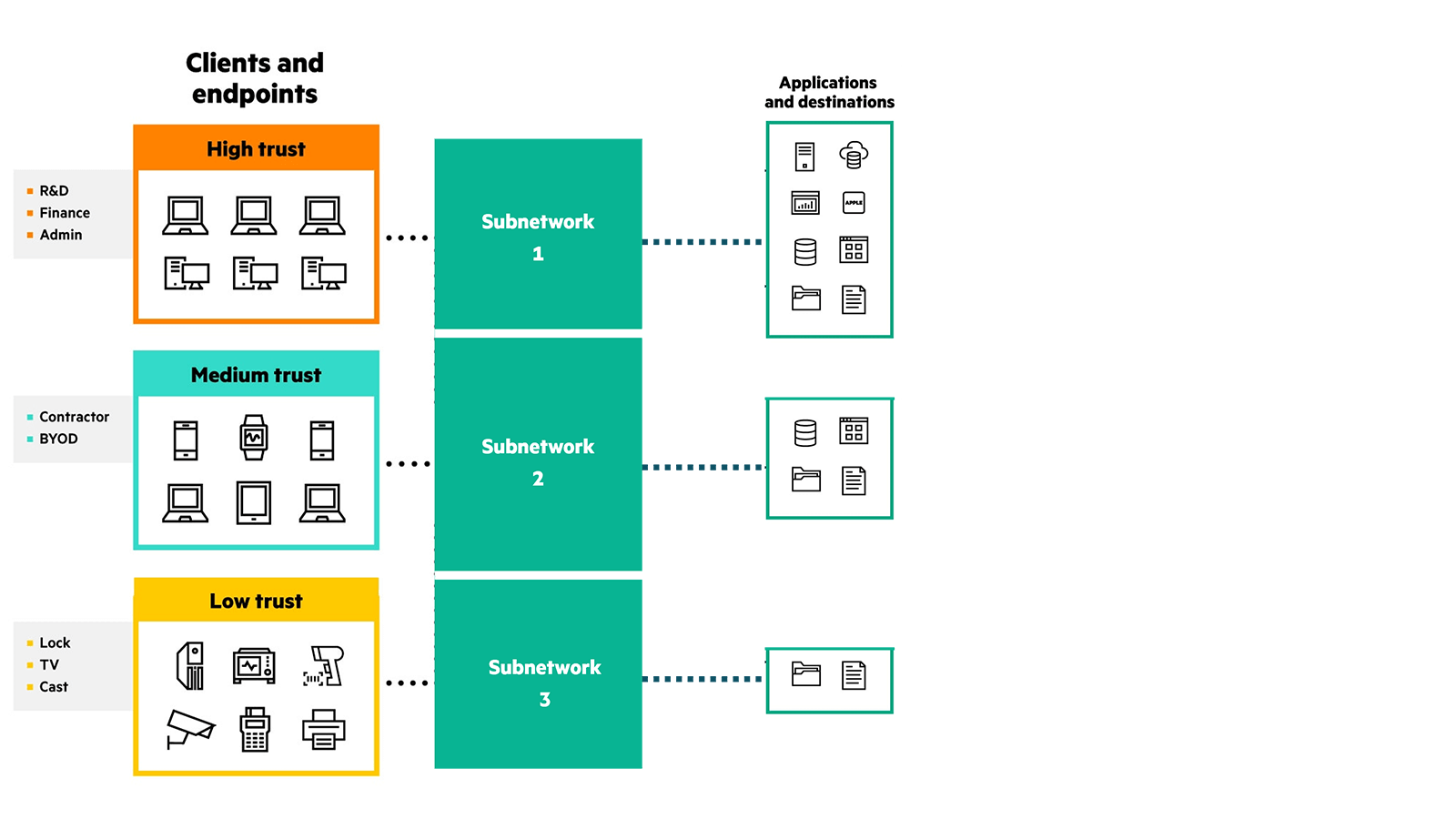

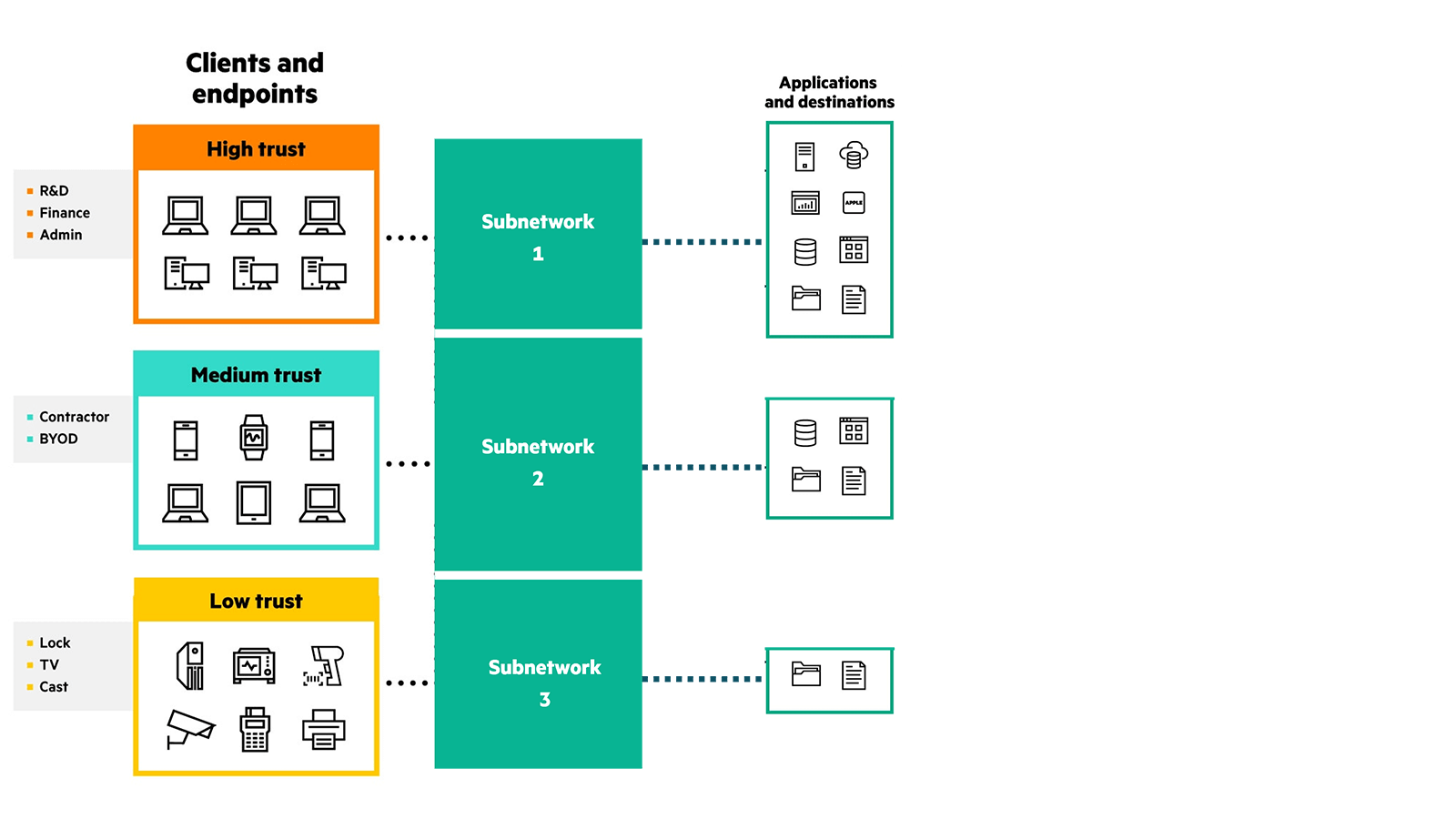

Bei der Netzwerksegmentierung handelt es sich um eine Sicherheitspraxis, bei der ein Netzwerk in kleinere Teilnetzwerke unterteilt wird, die jeweils bestimmten Geräte-, Benutzer- oder Ressourcengruppen zugeordnet sind. Dieses Verfahren stärkt die Cybersicherheit, indem es den Verkehrsfluss zwischen Teilnetzwerken oder Segmenten kontrolliert und dadurch potenzielle Sicherheitsverletzungen innerhalb eines bestimmten Bereichs eindämmt und dazu beiträgt, die laterale Ausbreitung von Bedrohungen zu verhindern. Darüber hinaus verbessert es die Netzwerkleistung, indem kritische Ressourcen von nicht wesentlichen Workloads isoliert werden.

Durch die Netzwerksegmentierung wird die Sicherheit des Verkehrs zwischen Standorten (Nord-Süd-Sicherheit) verbessert, indem die Angriffsfläche verringert und der Datenverkehr zwischen verschiedenen Bereichen anhand vordefinierter Richtlinien reguliert wird. In einem großen Unternehmen, das Mitarbeitenden, Vertragspartnern und IoT-Geräten Netzwerkzugriff gewährt, kann die Segmentierung beispielsweise Sicherheitsrichtlinien auf Grundlage der Vertrauensebene der verbundenen Geräte durchsetzen und so verhindern, dass IoT-Geräte auf sensible Systeme wie Finanz- oder HR-Systeme zugreifen. Gleichzeitig können Netzwerkressourcen für Arbeitskräfte priorisiert werden, die mit kritischen Ressourcen arbeiten.

Welche verschiedenen Arten der Netzwerksegmentierung gibt es?

Zwei Arten der Netzwerksegmentierung erfüllen unterschiedliche Sicherheitsanforderungen:

- Physische Segmentierung: Diese Methode wird auch als perimeterbasierte Segmentierung bezeichnet und segmentiert ein Netzwerk physisch mithilfe von Firewalls, Switches und Internetverbindungen. Verschiedene Gerätegruppen werden an separate Switches angeschlossen. Diese Art der Segmentierung ist sicherer, aber weniger skalierbar und kosteneffizient.

- Virtuelle Segmentierung: Diese Methode wird auch als logische Segmentierung bezeichnet und segmentiert physische Netzwerke mithilfe von Technologien wie VLANs (Virtual Local Area Networks) in logisch isolierte virtuelle Netzwerke. Virtuell segmentierte Netzwerke verhalten sich wie separate Netzwerke mit unterschiedlichen Sicherheitsrichtlinien. Diese Art der Segmentierung ist kosteneffizient, wird jedoch mit der Erweiterung des Netzwerks zunehmend komplexer und ressourcenintensiver.

Welche Vorteile bietet die Netzwerksegmentierung?

Die Segmentierung verbessert die Netzwerksicherheit, -effizienz und -verwaltung durch:

- Eindämmung von Sicherheitslücken: Durch die Netzwerksegmentierung wird eine regulierte Netzwerkzugriffssteuerung in jedem Teilnetzwerk ermöglicht. Dadurch werden Angriffsflächen begrenzt, und die Ausbreitung von Sicherheitsverletzungen auf andere Teilnetzwerke wird verhindert.

- Verbesserung der Einhaltung gesetzlicher Vorschriften: Regionale gesetzliche und branchenspezifische Compliance-Frameworks wie die DSGVO, PCI DSS usw. schreiben eine Beschränkung des Benutzer- und Gerätezugriffs auf Daten vor. Durch die Netzwerksegmentierung wird der Geräte- und Benutzerzugriff eingeschränkt, indem kontrolliert wird, mit welchen Teilnetzwerken sie sich verbinden. Durch die Netzwerksegmentierung können Compliance-Audits außerdem vereinfacht werden, indem die Überprüfungen nicht auf das gesamte Netzwerk, sondern nur auf die betroffenen Teilnetzwerke (z. B. Finanzdaten) beschränkt werden.

- Das Netzwerk effizienter machen: Durch die Netzwerksegmentierung wird das Netzwerk entlastet, indem wesentlicher und nicht wesentlicher Datenverkehr getrennt wird. Beispielsweise können Gäste und Mitarbeitende eine Verbindung zu separaten Teilnetzwerken herstellen, sodass etwaige Bandbreitenprobleme im Gast-Teilnetzwerk keine Auswirkungen auf die Netzwerkleistung für die Belegschaft haben.

- Fokussierung auf die Fehlerbehebung: Durch die Netzwerksegmentierung können IT- und Sicherheitsteams ihren Handlungsbereich präzisieren und Probleme schnell beheben, da sie sich nur auf die Teilnetzwerke konzentrieren müssen, in denen ein Netzwerkproblem oder eine Sicherheitsverletzung aufgetreten ist.

Was sind die wichtigsten Anwendungsfälle für die Netzwerksegmentierung?

- Zugang für Gäste: Durch die Netzwerksegmentierung können Sicherheitsteams Gästen mit minimalem Risiko Netzwerkzugriff gewähren. Wenn sich ein Benutzer als Gast anmeldet, ist er nur mit dem Teilnetzwerk für Gäste verbunden und hat somit zwar eine Internetverbindung, aber kaum oder gar keinen Zugriff auf das Unternehmensnetzwerk.

- Zugriff auf BYOD- und IoT-Geräte: BYOD- und IoT-Geräte können ein hohes Sicherheitsrisiko darstellen. Durch die Verbindung mit einem isolierten Teilnetzwerk mit strengen Zugriffsrichtlinien lassen sich Sicherheitsverletzungen, die von diesen Geräten ausgehen, in der Praxis eindämmen.

- Benutzergruppenzugriff: Verschiedene Benutzergruppen benötigen unterschiedliche Zugriffsebenen. Ein Entwicklungsteam sollte keinen Zugriff auf Finanzdaten oder HR-Systeme haben. Indem sie verschiedene Benutzergruppen mit unterschiedlichen Teilnetzwerken verbinden, können Sicherheitsteams einschränken, welche Gruppe auf was zugreift, und so etwaige Sicherheitslücken schließen.

- Netzwerk-Audit: Zur Einhaltung gesetzlicher Vorschriften müssen kritische Informationen wie Finanzdaten, Kreditkartendetails oder persönliche Daten sicher gespeichert werden, was strengere Kontrollen und Prüfungen erforderlich macht. Durch die Netzwerksegmentierung wird der Zugriff auf kritische Informationen eingeschränkt, indem die Daten in einem separaten Teilnetzwerk abgelegt und mit strengen Sicherheitsrichtlinien geschützt werden.

Was ist der Unterschied zwischen Netzwerksegmentierung und Mikrosegmentierung?

Bei der Netzwerksegmentierung wird ein großes Netzwerk in kleinere Segmente oder Teilnetzwerke aufgeteilt, um die Netzwerkleistung und -sicherheit zu verbessern. Mikrosegmentierung ist eine weitere Aufgliederung von Teilnetzwerken basierend auf Workloads oder Anwendungen. Durch Mikrosegmentierung wird die Sicherheit auf eine detailliertere Ebene gebracht, und Anwendungen werden innerhalb verschiedener Teilnetzwerke mithilfe strengerer Sicherheitsrichtlinien geschützt.

Die Netzwerksegmentierung ermöglicht eine starke Nord-Süd-Verkehrskontrolle, während die Mikrosegmentierung im Allgemeinen zur Kontrolle des Ost-West-Verkehrs verwendet wird.