网络分段 什么是网络分段?

网络分段是一种安全做法,其将网络划分为更小的子网,以提高安全性、减少流量拥塞并增强性能。

目录

网络分段的定义

网络分段是一种安全做法,其将网络划分为更小的子网,且每个子网专用于特定的设备、用户或资源组。这种做法通过控制子网或段之间的流量来加强网络安全,从而将任何潜在的安全漏洞控制在特定段内,并有助于防止威胁横向蔓延。它还通过将关键资源与非必要工作负载隔离来提高网络性能。

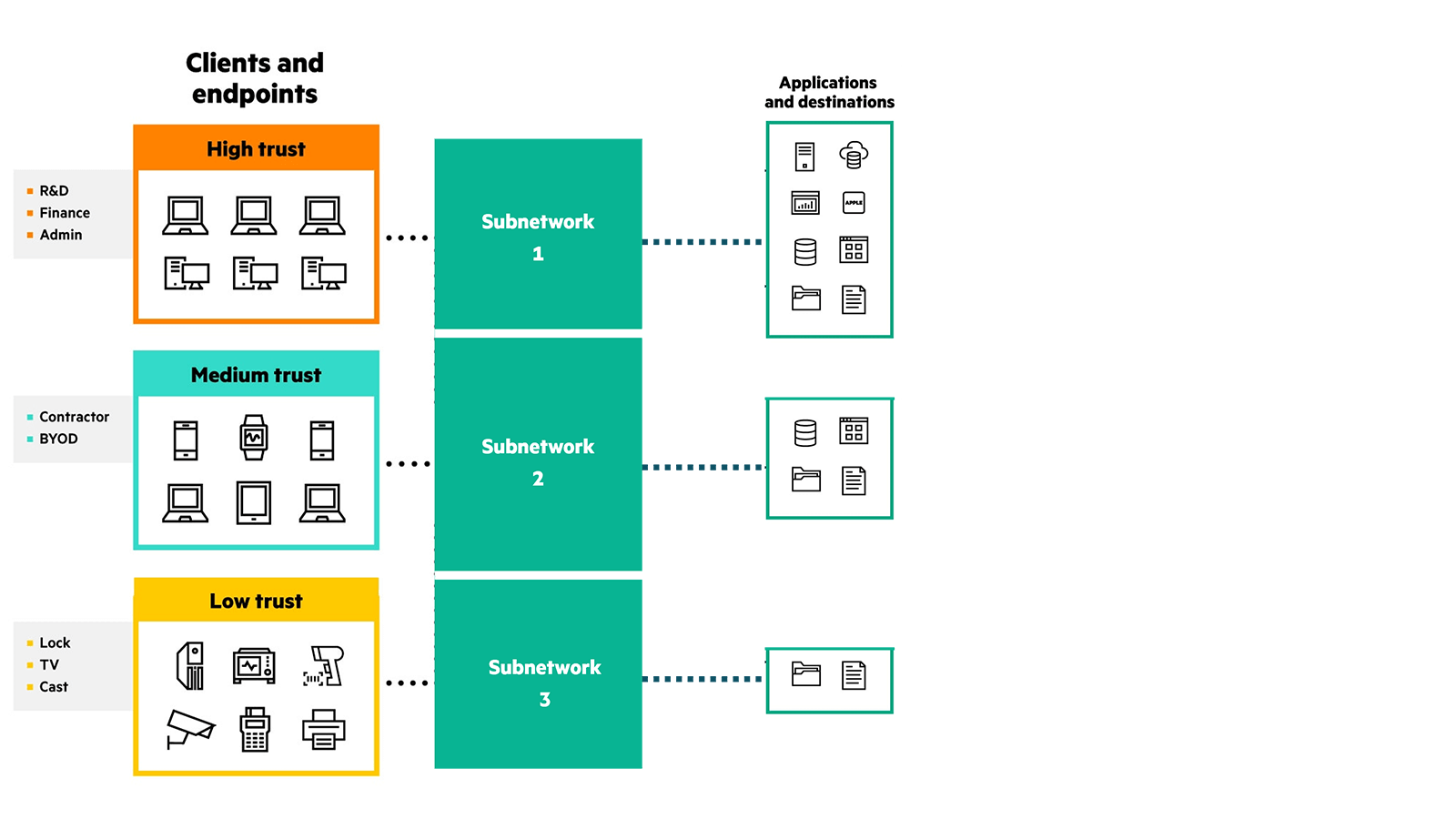

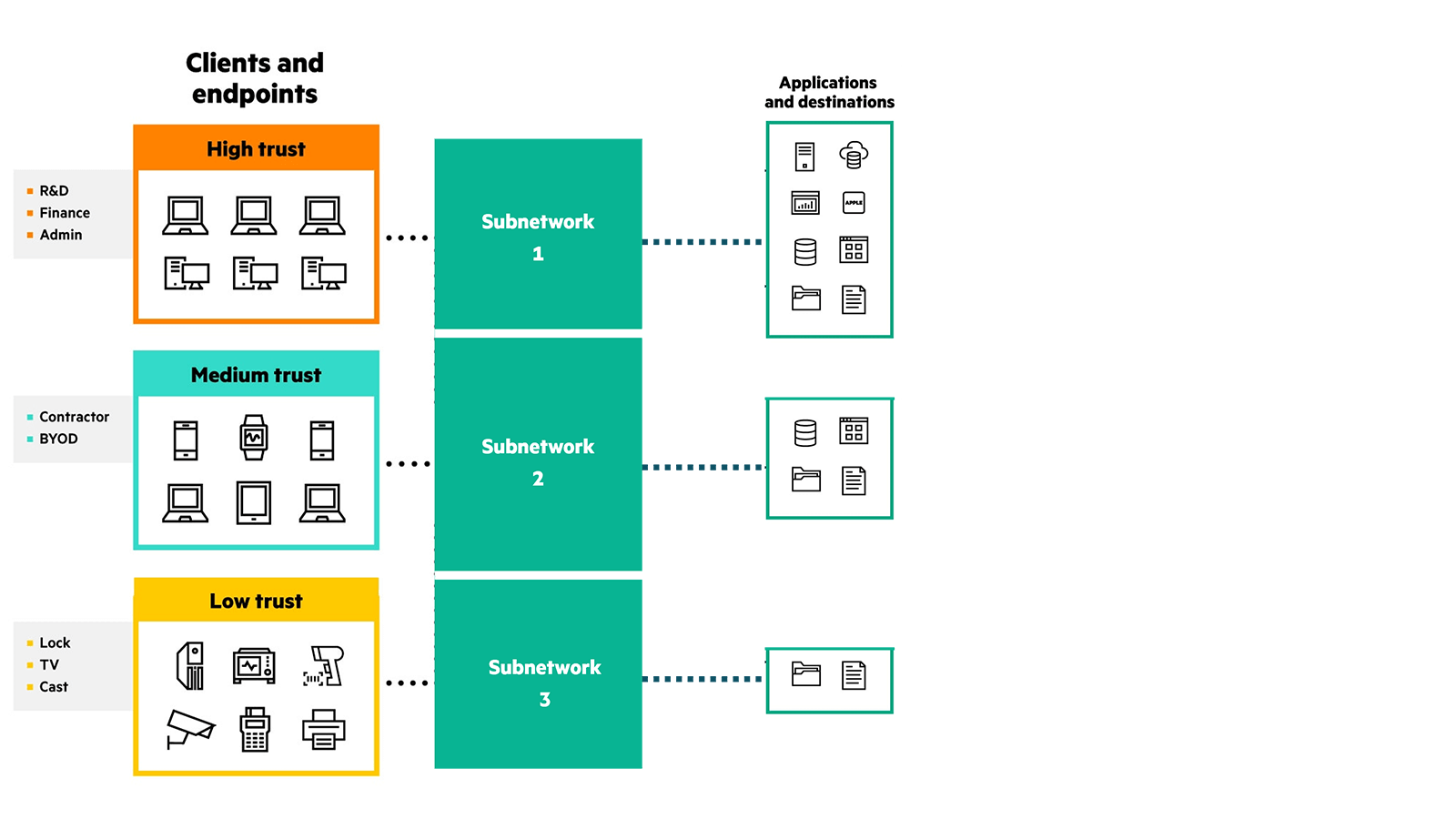

网络分段通过减小攻击面和根据预定义策略调节不同段之间的流量,来增强南北向安全性。例如,在为员工、承包商和物联网设备提供网络访问的大型企业中,分段可以根据连接设备的信任级别实施安全策略,防止物联网设备访问敏感系统(如财务或人力资源系统),同时优先为使用关键资源的员工提供网络资源。

网络分段有哪些不同类型?

两种类型的网络分段可满足不同的安全要求:

- 物理分段:这种方法也称为基于边界的分段,使用防火墙、交换机和互联网连接对网络进行物理分段。不同的设备组插入不同的交换机。这种分段方式更安全,但可扩展性和成本效益较差。

- 虚拟分段:这种方法也称为逻辑分段,其使用 VLAN(虚拟局域网)等技术将物理网络划分为逻辑上隔离的虚拟网络。虚拟分段网络的行为就像采用不同安全策略的独立网络。这种分段具有成本效益,但随着网络扩展,复杂程度与资源密集水平不断提高。

网络分段有哪些优势?

分段通过以下方式提高网络安全性、效率和管理:

- 包含安全漏洞:网络分段使得每个子网中的网络访问控制能够得到规范,从而限制攻击面并防止漏洞蔓延到其他子网。

- 提高合规性:区域监管和行业特定的合规框架(例如 GDPR、PCI DSS 等)要求限制用户和设备对数据的访问。网络分段通过控制设备和用户所连接的子网来限制设备和用户的访问。网络分段还可以将审查范围限制在受影响的子网(例如财务数据),而不是整个网络,从而简化合规性审计。

- 提高网络效率:网络分段通过分离必要流量和非必要流量来缓解网络拥塞。例如,访客和员工可以连接到单独的子网,因此访客子网中的任何带宽问题都不会影响员工的网络性能。

- 以故障排除为重:网络分段可帮助 IT 和安全团队将范围缩小到出现网络问题或安全漏洞的子网,从而快速解决问题。

网络分段的主要用例是什么?

- 访客访问:网络分段使安全团队能够在尽可能降低风险的情况下向访客提供网络访问。以访客身份登录时,用户仅可连接到访客子网以获得互联网连接,几乎无法访问公司网络。

- BYOD 和 IoT 设备访问:BYOD 和 IoT 设备易遭受安全攻击。将这些设备连接到采用严格访问策略的隔离子网,可有效限制源自这些设备的安全漏洞。

- 用户组访问:不同的用户组需要不同级别的访问。工程团队不应访问财务数据或人力资源系统。通过将不同的用户组连接到不同的子网,安全团队可以限制特定组访问的内容,从而弥补任何安全缺口。

- 网络审计:监管合规性要求安全存储财务数据、信用卡详细信息或个人信息等关键信息,这需要更严格地控制和审计这些信息。网络分段通过将数据置于单独的子网并使用严格的安全策略进行保护,来限制对关键信息的访问。

网络分段和微分段有何区别?

网络分段涉及将大型网络划分为较小的段或子网,以提高网络效率和安全性。微分段根据工作负载或应用对子网进行了进一步细分。微分段将安全性提升到更精细的级别,并使用更严格的安全策略保护不同子网内的应用。

网络分段提供了强大的南北向流量控制,而微分段通常用于控制东西向流量。