网络访问控制 什么是网络访问控制 (NAC)?

控制对数字资源的访问是组织至关重要的一项 IT 安全能力。网络访问控制 (NAC) 解决方案可以帮助 IT 部门授权或阻止用户和设备访问网络资源。提供对资源的最低权限访问是零信任安全策略的基础,NAC 在这其中发挥着重要作用。

阅读时长:5 分 36 秒 | 发布日期:2025 年 10 月 31 日

目录

NAC 释义

网络访问控制根据 IT 部门制定的规则限制用户和设备的资源访问权限。正如门锁和安全标识可以阻止入侵者访问办公楼和办公室等实体组织资源一样,网络访问控制也可以保护联网数字资源免遭未经授权的访问。

NAC 为何如此重要?

- 安全性 — 网络访问控制可以防止恶意人员篡改和窃取资源。NAC 解决方案能够确保只有具备适当权限的用户和设备才能访问网络和联网资源。此外,一些 NAC 解决方案还可以识别可能参与攻击的主体,并在进一步调查之前隔离或阻止该主体的访问。该功能可以防止攻击扩散。

- 隐私 — 如今,组织所管理的数据量和数据种类远超以往,其中一些数据具有敏感性和/或机密性。组织借助网络访问控制解决方案,可以规定网络数据访问的人员、内容、时间和方式,从而降低数据外泄风险。

- 合规性 — 受监管的组织通常需要遵守数据隐私和数据保护方面的法规,例如《通用数据保护条例》(GDPR)、《健康保险携带和责任法案》(HIPAA) 和《萨班斯-奥克斯利法案》(SOX)。NAC 解决方案可以限制数据访问,保持通信的安全性和独立性,提供审计日志和报告,从而保证组织的合规性。

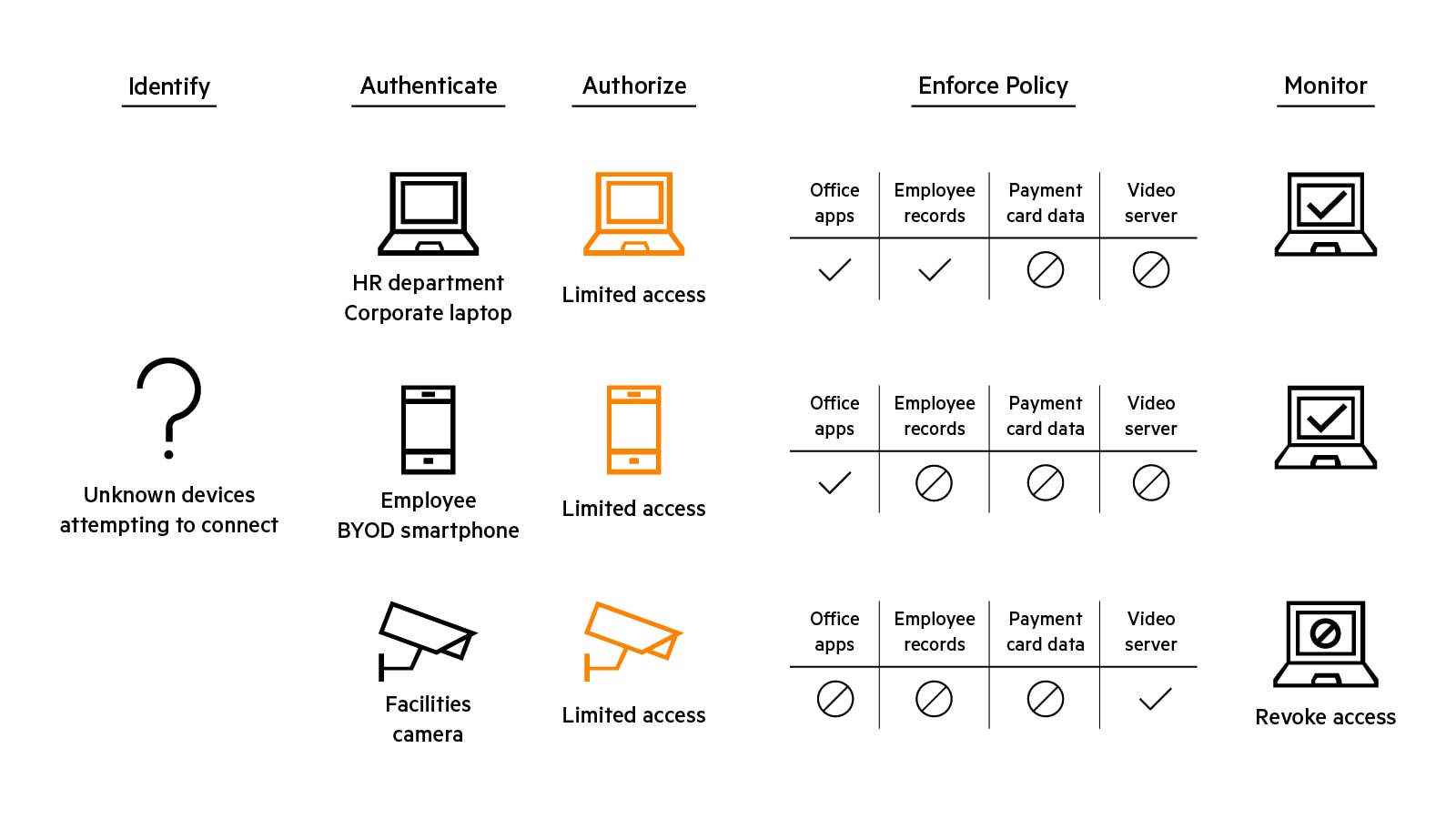

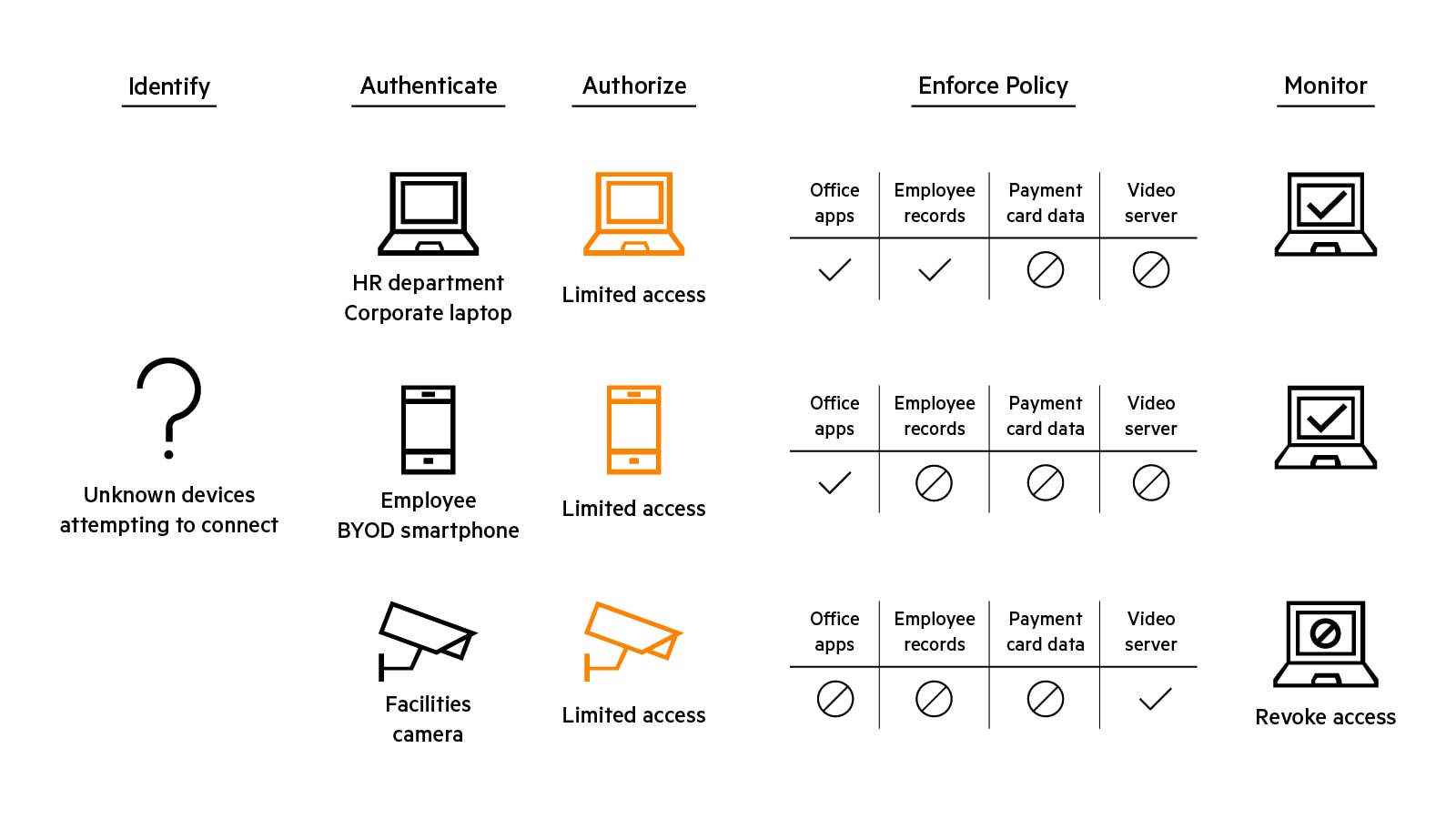

NAC 如何运作?

网络访问控制基于如下概念:不同的用户和设备(主体)根据其需求被授予不同的访问权限。粒度是指定义和执行主体、其需求及其相关访问权限的具体程度。高粒度网络访问控制是“零信任安全方法”的关键组成部分,可以对主体进行限制,使其仅可访问完成工作或履行职能所需的资源。

为了有效保护资源,网络访问控制解决方案必须通过多种技术组合提供若干相互关联的能力。

NAC 有哪些示例?

借助 NAC 解决方案,安全访问整个组织资源。例如,医院利用 NAC 解决方案来分析、保护和管理已授权物联网设备的连接,同时排除其他设备。履行中心通过 NAC 解决方案对访问网络的每台有线和无线设备(如机器人)进行身份验证,并实施基于角色的一致策略。学校系统通过 NAC 解决方案对学生、教师、员工和访客进行身份验证,并根据定义的规则对通信进行细粒度分段。

如何选择 NAC 解决方案?

选择 NAC 解决方案时,请考虑以下几点:

- 互操作性和不限供应商功能,避免昂贵的附加设备和供应商锁定

- 确保有能力保证通信的安全性和独立性

- 服务可用性,可支持最大限度的正常运行时间和不间断运营

- 可扩展性,以支持数十万并发端点

- 市场领先地位和降低网络风险方面的能力认证,如 Marsh Cyber CatalystSM 认证

NAC 元素

功能 | 功能 | 技术 |

|---|---|---|

| 可见性 | 随时了解网络上的人员和内容。 | 物理或虚拟数据收集器:主动(NMAP、WMI、SNMP、SSH)和被动(SPAN、DHCP、NetFlow/S-Flow/IPFIX)发现方法:AI/ML 辅助设备分析;深度包检测。 |

| 身份验证 | 有把握确定用户或设备的真实身份。 | 802.1x 身份验证;EAP-TLD、RADIUS、TAC-ACS;多重身份验证;证书。 |

| 策略定义 | 为用户和设备定义规则,确定可以访问的资源以及访问方式。 | 规则编写工具,可包括各种上下文参数,如角色、设备类型、身份验证方法、设备运行状况、通信模式、位置以及具体时间点。 |

| 授权 | 为经过身份验证的用户或设备确定适当的规则。 | |

| 实施 | 根据适当的策略,允许、拒绝或撤销经过身份验证的用户或设备对资源的访问权限。 | 与防火墙和其他安全工具集成并进行双向通信。 |

NAC 的用途

HPE Aruba Networking ClearPass 等 NAC 解决方案可处理组织内的多种安全连接用例:

| 访客和临时工 NAC | 借助 ClearPass Guest,接待员、活动协调员和其他非 IT 员工可以每天轻松高效地为任意数量的来宾创建临时网络访问帐户。ClearPass Guest 还提供了定制化自注册门户,帮助访客创建自己的凭据,并将其存储在 ClearPass 中,凭据有效期预先确定,也可设置为自动过期。 |

| 自带设备 (BYOD) NAC | ClearPass Onboard 可自动配置和设置移动设备,让移动设备可以安全地连接到企业网络。员工可根据注册和连接说明自行配置自己的设备。每台设备都会应用独一无二的证书,确保用户只需少量 IT 交互,即可安全地将其设备连接到网络。 |

| 端点安全态势评估 NAC | ClearPass Onboard 可执行端点/设备态势评估,确保设备在连接到企业网络之前满足安全性和合规性要求,从而帮助组织防止 IT 环境出现漏洞。 |

| 物联网 (IoT) 设备 NAC | ClearPass Device Insight 可通过风险评分和机器学习来识别未知设备并缩短识别时间,让用户全方位了解已连接网络的设备。ClearPass Device Insight 还能监控通信流量行为,提高安全性。 |

| 有线设备 NAC | ClearPass OnConnect 为打印机和 VoIP 电话等不使用 802.1x 技术进行身份验证的设备提供安全的有线访问控制。 |

| 云原生 NAC | HPE Aruba Networking Central Cloud Auth 集成了常见的云身份存储,可为用户和设备提供基于云的无缝登录和基于角色的安全策略。 |

常见问题

网络访问控制(NAC)解决了哪些问题?

随着无线接入、移动性、自带设备 (BYOD) 政策、社交媒体和云计算的兴起,现代企业网络面临的压力日渐升高。这些趋势极大地扩大了网络的攻击面,使其更容易遭受未经授权的访问、数据泄露和数字攻击。使用 802.1x 的网络访问控制 (NAC) 通过强制执行入口安全提供强大的防御能力,确保只有经过身份验证和授权的设备才能连接到网络。

网络访问控制有何作用?

NAC 是网络安全的关键组成部分,具有以下基本用途:

- 准入前控制:阻止未经过身份验证的信息。

- 设备和用户检测:使用预定义凭据或机器 ID 识别用户和设备。

- 身份验证和授权:验证并提供访问权限。

- 入网服务:为设备配置安全、管理或主机检查软件。

- 分析:扫描端点设备。

- 策略实施:应用基于角色和许可的访问。

- 准入后控制:实施会话终止和清理。

802.1X 通过验证试图访问物理端口的用户或设备,提供 L2 访问控制。

网络访问控制如何实施零信任安全性?

802.1X NAC 操作序列如下所示:

- 初始化:验证方(通常为交换机)或请求方(客户端设备)发送会话初始化请求。请求方向验证方发送一则 EAP 响应信息,后者封装此信息并转发至身份验证服务器。

- 身份验证:通过验证方在身份验证服务器和请求方之间传递消息,以验证多条信息。

- 授权:如果凭据有效,身份验证服务器会通知验证方为请求方提供端口访问权限。

- 核算:RADIUS 核算会保留会话记录,包括用户和设备详细信息、会话类型和服务详细信息。

- 终止:通过断开端点设备的连接或使用管理软件终止会话。

NAC 在通用零信任网络接入 (UZTNA) 中扮演什么角色?

网络访问控制 (NAC) 在通用零信任网络接入 (UZTNA) 中发挥着基础性作用,它提供设备级身份验证、安全状况验证和访问实施,尤其适用于本地和物联网环境。传统网络访问控制(NAC)仅实现网络接入点的安全防护,而零信任网络访问(ZTNA)在此基础上进行了拓展 —— 将网络访问控制能力融入云原生零信任架构,可针对本地及远程环境下的各类应用与资源,实现基于身份的细粒度访问管控。