Netzwerksicherheit Was ist Netzwerksicherheit?

Zur Erreichung von Netzwerksicherheit werden Hardware, Software und As-a-Service-Lösungen (aaS) eingesetzt, um die Edge-to-Cloud-Netzwerkinfrastruktur umfassend vor Cyber-Angriffen, Datenverlust und Missbrauch zu schützen.

Zur Netzwerksicherheitstechnologie können Firewalls (darunter Firewalls der nächsten Generation und Hybrid Mesh-Firewalls), Systeme zur Erkennung und Verhinderung von Angriffen, Datenverschlüsselung und sichere Netzwerkzugriffssteuerung gehören. Zu einer effektiven Netzwerksicherheit gehören auch Best Practices wie regelmäßige Updates, Mitarbeiterschulungen und die Planung der Reaktion auf Vorfälle. Im Verbund tragen diese Bemühungen zum Schutz vor Bedrohungen wie Viren, Ransomware, Phishing-Angriffen und Insider-Bedrohungen bei und unterstützen die Integrität und Verfügbarkeit der Netzwerkinfrastruktur.

Netzwerksicherheit ist für Unternehmen jeder Größe und Branche von entscheidender Bedeutung. Unternehmen, die vertrauliche Daten verarbeiten, Netzwerksysteme für Unternehmenstransaktionen verwenden oder in regulierten Branchen tätig sind, benötigen eine starke Netzwerksicherheit, um sich vor Cyber-Bedrohungen zu schützen und die Business Continuity zu gewährleisten.

Lesezeit: 7 Minuten 53 Sekunden | Veröffentlicht: 21. Oktober 2025

Inhaltsverzeichnis

Warum braucht Ihr Unternehmen Netzwerksicherheit?

Unternehmen brauchen Netzwerksicherheit, um ihr wichtigstes Asset zu schützen – ihre Daten. Ohne wirksame Netzwerksicherheit sind Unternehmen einer erhöhten Gefahr von Angriffen und Hacks ausgesetzt.

Laut Statista werden jeden Tag 328,77 Millionen Terabyte an Datenpunkten erstellt; und Internetnutzer verbringen täglich sechs Stunden und 40 Minuten online – alles ermöglicht durch das Netzwerk. Der Schutz von Netzwerkdaten und -verbindungen ist enorm wichtig, denn eine Sicherheitsverletzung kann zu Verlusten in Milliardenhöhe führen. Eine aktuelle Studie des Ponemon Institute, der Cost of a Data Breach Report 2025, offenbart: „Weltweit beliefen sich die durchschnittlichen Kosten einer Datenschutzverletzung im Jahr 2025 auf 4,44 Millionen US-Dollar. [In den USA] stiegen die durchschnittlichen Kosten um 9 % auf 10,22 Millionen US-Dollar, ein Allzeithoch über alle Regionen hinweg.“

Durch eine proaktive Überwachung und Durchsetzung von Edge-to-Cloud-Sicherheitsrichtlinien hilft die Netzwerksicherheit, die mögliche Bedrohungsoberfläche von und den Schaden durch Angriffe auf die Cybersicherheit zu verringern. Außerdem steigert sie die Netzwerkleistung durch eine Optimierung des digitalen Datenverkehrs.

Unternehmen nutzen Netzwerksicherheit, um:

- Unternehmensdaten zu schützen.

- Netzwerkzugriff und -verfügbarkeit zu kontrollieren.

- Eindringversuche zu erkennen und zu verhindern.

- Auf Vorfälle zu reagieren und diese zu beheben.

- Hardware-Ressourcen, Software und geistiges Eigentum zu schützen.

- Rechenzentren und Cloud Computing zu schützen.

Wie funktioniert Netzwerksicherheit?

Verschiedene Hardware- und Softwarelösungen können zum Schutz des Netzwerks auf Benutzergeräten, Servern, in Rechenzentren und in der Cloud bereitgestellt werden. Durch die Bereitstellung und Durchsetzung von Sicherheitsrichtlinien können Sicherheitsteams mit diesen Lösungen die passende Berechtigung für Netzwerke stellen und mögliche Bedrohungen blockieren. Im Idealfall werden diese Produkte in Abstimmung mit den umfassenderen Sicherheitsrichtlinien des Unternehmens konfiguriert und arbeiten zusammen, um eine starke Netzwerksicherheit zu gewährleisten.

Aus welchen Komponenten besteht die Netzwerksicherheit?

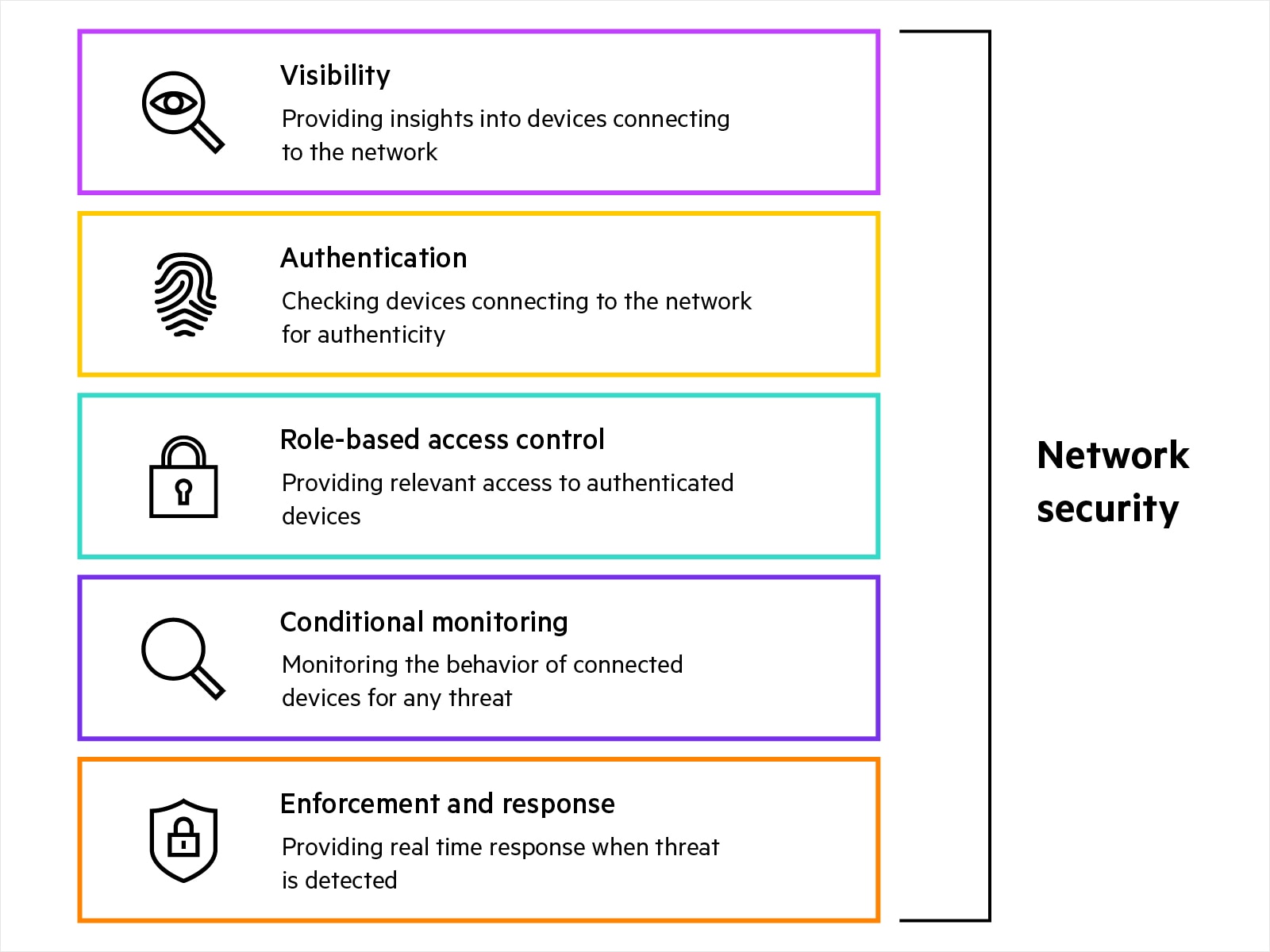

Die Netzwerksicherheit besteht aus physikalischen, virtuellen, agentenbasierten und agentenlosen Lösungen, wie unter anderem:

- Geräteprofilerstellung und -sichtbarkeit: Agentenbasierte und agentenlose Lösungen bieten Einblicke in Typen und Verhalten von Geräten, die sich mit dem Netzwerk verbinden. Diese transparenten Einblicke dienen als erster Schritt zur Sicherung des Netzwerks und unterstützen Sicherheitsteams bei der Geräteerkennung und -profilerstellung, beim individuellen Fingerprinting und bei der Anomalieerkennung.

- Authentifizierung und Autorisierung: Agentenbasierte und agentenlose Lösungen bieten rollenbasierte Authentifizierung für Edge-Geräte, die sich mit dem Netzwerk verbinden möchten. Eine Network Access Control (NAC)-Lösung authentifiziert Benutzer oder Geräte anhand verschiedener Identitätsquellen, um eine stabile Netzwerksicherheit zu unterstützen. Es kann eine Richtlinie angewendet werden, die dem Betroffenen nur den Zugriff auf die Ressourcen gestattet, die zur Erfüllung seiner Aufgabe oder Funktion erforderlich sind (Zugriff nach dem Least-Privilege-Prinzip).

- Rollenbasierte Zugriffssicherheit und Richtliniendurchsetzung: Der Datenverkehr wird in Übereinstimmung mit einer jeweiligen Identität oder Rolle und zugehörigen Zugriffsberechtigungen segmentiert. So wird der Zugriff mit geringsten Rechten (least privilege) auf die Edge-Geräte ermöglicht und die Autorisierung für den Zugriff nur auf relevante Teile oder Teile des Netzwerks ausgestellt.

- Bedingte Überwachung: Eine durchgehende Überwachung erfordert Lösungen, die Telemetriedaten zu Bedrohungen in Echtzeit bieten, indem sie die Edge-Geräte ununterbrochen überwachen. Verschiedene Produkte arbeiten unabhängig und gemeinsam, um das Verhalten der Edge-Geräte zu verfolgen und potenziell böswillige Aktivitäten an Network Access Control (NAC) zu melden, damit weitere Maßnahmen ergriffen werden können. Durchgehende Überwachungslösungen umfassen:

- Einheitliches Bedrohungsmanagement/IDS/IPS: Die Angriffserkennung liefert Bedrohungsinformationen zu schädlichen Aktivitäten, einschließlich Command and Control, Ransomware, Phishing, Malware, Spyware, Trojanern und Exploit-Kits. Die Angriffsverhinderung (IPS) erkennt böswillige Aktivitäten und ergreift Maßnahmen wie das Blockieren des Datenverkehrs, um vor böswilligen Aktivitäten zu schützen.

- Klassifizierung von Webinhalten, IP-Reputation und Geolokalisierungsfilterung: Die Inhaltsfilterung blockiert bestimmte potenziell schädliche Websites. Die Filterung von Webinhalten hilft dabei, Webseiten zu erkennen, die Malware, Spam, Spyware und Phishing-Angriffe verbreiten, sowie Webseiten mit sensitiven Inhalten (z. B. nicht-jugendfreie Inhalte oder Glücksspiele). IP-Reputation-Services liefern einen Echtzeit-Feed bekannter bösartiger IP-Adressen in zahlreichen Kategorien, damit IT-Sicherheitsadministratoren Bedrohungen leicht nach Typ erfassen können. Geolocation-Filter-Services verknüpfen Quell-/Ziel-IP-Adressen mit einem Standort. Damit können Unternehmen Richtlinien anwenden, um ein- oder ausgehende Kommunikation mit entsprechenden Ländern zuzulassen oder zu unterbinden.

- SIEM oder interoperable Produkte: SIEMs unterstützen Sicherheitsteams dabei, Sicherheitsbedrohungen zu erkennen, zu analysieren und darauf zu reagieren.

- Sicheres SD-WAN: SD-WAN-Lösungen werden für eine effiziente Verbindung von Benutzern und Anwendungen eingesetzt. Eine sichere SD-WAN-Lösung verfügt über integrierte Sicherheitsfunktionen und arbeitet mit anderen Elementen innerhalb des Sicherheits-Ökosystems zusammen, um eine starke Netzwerk- und Anwendungssicherheit vom Edge bis zur Cloud zu gewährleisten.

- Durchsetzung und Reaktion: Wenn bei einem Angriff böswillige Aktivitäten vermutet oder erkannt werden, kann die Lösung für die Netzwerkzugriffssteuerung geführt oder automatisiert auf den Angriff reagieren, um die Netzwerksicherheit zu gewährleisten. Sicherheitsteams setzen außerdem unterschiedliche Arten von Firewalls ein, um eine robuste Netzwerksicherheit durchzusetzen.

- Firewall: Eine Netzwerk-Firewall besteht aus Hardware oder Software, die den Datenverkehr zwischen Netzwerken beschränkt und reguliert. Netzwerk-Firewalls verhindern Cyber-Angriffe durch Umsetzen von Vorgaben, die nicht autorisierten Datenverkehr von einem sicheren Netzwerk fernhalten.

- Next Generation Firewall: Next Generation Firewalls bieten neben herkömmlichen Firewall-Funktionen wie Paketfilterung einen erweiterten Funktionsumfang mit Paketuntersuchung auf Anwendungsebene und Angriffsverhinderung.

- Hybrid Mesh-Firewall: Eine hybride Mesh Firewall-Lösung optimiert die Sicherheit in verteilten Netzwerkumgebungen, indem sie lokale, virtuelle und containerisierte Firewalls über einen einzigen, zentral verwalteten Kontrollpunkt vereint. Eine Hybrid Mesh-Firewall kann dazu beitragen, Sicherheitslücken zu schließen, den operativen Aufwand für die Firewall-Verwaltung zu reduzieren und eine konsistente Richtliniendefinition und -durchsetzung, Transparenz und Schutz vor Bedrohungen zu ermöglichen, unabhängig davon, wo der Datenverkehr seinen Ursprung hat oder fließt.

In der heutigen Welt greifen die Mitarbeiter von zu Hause, aus Cafés, vom Flughafen usw. auf Unternehmensnetzwerke zu. Sie nutzen auch zahlreiche SaaS-Anwendungen, die nicht in den Rechenzentren ihrer jeweiligen Unternehmen oder in Private Clouds gehostet sind. Neben der Absicherung des Netzwerks benötigen Sicherheitsteams eine robuste Security Service Edge (SSE)-Lösung, um die potenzielle Angriffsfläche zu reduzieren und die Anwendungssicherheit für SaaS- und Webservices zu verbessern.

Welche Vorteile bietet die Netzwerksicherheit?

Der Hauptvorteil einer starken Netzwerksicherheit besteht in der Bekämpfung von Cyberangriffen. Jedes Unternehmen ohne ausreichende Netzwerksicherheit könnte ein leichtes Ziel für Cyber-Angreifer sein. Zu den wichtigen Vorteilen eines sicheren Netzwerks gehören u.a.:

- Reduzierung von Netzwerkunterbrechungen: Unternehmen können durch Netzwerkstörungen finanzielle Verluste erleiden. Eine leistungsstarke Netzwerksicherheitslösung kann dazu beitragen, potenzielle Verluste zu vermeiden oder zu reduzieren, indem sie Malware, Denial-of-Service-Angriffe und andere Cyberangriffe kontinuierlich erkennt und neutralisiert.

- Datenverletzungen minimieren: Eine starke Netzwerksicherheit schützt vertrauliche und geschäftskritische Daten vor Hackern. Sie authentifiziert jedes Gerät, das sich mit einem Netzwerk verbindet, gewährleistet den Zugriff in Übereinstimmung mit den jeweiligen Rollen und Identitäten, überwacht die Geräte ununterbrochen und setzt automatisierte Prozesse in Gange, wenn böswillige Aktivitäten erkannt werden.

- Erweiterte Netzwerkleistung: Eine stabile Netzwerksicherheit segmentiert den Verkehrsfluss durch das Netzwerk und optimiert so die Netzwerkleistung. Damit wird eine passende Bandbreitenzuweisung zwischen kritischen und gängigen Anwendungen sowie zwischen Mitarbeitern und Gästen möglich.

- Vertrauen aufbauen: Indem Sie sicherstellen, dass mit dem Netzwerk verbundene Geräte über aktuelle Statusprüfungen verfügen und die Sicherheitsrichtlinien des Unternehmens erfüllen, können Sie die Einhaltung der Vorschriften zu Datenschutz und Cybersicherheit unterstützen. Darüber hinaus geben die Kunden eines Unternehmens mit starker Netzwerksicherheit ihre vertraulichen Informationen möglicherweise lieber weiter, da eine starke Netzwerksicherheit vor vielen Arten von Cyberangriffen schützen kann, die zu Datenverlust und -gefährdung führen können.

Netzwerksicherheit und Daten

Die Netzwerksicherheit basiert auf vier Datenelementen:

- Datenzugriff: Der Datenzugriff wird durch ein System gesteuert, das die Identität der Benutzer authentifiziert, autorisiert und dokumentiert (in der Regel über eine PIN oder ein Login), Berechtigungen basierend auf der Funktion der Benutzer erteilt und Datenänderungen protokolliert sowie die Netzwerkaktivitäten der Benutzer aufzeichnet.

- Datenverfügbarkeit: Die Daten stehen den Benutzern bei Bedarf zur Verfügung (on demand verfügbar). Nur autorisierte Benutzer können auf die Daten zugreifen und sie nutzen.

- Datenvertraulichkeit: Daten können nicht an unbefugte Benutzer weitergegeben oder von diesen eingesehen werden. Die Datenverschlüsselung schützt die Datenübertragung und verhindert den unbefugten Zugriff durch Dritte.

- Datenintegrität: Daten können nicht ohne Autorisierung geändert werden. Das ist die Gewährleistung, dass Informationen nur von denjenigen Personen abgerufen und geändert werden können, die dazu berechtigt sind.

Netzwerksicherheit und -schutz

Das alte Netzwerksicherheitsmodell, bei dem es lediglich darum ging, den Netzwerkperimeter durch den Einsatz von Firewalls zu sichern, reicht nicht mehr aus. Die meisten Bedrohungen und Angriffe gehen vom Internet aus (weshalb die Sicherung von Schnittstellen zum Internet besonders wichtig ist), während andere häufige Bedrohungsquellen kompromittierte Benutzergeräte und Roaming-Peers sind. Darüber hinaus beeinträchtigen Netzwerkkomplexitäten und Kommunikationsprobleme die Sicherheit zwischen internen und externen Umgebungen. Netzwerke sind sowohl aktiven als auch passiven Angriffen sowie Angriffen von innen nach außen und rein internen Angriffen ausgesetzt. Aktive Angriffe wie Denial-of-Service-Angriffe (DoS), IP-Adressen-Spoofing (oder Masquerade-Angriffe) und Malware, die physische und virtuelle Maschinen (VMs) angreift, stellen die komplexesten Sicherheitsbedrohungen dar, da sie die Steuerungsebene (den Teil eines Netzwerks, der den Signalverkehr transportiert und für das Routing verantwortlich ist) der Netzwerkelemente angreifen.

Die Zukunft der Netzwerksicherheit erfordert daher einen Mentalitätswandel: Sicherheit muss überall verankert sein – in den Protokollen, den Systemen, den Elementen, der Bereitstellung und im gesamten Umfeld des Netzwerks.

Um Sicherheitsbedrohungen im Netzwerk besser zu bekämpfen und einzudämmen, wechseln Unternehmen zu einer stärker verteilten Architektur, bei der Erkennung und Durchsetzung überall möglich sind. Da sich das Bedrohungsumfeld verändert und beschleunigt, können automatisierte und zentralisierte Sicherheitsrichtlinien mit dezentraler Durchsetzung auf Switches und Routern durch dynamische und Echtzeit-Sicherheitsupdates gesteuert werden. Mithilfe softwaredefinierter Kontrollen können Unternehmen Bedrohungen erkennen und Sicherheitsrichtlinien mit einem hohen Maß an automatisierter Sicherheit, einheitlicher Bedrohungserkennung und Schutz in Echtzeit durchsetzen.

Heute müssen die Verantwortlichen für die Netzwerksicherheit davon ausgehen, dass alle Elemente im Netzwerk von Zero Trust profitieren, und sie müssen ihr Netzwerk als eine Domäne betreiben, in der jedes Element – nicht nur die am Edge – die Sicherheitsprinzipien von Zero Trust aktivieren kann.

HPE und Netzwerksicherheit

Das sichere, KI-native Netzwerk von HPE Networking bietet Leistung und Kontrolle, die auf dem wesentlichen Bestandteil der Sicherheit basieren. Jetzt verfügen Unternehmen über eine gemeinsame Grundlage für Netzwerk- und Sicherheitsvorgänge, um eine gemeinsame universelle Sichtbarkeit, ein globales Richtlinienmanagement, eine durchgängige Durchsetzung und eine KI-basierte Automatisierung zu erreichen und so alle Benutzer, Geräte, Apps und Daten in der gesamten Infrastruktur zu verbinden und zu schützen.

HPE Aruba Networking Central NetConductor bietet eine durchgängige, Cloud-native Lösung zur Netzwerkautomatisierung und -orchestrierung, die die LAN-, WLAN- und WAN-Infrastruktur in Zweigstellen, auf dem Campus und im Rechenzentrum automatisch konfiguriert, um eine optimale Netzwerkleistung zu erzielen und gleichzeitig detaillierte Sicherheitsrichtlinien zu definieren und durchzusetzen, die die Grundlage von Zero Trust- und SASE-Architekturen bilden. Central NetConductor umfasst: Client Insights zur Bereitstellung KI-basierter Einblicke und Geräteprofilerstellung; Central NAC zur Bereitstellung Cloud-basierter Authentifizierung; Policy Manager, CX Switches und Gateways für Cloud-basierte NAC und Inline-Richtliniendefinition, -verteilung, -überwachung und -durchsetzung.

HPE Aruba Networking bietet mit ClearPass außerdem eine Netzwerkzugriffskontrolle der Unternehmensklasse. ClearPass Policy Manager (CPPM) bietet Profilerstellung für die Gerätesichtbarkeit, unterstützt eine breite Palette von Authentifizierungs- und Autorisierungsprotokollen, lässt sich zur dynamischen Segmentierung in die Policy Enforcement Firewall integrieren, ist für die Zustandsüberwachung kompatibel mit einem großen Ökosystem von Drittanbietern und bietet Sicherheitsdurchsetzung und -reaktion in Echtzeit, basierend auf den Sicherheitsprotokollen von Unternehmen.

Die HPE Aruba Networking EdgeConnect SD-Branch-Lösung ist mit Funktionen zur IPS, IDS, Webinhaltsklassifizierung, IP-Reputation und Geolokalisierungsfilterung ausgestattet.

HPE ergänzt seine leistungsstarken Netzwerksicherheitslösungen mit HPE ProLiant DL360 Gen10-Servern und HPE Pensando SmartNIC, mit denen Unternehmen eine hardwarebasierte Beschleunigung der Netzwerk- und Sicherheitsfunktionen erleben können. Dieses Angebot umfasst Hardware-Telemetrie, Firewalling, Verschlüsselung und Mikrosegmentierung und vereinfacht die Datenverschlüsselung über API.

HPE Juniper Networking Connected Security

HPE Juniper Networking Connected Security automatisiert die Sicherheitsabdeckung vom Endpunkt über jede Cloud bis hin zum Edge. HPE Juniper Networking bietet Ihnen die Möglichkeit, zu sehen, wer und was sich in Ihrem Netzwerk befindet, und die Durchsetzung von Regeln an allen Verbindungspunkten zu gewährleisten. Um Ihre bestehenden Investitionen in Sicherheit zu schützen, sind die HPE Juniper Networking Lösungen offen gestaltet, sodass Sie auf Ihren bereits vorhandenen Sicherheitslösungen und -infrastrukturen aufbauen können.

Um einheitliche Sicherheitsrichtlinien in der gesamten Multi-Cloud-Infrastruktur zu gewährleisten, können Unternehmen mit der hybriden Mesh Firewall-Lösung der HPE Juniper Networking SRX Series, basierend auf Security Director Cloud, konsistente Sicherheitsrichtlinien in gemischten On-Premises- und Cloud-Umgebungen erstellen und erzwingen sowie einen nahtlosen Übergang zu neuen Architekturen gewährleisten. Die Lösung erweitert Zero Trust auch auf das gesamte Netzwerk, vom Netzwerk-Edge über das Rechenzentrum bis hin zu Anwendungen und Microservices.

Um das wachsende digitale Universum zu schützen, müssen Unternehmen einen gründlichen und mehrschichtigen Sicherheitsansatz entwickeln und verfolgen, der alle Informationen berücksichtigt, die das Netzwerk und die Cloud durchlaufen, und nicht nur Bedrohungen, die ausschließlich am Perimeter und am Edge erkannt werden.