SASE Was ist SASE?

SASE kombiniert umfassende WAN-Funktionen wie SD-WAN, Routing und WAN-Optimierung mit über die Cloud bereitgestellten Sicherheitsservices oder SSE (Security Service Edge) wie SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) und ZTNA (Zero Trust Network Access).

Benutzer verbinden sich von überall und greifen auf vertrauliche Daten in der Cloud zu. Hier bietet SASE eine sicherere und flexiblere Möglichkeit zur Verbindung, da der Anwendungsdatenverkehr nicht per Backhaul an ein Rechenzentrum geleitet wird. Stattdessen lenkt SASE den Verkehr intelligent in die Cloud und führt direkt in der Cloud eine erweiterte Sicherheitsprüfung durch.

SASE reagiert auf die kritischen IT-Herausforderungen von heute, darunter die beschleunigte Migration in die Cloud, die Modernisierung veralteter Netzwerkinfrastrukturen, die Unterstützung hybrider Arbeitsmodelle und die Sicherung der sich rasant ausdehnenden Angriffsfläche, die durch IoT-Geräte entsteht. SASE schützt zudem vertrauliche Daten vor Datenlecks und Kompromittierung und stärkt gleichzeitig die Abwehr gegen die zunehmende Anzahl und Komplexität von Cyber-Bedrohungen.

Lesezeit: 9 Minuten 14 Sekunden | Aktualisiert: 17. Oktober 2025

Inhaltsverzeichnis

Wie funktioniert SASE?

SASE ist die Kombination eines modernen, in der Filiale implementierten SD-WAN-Edge und umfassender, in der Cloud bereitgestellter Sicherheitsservices (SSE).

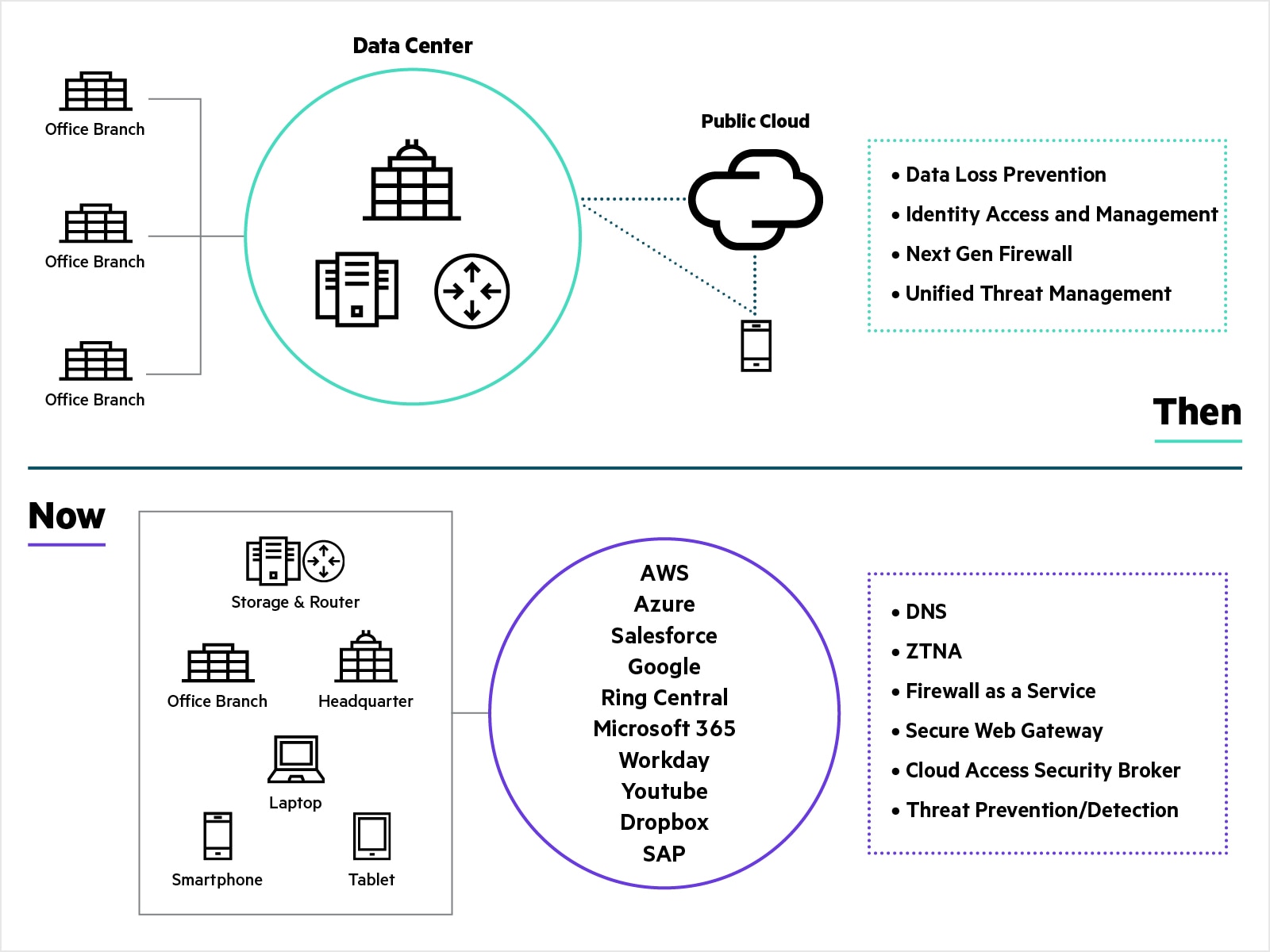

Traditionell wurde der gesamte Datenverkehr der Anwendungen von den Zweigstellen über private MPLS-Dienste zwecks Sicherheitsprüfung und Verifizierung zurück an das Rechenzentrum des Unternehmens geleitet. Diese Architektur machte Sinn, als die Anwendungen ausschließlich im Rechenzentrum des Unternehmens gehostet wurden. Nachdem mehr Anwendungen und Services jetzt in die Cloud migriert wurden, kann die traditionelle Netzwerkarchitektur nicht mehr mithalten. Die Anwendungsleistung und das Benutzererlebnis leiden, da der für das Internet bestimmte Datenverkehr zunächst das Rechenzentrum und die Firewall des Unternehmens passieren muss, bevor er sein Ziel erreicht.

Da sich immer mehr Remote-Arbeitskräfte direkt mit Cloud-Anwendungen verbinden, reicht die herkömmliche perimeterbasierte Sicherheit nicht mehr aus. Durch die Umstellung auf WAN- und Sicherheitsarchitekturen mit dem SASE können Unternehmen einen direkten, sicheren Zugang zu Anwendungen und Services in Multi-Cloud-Umgebungen erzielen, und das unabhängig vom Standort oder den Geräten, die für den Zugriff verwendet werden.

Aus welchen Komponenten besteht SASE?

Die Hauptkomponenten von SASE sind modernes SD-WAN und umfassende, in der Cloud bereitgestellte Sicherheit (Security Service Edge oder SSE).

Um SASE umfassend nutzen zu können, gibt es folgende wichtige fortschrittliche SD-WAN-Funktionen:

- Nahtlose Integration in eine SSE-Lösung, um eine einheitliche, konsistente SASE-Architektur zu bilden.

- First-Packet-Anwendungsidentifizierung für eine granulare Steuerung des Datenverkehrs zu SEE basierend auf Sicherheitsrichtlinien.

- Beste Pfadauswahl durch Nutzung der SD-WAN-Pfadvielfalt und automatische Auswahl des nächstgelegenen SSE-Präsenzpunkts (Point of Presence, PoP).

- Tunnel Bonding zur Kombination mehrerer Leitungen und Unterstützung eines automatischen Failovers.

- WAN-Optimierung und Vorwärtsfehlerkorrektur (Forward Error Correction, FEC) zur Überwindung der Latenzeffekte des WAN und Reduzierung der Auswirkungen von Internet- und Wireless-Verbindungen, die häufig unter Paketverlust und Jitter leiden.

- Multi-Cloud-Networking zur Bereitstellung einer End-to-End-Konnektivität mit Public- und Private Clouds.

- Integrierte Firewall mit erweiterten Sicherheitsfunktionen wie IDS/IPS, DDoS-Schutz und rollenbasierter Segmentierung für Advanced Threat Protection in Zweigstellen.

Um SASE umfassend nutzen zu können, gibt es folgende zentrale SEE-Funktionen:

- ZTNA oder Zero Trust Network Access: geht davon aus, dass standardmäßig keinem Benutzer zu trauen ist, und unterstützt den Zugriff mit den geringsten Rechten. ZTNA bietet Remote-Benutzern sicheren Zugriff.

- CASB oder Cloud Access Security Broker: schützt vertrauliche Daten in Cloud-Anwendungen, indem Sicherheitsrichtlinien durchgesetzt werden.

- SWG oder Secure Web Gateway: schützt Unternehmen mit verschiedenen Techniken wie URL-Filterung und Erkennung von bösartigem Code vor webbasierten Bedrohungen.

- FWaaS oder Firewall-as-a-Service: bietet die Funktionen einer Firewall in der Cloud, um den Verkehr aus mehreren Quellen zu analysieren.

- Sonstige Sicherheitsservices wie DLP (Data Loss Prevention), RBI (Remote Browser Isolation) und Sandboxing.

Welche Vorteile bietet SASE?

SASE ist nicht einfach das neueste Trendwort. Eine SASE-Architektur bietet Unternehmen wichtige Geschäftsvorteile.

- Erhöhte Sicherheit: Da Unternehmen zunehmend auf einen Cloud-First-Ansatz setzen, sorgt SASE für eine einheitliche Durchsetzung der Sicherheitsrichtlinien über den gesamten Datenverkehr und alle Standorte hinweg, wobei die Überprüfung direkt in der Cloud erfolgt. Damit wird der Remote-Zugriff gesichert und Unternehmensdaten werden vor Cyber-Bedrohungen geschützt. Gleichzeitig wird die Angriffsfläche minimiert und die Erkennung und Reaktion auf Bedrohungen wird verbessert.

- Verbesserte Geschäftsproduktivität und Kundenzufriedenheit: Mit SASE können Unternehmen ihre Netzwerkinfrastruktur auf Basis fortschrittlicher SD-WAN-Funktionen optimieren. Durch die Beseitigung der Einschränkungen und Komplexität herkömmlicher routerbasierter Netzwerke schafft SASE die für die digitale Transformation notwendige Agilität und führt so zu bemerkenswerten Verbesserungen sowohl der Anwendungsleistung als auch der Zuverlässigkeit.

- Zero Trust-Sicherheitsmodell: SASE nutzt das Zero Trust-Sicherheitsmodell. Es erfordert eine kontinuierliche Überprüfung der Benutzeridentität, bevor Zugriff auf Ressourcen gewährt wird. Zero Trust ist insbesondere in der heutigen Bedrohungslandschaft relevant, in der herkömmliche Sicherheitsmodelle zum Schutz vor komplexen Cyber-Bedrohungen nicht mehr ausreichen.

- Vereinfachtes Management und reduzierte Komplexität: SASE vereinfacht die Bereitstellung sowie das Netzwerk- und Sicherheitsmanagement. Es vereint mehrere, voneinander unabhängige Netzwerk- und Sicherheitsfunktionen (wie SD-WAN, SWG, CASB und FWaaS) auf einer einzigen Plattform. Durch diese Konvergenz verringert sich der Bedarf an der Verwaltung einer Vielzahl herstellerspezifischer Hardwaregeräte und Einzellösungen.

Wie schützt SASE cloudorientierte Unternehmen vor Cyber-Bedrohungen?

Da Cyber-Bedrohungen immer ausgefeilter werden und die Belegschaften immer stärker verteilt sind, setzen Unternehmen auf SASE-Sicherheit, um ihre Benutzer, Daten und Anwendungen zu schützen. Durch die Zusammenführung von erweitertem SD-WAN und Cloud-basierten Sicherheitsservices wie ZTNA, SWG und CASB bietet SASE eine einheitliche Architektur, die die Komplexität reduziert und den Schutz verbessert. Da die Sicherheitsdurchsetzung direkt in der Cloud erfolgt, bietet SASE eine konsistente Richtlinienanwendung, verringert Backhauling-Verzögerungen und bietet nahtlosen sicheren Zugriff auf Anwendungen, unabhängig davon, ob diese sich in privaten Rechenzentren, Public Clouds oder SaaS-Plattformen befinden.

Diese Fähigkeiten ermöglichen es Unternehmen, Bedrohungen zu erkennen und zu verhindern, dass diese im Netzwerk Fuß fassen. Dadurch wird der Schutz von Benutzeridentitäten, Anwendungen und Infrastruktur einfacher.

Eine SASE-Architektur mindert Cybersicherheitsrisiken für cloudorientierte Unternehmen und verbessert letztendlich die Sicherheit bei gleichzeitiger Reduzierung der Komplexität und Vereinfachung des Managements.

Warum sollte ich SASE in Erwägung ziehen?

- Hybrides Arbeiten unterstützten und sichern: Mitarbeiter verbinden sich von überall und von jedem Gerät aus. Hier bietet ZTNA eine konsistente Richtliniendurchsetzung und Zugriffskontrolle für Benutzer und Geräte. Dieser Ansatz unterstützt den Zugriff mit geringsten Rechten und überprüft, dass standardmäßig keinem Benutzer vertraut wird. Im Gegensatz zu einem VPN, das Zugriff auf das Unternehmensnetzwerk gewährt, begrenzt ZTNA den Benutzerzugriff auf spezifische Anwendungen oder Mikrosegmente, wodurch das Prinzip der geringsten Rechte durchgesetzt wird.

- Zero Trust überall durchsetzen mit universellem ZTNA: Universeller ZTNA (universeller Zero Trust-Netzwerkzugriff oder uZTNA) erweitert die Zero Trust-Prinzipien durch die Integration von SASE mit KI-basierten NAC-Funktionen auf lokale Standorte und IoT-Geräte. Diese Integration ermöglicht die umfassende Transparenz und Überwachung aller Geräte mit Netzwerkverbindung, einschließlich IoT-Geräte. Durch die identitätsbasierte Segmentierung stellt der universelle ZTNA sicher, dass Benutzer und Geräte nur auf Netzwerkressourcen zugreifen können, die ihrer Rolle entsprechen. Das System überwacht kontinuierlich die Netzwerkaktivität und ermöglicht so die Anpassung von Zugriffsberechtigungen in Echtzeit sowie die schnelle Erkennung verdächtigen oder bösartigen Verhaltens.

- Leistungsoptimierung für globale und verteilte Benutzer: SASE nutzt eine global verteilte Cloud-Architektur und Edge Computing, wodurch sich Benutzer mit dem nächstgelegenen PoP (Point of Presence) verbinden können. Dadurch werden Latenzzeiten verkürzt und die Anwendungsleistung optimiert, insbesondere für Benutzer an entfernten Standorten.

- Einführung von Cloud- und SaaS-Anwendungen: SASE ermöglicht den direkten und sicheren Zugriff auf Cloud-Anwendungen (z. B. AWS, Microsoft 365, Salesforce), ohne dass der Datenverkehr über ein zentrales Rechenzentrum geleitet werden muss. SASE optimiert die Leistung durch Edge Computing und SD-WAN und bietet gleichzeitig Sicherheitsservices wie CASB, um die Nutzung von Cloud-Anwendungen zu kontrollieren und Daten zu schützen.

- Benutzer vor webbasierten Bedrohungen schützen: Um Unternehmen vor webbasierten Bedrohungen wie Ransomware und Phishing zu schützen, überwacht und prüft SWG den Datenverkehr durch URL-Filterung, Schadcode-Erkennung und Web-Zugriffskontrolle und erstellt Richtlinien, die den Zugriff auf bestimmte Kategorien von Websites einschränken, darunter Inhalte für Erwachsene, Glücksspielplattformen und Websites, von denen bekannt ist, dass sie erhebliche Risiken bergen.

- Sicherer Zugriff auf SaaS-Anwendungen: Wenn Benutzer auf genehmigte und auf nicht genehmigte SaaS-Anwendungen zugreifen können, bietet ein CASB (Cloud Access Security Broker) Einblick in diese Aktivitäten, identifiziert Schatten-IT und setzt die SaaS-Richtlinien des Unternehmens durch, um vertrauliche Daten vor potenzieller Offenlegung zu schützen.

- Daten schützen und Compliance verbessern: Zusätzlich zu CASB umfasst SASE auch DLP-Funktionen und unterstützt Unternehmen so dabei, Benutzeraktivitäten zu überwachen und die Bewegung vertraulicher Daten zu kontrollieren. Die einheitliche Plattform vereinfacht zudem die Prüfung und Berichterstattung und gewährleistet die Einhaltung von Vorschriften wie DSGVO, HIPAA oder PCI-DSS.

- Zweigstellen verbinden und sichern: Herkömmliche Architekturen nutzen häufig MPLS-Verbindungen, um Zweigstellen mit der Zentrale zu verbinden. In dieser Architektur muss der Cloud-Datenverkehr zur Durchführung einer Sicherheitsüberprüfung an das Rechenzentrum zurückgeleitet werden, was die Latenz erhöht und somit die Anwendungsleistung beeinträchtigt. Mit der SD-WAN-Komponente in SASE können Unternehmen den Datenverkehr intelligent von Zweigstellen direkt in die Cloud leiten und eine stabile und flexible Möglichkeit implementieren, Zweigstellen mit der Zentrale zu verbinden. Fortschrittliche, sichere SD-WAN-Lösungen mit integrierter Firewall der nächsten Generation können sogar ältere Zweigstellen-Firewalls ersetzen und Funktionen wie IDS/IPS und DDoS-Schutz bieten.

Was ist ein KI-basierter einheitlicher SASE?

Eine KI-basierte einheitliche SASE-Plattform vereinfacht die Komplexität, die mit der Verwaltung mehrerer Sicherheitskomponenten verbunden ist. Diese integrierte Architektur vereinfacht nicht nur die Bereitstellung, sondern gewährleistet auch einheitliche Sicherheitsrichtlinien, eine zentrale Verwaltung und einen konsistenten Zero Trust-Zugriff. Zu den wichtigsten Leistungsmerkmalen zählen:

- Cloud-native Architektur und Skalierbarkeit: Entwickelt mit einer Cloud-nativen Architektur, die die Skalierbarkeit und Agilität von Cloud Computing nutzt. Diese Architektur ermöglicht es Organisationen, Ressourcen dynamisch basierend auf der Verkehrsnachfrage zuzuweisen und so ein effizienteres und anpassungsfähigeres Netzwerk zu schaffen.

- Globale Netzwerkpräsenz: Bietet durch geografisch verteilte Präsenzpunkte (PoPs) eine globale Netzwerkpräsenz, um unabhängig vom Standort des Benutzers eine gleichbleibende Leistung und geringe Latenz zu gewährleisten. Sie vereinfacht die Verwaltung dieser Präsenzpunkte und macht mehrere Präsenzpunkte überflüssig, die bei einem Multi-Vendor-SASE-Ansatz erforderlich sind.

- Einheitliches Richtlinienmanagement: Verwaltet sämtliche Sicherheitsrichtlinien über eine zentrale Schnittstelle, rationalisiert Prozesse, reduziert Komplexität und unterstützt Unternehmen bei der effektiven Bereitstellung und Durchsetzung einheitlicher Richtlinien.

- Zentrale Benutzeroberfläche, umfassende Dashboards: Bietet IT-Teams die Möglichkeit, sämtliche Netzwerk- und Sicherheitsvorgänge in einer zentralen Benutzeroberfläche zu verwalten, mit verbesserter Transparenz hinsichtlich Netzwerkverkehr, Sicherheitsereignissen und Richtliniendurchsetzung. Sie verbessert die Berichtsfunktionen und bietet Unternehmen die Möglichkeit, die Einhaltung gesetzlicher Anforderungen und Industriestandards nachzuweisen.

- Kombinierte SASE-Funktionen: Unternehmen können problemlos mehrere SASE-Funktionen kombinieren, um ihre Sicherheitslage zu verbessern und den Datenverkehr in einem einzigen Durchgang zu überprüfen. Die SSL-Prüfung wird nur einmal durchgeführt, was die Leistung verbessert und die Komplexität reduziert. Darüber hinaus können Unternehmen durch die Kombination von SWG und CASB mit DLP die Benutzeraktivitäten besser überwachen, um zu verhindern, dass vertrauliche Daten nach außen gelangen, und detailliertere Kontrollen für den Webzugriff durchsetzen.

- KI-gestützt: Durch die Integration von KI-Funktionen verbessert eine KI-gestützte, einheitliche SASE-Lösung die Transparenz verbundener Benutzer und Geräte und ermöglicht eine adaptive Zugriffskontrolle. Sie automatisiert gängige Fehlerbehebungsaktivitäten, diagnostiziert häufige Netzwerkprobleme und bietet gleichzeitig prädiktive Analysen zur Erkennung zukünftiger Bedrohungen und Leistungsprobleme.

Single-Vendor- oder Multi-Vendor-SASE?

Obwohl Netzwerk und Sicherheit unmittelbar zusammenhängen, handelt es sich um zwei unterschiedliche und sehr komplexe Fachgebiete. Die Sicherheit entwickelt sich schnell weiter, um Schutz vor sich ständig verändernden Cybersicherheitsrisiken zu bieten. Bei Wide Area Networking geht es dagegen um die Bereitstellung schneller, robuster und flexibler Verbindungen. Das wahre Potenzial einer SASE-Architektur entfaltet sich in der Kombination fortschrittlicher WAN-Edge-Funktionen mit umfassendem SSE – Sicherheitsservices, die in der Cloud bereitgestellt werden.

Die Entscheidung zwischen einer Single-Vendor- oder Multi-Vendor-Lösung kann je nach den bestehenden Sicherheits- und WAN-Anforderungen variieren. Eine enge Integration von SSE und SD-WAN in einer Single-Vendor-SASE-Plattform bietet Unternehmen viele Vorteile, darunter eine schnellere Bereitstellung, eine zentrale Verwaltung, konsistente Sicherheitsrichtlinien und die Möglichkeit, sich nahtlos an die sich entwickelnde Bedrohungslandschaft anzupassen. Ein Multi-Vendor-Ansatz wird für Organisationen empfohlen, die SASE lieber mit den Sicherheitsdiensten ihrer Wahl einführen oder in ein vorhandenes Sicherheitsökosystem integrieren möchten. In dieser Multi-Vendor-Umgebung ist es wichtig, ein SD-WAN zu wählen, das die Orchestrierung mit SSE-Lösungen von Drittanbietern automatisiert, um die Bereitstellungszeit zu verringern und die Verwaltungskomplexität zu senken.

HPE und SASE

HPE beschleunigt den Weg zu SASE mit einem Edge-to-Cloud Zero Trust Framework. Im Gegensatz zu isolierten Zero Trust-Produkten vereint unsere einheitliche Plattform SD-WAN, SSE und NAC, um konsistente Richtlinien für jeden Benutzer und jedes Gerät durchzusetzen – egal ob lokal oder remote.

Das SSE-Portfolio bietet ZTNA, SWG, CASB und DLP, die alle über eine einzige Schnittstelle verwaltet werden, während unser Cloud-natives NAC Zero Trust auf alle Geräte ausdehnt – sogar auf nicht verwaltete Geräte oder IoT-Geräte – durch KI-basierte Beobachtbarkeit, Authentifizierung und dynamische Segmentierung und so einen sicheren Zugriff und eine konsistente Durchsetzung in unterschiedlichen Umgebungen gewährleistet.

Unsere KI-gestützten sicheren SD-WAN-Lösungen kombinieren fortschrittliche Netzwerkfunktionen wie Tunnel Bonding, Best-Path-Auswahl, WAN-Optimierung und Multi-Cloud-Networking mit integrierter Sicherheit, einschließlich Next-Generation-Firewall, IDS/IPS, adaptiver DDoS-Abwehr, URL-Filterung und rollenbasierter Segmentierung. Sie lassen sich nativ in SSE integrieren, um eine vollständig einheitliche SASE-Architektur zu schaffen, oder mit SSE-Partnern von Drittanbietern für einen offenen, flexiblen Ansatz.

FAQs

Warum ist SASE für eine Cloud-First-Strategie unerlässlich?

Unternehmen, die einen Cloud-First-Ansatz verfolgen, benötigen mehr als herkömmliche Netzwerk- und Sicherheitstools, um mit den sich entwickelnden Anforderungen Schritt zu halten. SASE spielt eine entscheidende Rolle bei der Unterstützung dieser Transformation, indem es sichere, zuverlässige und leistungsstarke Konnektivität für Remote-Benutzer, Zweigstellen und IoT-Geräte bereitstellt. Mit integrierten Zero Trust-Prinzipien gewährleistet SASE den Zugriff auf Anwendungen mit den geringsten Rechten und mindert das Risiko eines unbefugten Zugriffs oder einer lateralen Bewegung innerhalb des Netzwerks. Die Kombination aus SD-WAN-Effizienz und Cloud-nativer Sicherheit macht SASE zur Grundlage für moderne, skalierbare und sichere Unternehmensnetzwerke.

Welche Probleme löst SASE?

Die IT-Landschaft hat sich in nur wenigen Jahren radikal verändert. Noch vor nicht allzu langer Zeit befanden sich viele Geschäftsanwendungen in firmeneigenen Rechenzentren, auf die die Mitarbeiter über das Firmennetzwerk zugriffen. Die Sicherheitsmaßnahmen wurden innerhalb eines klar definierten Bereichs durchgesetzt. Heute, mit der Einführung von Cloud-Lösungen, dem Internet der Dinge (IoT), mobilen Lösungen und der Möglichkeit zum Homeoffice, hat sich diese Grenze aufgelöst. Sicherheit und Netzwerktechnik müssen nun in einer einheitlichen, Cloud-basierten Architektur zusammengeführt werden.

Was ist der Unterschied zwischen SASE und SSE?

SASE ist ein umfassendes Framework, das Networking (z. B. SD-WAN) und Sicherheitsservices (z. B. SWG, CASB, ZTNA) in einer einzigen Cloud-nativen Lösung vereint, die für die sichere Verbindung verteilter Benutzer, Geräte und Standorte entwickelt wurde. Im Gegensatz dazu ist SSE (Security Service Edge) eine Untergruppe von SASE, die sich ausschließlich auf Sicherheitsservices konzentriert und dabei Netzwerkaspekte wie SD-WAN außer Acht lässt. SSE sichert den Zugriff auf Cloud-Services, private Anwendungen und das Internet, überlässt aber das Netzwerk-Management und die Optimierung anderen Lösungen. Im Wesentlichen deckt SASE sowohl Netzwerk- als auch Sicherheitsfunktionen ab, während SSE sich ausschließlich auf Sicherheitsfunktionen beschränkt.

Ist SASE Cloud-basiert?

Ja, SASE ist von Grund auf Cloud-basiert. SASE integriert Netzwerk- und Sicherheitsservices in eine einheitliche, Cloud-native Plattform. Dieser Cloud-zentrierte Ansatz ermöglicht es SASE, Skalierbarkeit, Flexibilität und zentralisiertes Management für Unternehmen mit verteilten Belegschaften, mehreren Niederlassungen und Cloud-Umgebungen bereitzustellen.

Verhindert SASE das Backhauling zurück zum Rechenzentrum?

Ja, einer der Hauptvorteile von SASE ist, dass der Bedarf an Datenverkehr-Backhauling zum Rechenzentrum verringert wird, was bei älteren Netzwerkarchitekturen ein häufiges Problem darstellt. Durch die Reduzierung des Backhaulings verringert sich die Menge an redundantem Datenverkehr im Netzwerk, was Bandbreite freisetzt, die Latenz verringert und die Gesamteffizienz des Netzwerks verbessert.

Wie verbessert SASE die Sicherheit für die Remote-Arbeit?

SASE verbessert die Sicherheit für die Remote-Arbeit, indem es Netzwerk und Sicherheit in einem Cloud-basierten Service vereint. Es schützt Remote-Benutzer mit ZTNA und stellt sicher, dass nur authentifizierte Benutzer und Geräte auf die Anwendungen zugreifen können. SWG blockiert schädliche Websites, während CASB SaaS-Richtlinien durchsetzt. Systeme zur Verhinderung von Datenverlust (Data Loss Prevention, DLP) schützen sensible Informationen. Durch die Integration dieser Funktionen in SD-WAN ermöglicht SASE einen sicheren und nahtlosen Zugriff auf Anwendungen von jedem beliebigen Standort aus und reduziert so die Risiken für hybride und Remote-Mitarbeiter.