Zero Trust Network Access (ZTNA) Was ist Zero Trust Network Access (ZTNA)?

Zero Trust Network Access (ZTNA) umfasst eine Reihe innovativer Technologien für den sicheren Zugriff auf private Anwendungen. ZTNA-Technologien, die auch als Software-Defined Perimeter (SDP) bezeichnet werden, verwenden granulare Zugriffsrichtlinien, um autorisierte Benutzer mit bestimmten Anwendungen zu verbinden, ohne dass ein Zugriff auf das gesamte Unternehmensnetzwerk erforderlich ist. Dabei wird eine Segmentierung auf der Ebene der Anwendungen mit den geringsten Rechten als Ersatz für die Netzwerksegmentierung eingerichtet, und im Gegensatz zu einem VPN-Konzentrator wird vermieden, dass der Standort der Anwendungen dem öffentlichen Internet ausgesetzt wird.

Inhaltsverzeichnis

ZTNA erklärt

Die zunehmende Verbreitung von ZTNA rührt von der Notwendigkeit, dass alle sicher von überall aus arbeiten können und dabei jede Anwendung und jedes Gerät sicher über das Internet verbunden ist. Dies ist sinnvoll, da immer mehr Unternehmensanwendungen SaaS-basiert sind und private Anwendungen weiterhin in hybriden oder Multi-Cloud-Umgebungen ausgeführt werden.

Die Herausforderung besteht darin, dass das Internet darauf ausgelegt ist, Dinge miteinander zu verbinden, nicht aber, sie zu blockieren. Mit einer geeigneten IP-Adresse und der Möglichkeit, ausgehende Anrufe zu tätigen, können alle Geräte über das Internet kommunizieren. Angreifer bedienen sich bei Unternehmen, die nicht über die richtigen Zero-Trust-Strategien verfügen.

Im Gegensatz zu VPNs oder Firewalls sind ZTNA-Services darauf ausgelegt, bestimmte Einheiten sicher miteinander zu verbinden, ohne dass ein allgemeiner Netzwerkzugriff erforderlich ist. In den meisten Fällen handelt es sich dabei um Mitarbeitende und Drittnutzer, die sich von zu Hause, von unterwegs oder vom Büro aus verbinden. Dies ist jedoch nicht nur auf Benutzer beschränkt; ZTNA kann auch für den Datenverkehr von Anwendung zu Anwendung in Form von Mikrosegmentierung genutzt werden.

Schlüsselkonzepte von ZTNA

- Zero Trust Foundation: ZTNA basiert auf dem Prinzip des „Zero Trust“, das heißt, dass kein Benutzer oder System standardmäßig als vertrauenswürdig gilt, unabhängig davon, wo oder wie sie sich verbinden. Jede Zugriffsanfrage muss zunächst vollständig authentifiziert, autorisiert und verschlüsselt werden.

- Anwendungsorientierter Zugriff: Im Gegensatz zum herkömmlichen allgemeinen Netzwerkzugriff stellt ZTNA sicher, dass der Zugriff nur für bestimmte Anwendungen gewährt wird. Dies wird durch reine Outbound-Verbindungen erreicht, was die Angriffsfläche verringert, da das Unternehmensnetzwerk nicht dem Internet ausgesetzt ist.

- Least-Privilege-Zugriff: ZTNA wendet den Grundsatz der geringsten Rechte an, indem sie den Nutzern nur den Mindestzugriff gewährt, der für die effektive Ausübung ihrer Tätigkeit erforderlich ist. Dies geschieht durch granulare Zugriffsrichtlinien, die im gesamten Unternehmen einheitlich und global angewendet werden, unabhängig vom Standort des Benutzers.

- Cloud-Nativ für Geschwindigkeit und Skalierbarkeit: Um sicherzustellen, dass der Zugriff sowohl schnell als auch zuverlässig ist, nutzt ZTNA die Cloud-Infrastruktur. Dies ermöglicht eine Skalierbarkeit, um unterschiedlichen Bandbreitenanforderungen gerecht zu werden, und stellt sicher, dass die Benutzer sofort eine Verbindung zu den von ihnen benötigten Anwendungen herstellen können, ohne die Sicherheit zu beeinträchtigen.

Was sind die wichtigsten Funktionen von ZTNA?

- Identitätsbasierter Zugriff: ZTNA erfasst und überprüft die Identität von Benutzern und Geräten, bevor der Zugriff gewährt wird. ZTNA verwendet die Authentifizierung und Autorisierung Ihres vorhandenen IDP-Anbieters, um sicherzustellen, dass nur berechtigte Benutzer auf Ressourcen zugreifen können.

- Detaillierte Zugriffskontrolle: Anstatt einen pauschalen Zugriff auf ein Netzwerk zu gewähren, erzwingt ZTNA einen fein abgestuften Zugriff auf bestimmte Anwendungen oder Services basierend auf Benutzerrollen, Gerätestatus und Kontextfaktoren.

- Prinzip der geringsten Privilegien: Der Zugriff wird auf das beschränkt, was der Benutzer zur Ausführung seiner Aufgaben benötigt, wodurch die Angriffsfläche minimiert wird.

- Anwendungssegmentierung: ZTNA stellt sicher, dass Benutzer und Geräte nur auf die Ressourcen zugreifen können, für die sie autorisiert sind, und verhindert seitliche Bewegungen innerhalb eines Netzwerks mit Zero Trust-Richtlinien anstelle einer komplexen Netzwerksegmentierung.

- Kontinuierliche Überprüfung: ZTNA überwacht und überprüft kontinuierlich die Benutzeraktivität und den Gerätezustand. Der Zugriff kann widerrufen werden, wenn die Sitzung eines Benutzers verdächtig wird oder sich die Sicherheitslage eines Geräts ändert.

- Support für Remote- und Hybridarbeit: ZTNA ist ideal für Unternehmen mit Remote- oder hybriden Belegschaften und bietet sicheren Zugriff auf Anwendungen unabhängig vom physischen Standort des Benutzers.

- Cloud-nativ: ZTNA ist häufig Cloud-basiert und lässt sich in moderne Unternehmensumgebungen integrieren, darunter SaaS-Anwendungen, Public Clouds, Private Clouds und private Rechenzentren.

So funktioniert ZTNA

ZTNA erstellt eine sichere, verschlüsselte Verbindung zwischen dem Gerät des Benutzers und der privaten Anwendung oder dem privaten Service, auf den er zugreifen muss. Das umfasst typischerweise:

- Authentifizierung: Der Benutzer gibt Anmeldeinformationen ein, und seine Identität wird durch Multi-Faktor-Authentifizierung (MFA) oder Identitätsanbieter (IdPs) überprüft.

- Gerätevalidierung: Das Gerät wird auf die Einhaltung der Compliance (z. B. Betriebssystemversion, Antivirenstatus usw.) geprüft.

- Durchsetzung von Richtlinien: Nach der Authentifizierung wird der Zugriff auf Grundlage vordefinierter Zero Trust-Richtlinien gewährt, die die Rolle des Benutzers, die Gerätesicherheit, den Standort und andere Kontextfaktoren berücksichtigen.

- Anwendungsspezifischer Zugriff: ZTNA stellt sicher, dass Benutzer nur die Anwendungen sehen und darauf zugreifen, für die sie autorisiert sind – keine Sichtbarkeit oder Zugriff auf den Rest des Netzwerks.

Welche Vorteile bietet ZTNA?

- Verbesserte Sicherheit: ZTNA funktioniert nach dem Prinzip „Niemals vertrauen, immer überprüfen“, wodurch das Risiko eines unbefugten Zugriffs erheblich reduziert wird. Durch die Durchsetzung einer strengen Identitätsprüfung und kontextbezogener Zugriffskontrollen stellt ZTNA sicher, dass Benutzer und Geräte vor dem Zugriff auf Ressourcen kontinuierlich authentifiziert und autorisiert werden. Dadurch wird die Möglichkeit einer seitlichen Bewegung innerhalb des Netzwerks minimiert, selbst wenn ein Angreifer zunächst Zugriff erhält.

- Reduzierte Angriffsfläche: Eine der Hauptstärken von ZTNA ist die Fähigkeit, Anwendungen und Services für nicht berechtigte Benutzer unsichtbar zu machen. Indem ZTNA interne Ressourcen hinter Authentifizierungsebenen verbirgt und nur verifizierten Identitäten zugänglich macht, schränkt es die potenziellen Einstiegspunkte für Angreifer erheblich ein. Dieser „Dark Cloud“-Ansatz stellt sicher, dass, selbst wenn ein System angegriffen wird, ohne die entsprechenden Anmeldeinformationen und den entsprechenden Kontext kein Zugriff auf das System möglich ist.

- Verbesserte Benutzererfahrung: Im Gegensatz zu herkömmlichen VPNs, die oft manuelle Verbindungen erfordern und die Leistung beeinträchtigen können, bietet ZTNA eine nahtlosere und besonders transparente Erfahrung. Benutzer können von jedem Standort und Gerät aus sicher auf Anwendungen zugreifen, ohne dass umständliche VPN-Clients erforderlich sind. Das führt zu schnelleren Zugriffszeiten, weniger Unterbrechungen und einem intuitiveren Workflow – besonders vorteilhaft für Remote- und hybride Arbeitsumgebungen.

- Skalierbarkeit: ZTNA wurde zur Unterstützung dynamischer und verteilter IT-Umgebungen entwickelt. Ganz gleich, ob Ihr Unternehmen seine Cloud-Kapazität erweitert, eine wachsende Anzahl an Remote-Mitarbeitern unterstützt oder Drittanbieter integriert: ZTNA lässt sich mühelos skalieren. Seine Cloud-native Architektur ermöglicht eine einfache Bereitstellung und Verwaltung in mehreren Umgebungen und reduziert so die Komplexität herkömmlicher Netzwerksicherheitsmodelle.

ZTNA-Anwendungsfälle

- VPN-Alternative für die Arbeit von überall aus: Verwenden Sie ZTNA, um VPNs für den Remote-Zugriff zu ersetzen, die normalerweise verwendet werden, um Remote-Benutzer mit einem Netzwerk zu verbinden, und bieten Sie dabei eine schnellere und sicherere Erfahrung.

- Zugang für Mitarbeitende im Büro: Vermeiden Sie, Benutzern vor Ort grundsätzlich zu vertrauen, und nutzen Sie öffentlich gehostete Zero Trust-Broker oder private Broker, die in Ihrer eigenen Umgebung eingesetzt werden und für den Zugriff mit den geringsten Rechten sorgen – mit einfacherer Segmentierung, schnellerer Benutzererfahrung und einfacherer Compliance.

- Absicherung des Zugriffs durch Dritte: Nutzen Sie den agentenlosen Zugriff, um Partnern, Zulieferern, Anbietern und Kunden den sicheren Zugriff auf wichtige Geschäftsdaten zu ermöglichen, ohne ihnen den Zugriff auf das gesamte Unternehmensnetzwerk zu gewähren.

- Beschleunigen der IT-Integration bei der Übernahme oder Veräußerung von Unternehmen: ZTNA trägt dazu bei, den 9 bis 14 Monate dauernden Prozess auf nur wenige Tage oder Wochen zu verkürzen, indem die Notwendigkeit wegfällt, Netzwerke zu konsolidieren (oder zu teilen), sich mit Network Address Translation (NAT) für überlappende IPs zu befassen oder eine VDI-Infrastruktur einzurichten.

- VDI-Alternative: Vermeiden Sie die hohen Kosten, Skalierbarkeitsprobleme und Latenzzeiten herkömmlicher VDI, indem Sie komplexe virtuelle Umgebungen durch ZTNA ersetzen. ZTNA bietet sicheren, nahtlosen Remote-Zugriff über direkte, richtlinienbasierte Verbindungen zu Anwendungen – basierend auf Benutzeridentität, Gerätestatus und Kontext.

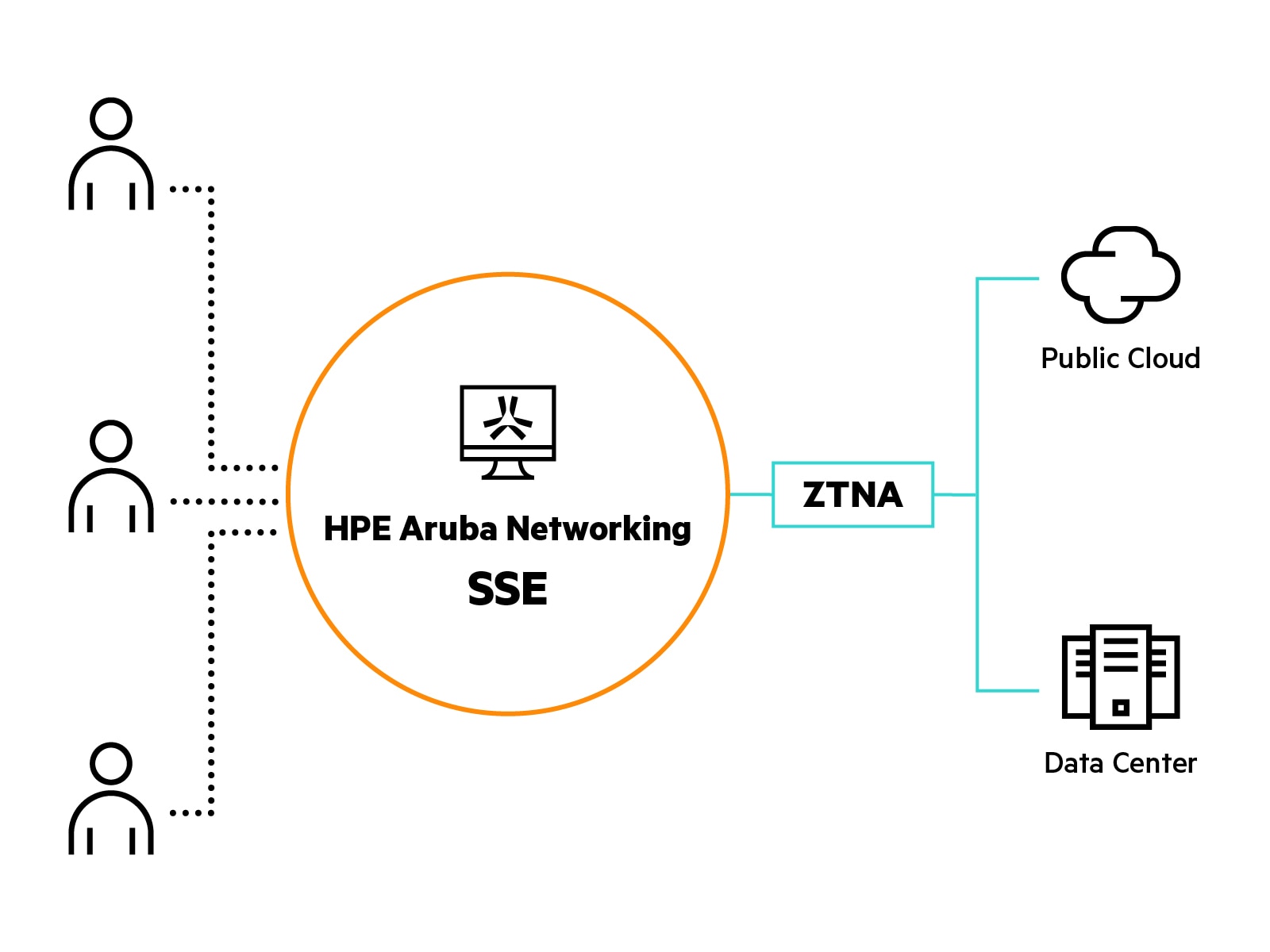

HPE Aruba Networking ZTNA

Als Teil der HPE Aruba Networking SSE-Plattform bietet HPE Aruba Networking ZTNA eine moderne Alternative zu herkömmlichen VPN-Lösungen für den Remote-Zugriff, indem es eine sichere globale Konnektivität für jeden Benutzer, jedes Gerät und jede private Anwendung bereitstellt – und das mit Zero Trust.

Wie bereits erwähnt, ist ZTNA ein integraler Bestandteil der HPE Aruba Networking Security Service Edge (SSE) Plattform. Die übergreifende Plattform bündelt jedoch die Leistung von ZTNA, SWG, CASB und Digital Experience Monitoring in einer einzigen Cloud-Lösung, die über ein einfach zu bedienendes Fenster verwaltet wird.