ZTNA universel Qu’est-ce que le ZTNA universel ?

Le Zero Trust Network Access (ZTNA) universel est une forme évoluée du ZTNA qui étend les principes de l’accès sécurisé de manière à englober tous les types d’utilisateurs et d’appareils à l’échelle de l’écosystème informatique d’une organisation. Contrairement au ZTNA traditionnel, qui se concentre souvent sur les utilisateurs distants, le ZTNA universel fournit des contrôles de sécurité cohérents et transparents, pour tous les utilisateurs et les appareils, y compris les devices IoT, qu’ils soient sur site ou distants. En adoptant une approche holistique, le ZTNA universel garantit un accès sécurisé à toutes les ressources d’une organisation depuis n’importe où et sur n’importe quel appareil tout en maintenant des principes zero trust stricts.

Temps de lecture : 5 min 5 s | Publication : 25 janvier 2025

Table des matières

Quel est le mode de fonctionnement du ZTNA universel ?

Le ZTNA universel fonctionne selon les principes fondamentaux du zero trust, qui exigent une vérification continue des utilisateurs et des appareils avant de leur accorder l’accès à des ressources spécifiques. Voici le déroulement général de ce processus :

- Authentification et autorisation : Le ZTNA universel commence par vérifier l’identité des utilisateurs et des appareils qui tentent d’accéder à des ressources. Il s’appuie pour cela sur l’authentification multifacteur (MFA) et sur d’autres techniques de vérification d’identité. Le rôle de l’utilisateur, l’état de l’appareil et divers facteurs contextuels tels que l’emplacement et l’heure d’accès sont évalués pour déterminer l’autorisation.

- Application des politiques : Une fois authentifié, l’utilisateur ou l’appareil se voit accorder l’accès aux seules applications ou ressources spécifiques pour lesquelles il est autorisé. Les politiques sont définies de manière centralisée et appliquées uniformément dans tous les environnements, garantissant ainsi un contrôle d’accès cohérent. Elles peuvent inclure des conditions supplémentaires, telles que l’obligation pour les solutions de sécurité des terminaux d’être actives ou l’application de restrictions aux demandes d’accès provenant de sites à haut risque.

- Contrôle d’accès granulaire : Contrairement aux solutions d’accès au réseau traditionnelles, le ZTNA universel garantit que les utilisateurs n’obtiennent jamais un accès étendu au réseau. Au lieu de cela, l’accès est accordé ressource par ressource, minimisant ainsi la surface d’attaque. Les services internes restent cachés au public de manière à réduire le risque d’exploitation par des acteurs malveillants.

- Surveillance et vérification continues : Les solutions de ZTNA universel surveillent en permanence l’activité des utilisateurs et le comportement des appareils. Les activités suspectes déclenchent des alertes ou entraînent la résiliation immédiate de l’accès. Cette approche dynamique permet aux organisations de s’adapter aux menaces évolutives en temps réel.

- Intégration avec les systèmes existants : Le ZTNA universel s’intègre parfaitement aux systèmes de gestion des identités et des accès (IAM) et aux plateformes de gestion des informations et des événements de sécurité (SIEM) ainsi qu’aux outils de détection et de réponse des terminaux (EDR) de façon à renforcer le dispositif de sécurité.

Pourquoi devrais-je envisager le ZTNA universel ?

L’expansion rapide du travail à distance, de l’adoption du cloud et de l’IoT redéfinissent les limites de l’entreprise, dans la mesure où les utilisateurs et les appareils se connectent depuis n’importe où tout en plaçant davantage de données à protéger à l’edge, faisant ainsi du ZTNA universel une nécessité. Voici les principales raisons pour lesquelles votre organisation devrait envisager d’adopter le ZTNA universel :

- Couverture complète : Contrairement aux solutions ZTNA traditionnelles, le ZTNA universel sécurise l’accès pour tous les types d’appareils, distants ou sur site, et étend les principes zero trust aux appareils non gérés et aux devices IoT, garantissant ainsi qu’aucun point de terminaison ne deviendra une faille de sécurité.

- Sécurité renforcée : Le ZTNA universel atténue les risques en éliminant la confiance implicite et en assurant une vérification en continu de toutes les demandes d’accès. Il masque les services internes au public, réduisant ainsi le risque d’accès non autorisé.

- Évolutivité et flexibilité : L’architecture cloud-native du ZTNA universel permet aux organisations de faire évoluer leurs opérations de sécurité sans effort pour les adapter à la croissance des équipes et à l’évolution des paysages informatiques. Elle prend en charge les environnements de travail hybrides en garantissant un accès sécurisé aux employés distants et aux collaborateurs tiers.

- Efficacité opérationnelle : La gestion centralisée des politiques simplifie l’application des contrôles d’accès à l’échelle de plusieurs environnements. L’intégration avec les systèmes IAM, SIEM et EDR existants améliore la visibilité et réduit les frais administratifs.

- Conformité et gouvernance : En fournissant des journaux d’accès détaillés et des capacités de surveillance, le ZTNA universel aide les organisations à répondre aux exigences réglementaires et à maintenir en état de préparation aux audits. Il permet l’application de politiques de protection des données garantissant que les informations sensibles restent sécurisées.

Avantages du ZTNA universel

Le ZTNA universel offre une grande variété d’avantages qui en font un ajout précieux aux stratégies de sécurité informatique modernes. En voici un aperçu :

- Surface d’attaque réduite : Le ZTNA universel limite l’accès à certaines ressources pour garantir que les utilisateurs et les appareils n’interagissent qu’avec ce à quoi ils sont autorisés à accéder. Cette approche minimise les opportunités d’exploitation des vulnérabilités par les attaquants.

- Expérience utilisateur améliorée : En fournissant des contrôles d’accès transparents et cohérents, le ZTNA universel dispense les utilisateurs de naviguer entre plusieurs outils ou workflows de sécurité. Cela garantit que la productivité n’est pas entravée par des mesures de sécurité.

- Protection des appareils non gérés : Le ZTNA universel étend la sécurité aux appareils non gérés tels que les devices IoT, les équipements BYOD et les appareils invités. Cela garantit que même les points de terminaison non traditionnels sont protégés contre les menaces potentielles.

- Gestion simplifiée des politiques : La gestion centralisée des politiques permet aux équipes informatiques de définir et d’appliquer des contrôles d’accès dans divers environnements sans être obligées de passer par plusieurs outils ou plateformes.

- Adaptabilité aux menaces évolutives : En conjuguant surveillance continue et vérification en temps réel, le ZTNA universel détecte et atténue les menaces de manière proactive, ce qui lui permet de s’adapter aux nouveaux vecteurs d’attaque à mesure qu’ils émergent.

- Prise en charge des modèles de travail hybrides : Alors que les organisations se tournent vers les environnements de travail hybrides, le ZTNA universel garantit un accès sécurisé aux employés distants, aux sous-traitants et aux fournisseurs tiers, garantissant ainsi la continuité de l’activité.

- Conformité réglementaire : Le ZTNA universel offre la visibilité et le contrôle nécessaires pour opérer dans des cadres réglementaires stricts tels que RGDP, HIPAA et PCI DSS.

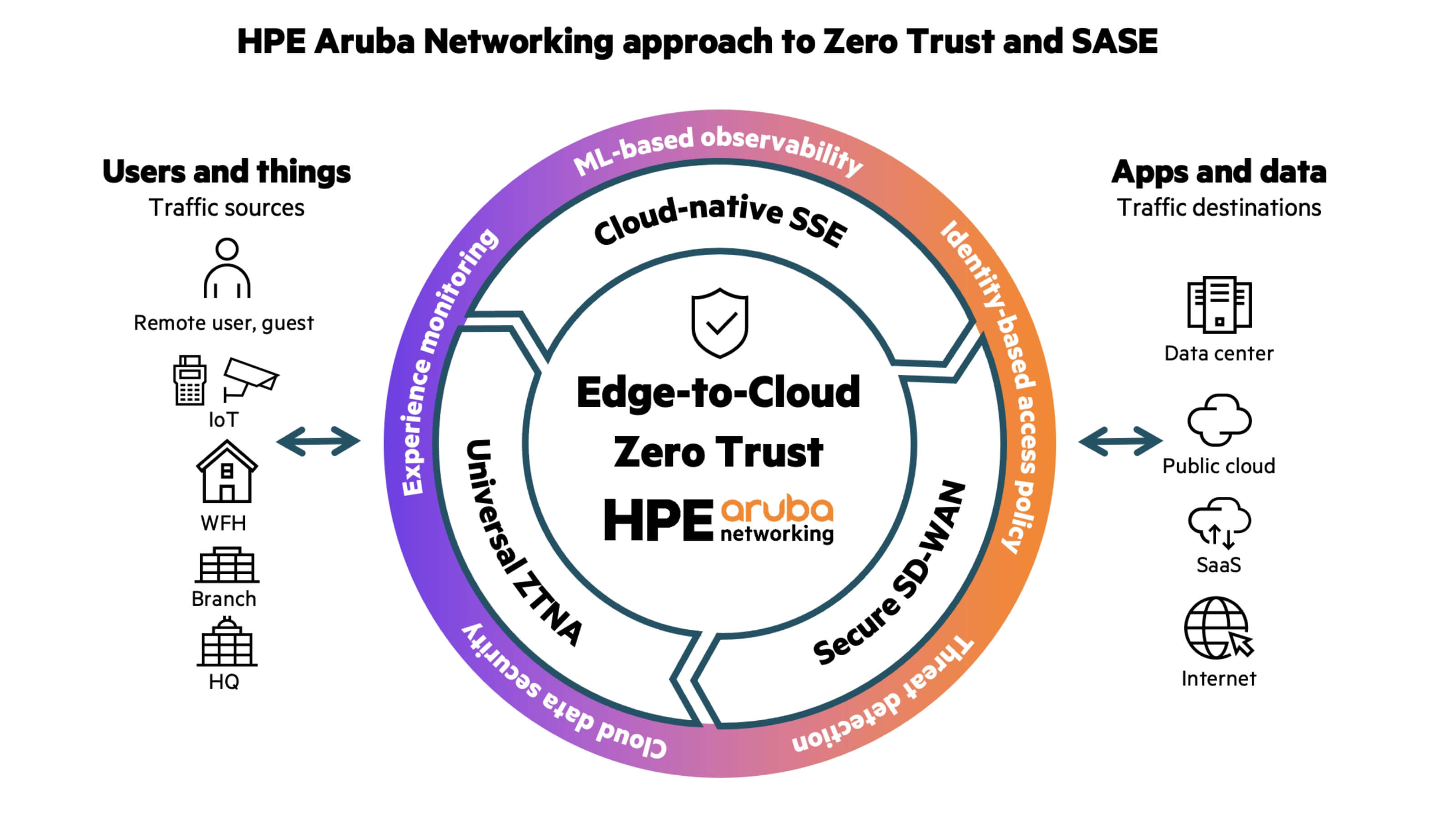

HPE Aruba Networking et le ZTNA universel

HPE Aruba Networking fournit une plateforme complète dépassant largement la portée étroite des solutions traditionnelles, qui ne couvrent souvent que des domaines spécifiques de la protection zero trust. Avec notre plateforme zero trust Edge to Cloud, nous offrons une intégration transparente d’une solution SASE monofournisseur et de fonctionnalités NAC avancées basées sur le machine learning. Cette approche permet aux organisations d’adopter le ZTNA universel en appliquant les principes zero trust de manière cohérente sur tous les appareils, qu’ils soient distants ou sur site.

La plateforme zero trust Edge to Cloud HPE Aruba Networking

Le parcours commence par la sécurisation des utilisateurs distants : le ZTNA remplace les VPN obsolètes en offrant un accès sécurisé aux ressources privées tout en simplifiant les opérations. L’option sans agent de la solution permet aux utilisateurs tiers de se connecter en toute sécurité, ce qui réduit les risques liés aux tiers et garantissant une collaboration transparente. Afin de renforcer encore cette protection, les fonctionnalités Secure Web Gateway (SWG) protègent les points de terminaison contre les menaces web, tandis que les fonctionnalités Cloud Access Security Broker (CASB) et Data Loss Prevention (DLP) garantissent un accès sécurisé aux applications SaaS et empêchent les fuites de données.

Alors que les principes zero trust s’étendent aux campus et aux succursales, la solution ZTNA Private Edge de HPE Aruba Networking garantit que le trafic sur site reste local. Cela permet d’éviter un hairpinning inefficace vers le cloud tout en appliquant des politiques de contrôle d’accès cohérentes pour les utilisateurs distants et locaux.

Cette solution offre une visibilité approfondie sur le réseau en recourant à des techniques de machine learning avancées pour profiler les appareils avec une fiabilité allant jusqu’à 99 % – y compris pour les devices IoT, qui sont souvent le maillon faible des réseaux d’entreprise.

En définissant une politique zero trust globale dans HPE Aruba Networking Central, les organisations peuvent appliquer des contrôles d’accès sur tous les points de terminaison via les pare-feux intégrés dans les commutateurs CX, dans les points d’accès et dans EdgeConnect SD-WAN. Pour les datacenters, le commutateur CX 10000 offre une segmentation zero trust révolutionnaire et un pare-feu est-ouest, éliminant ainsi la nécessité d’effectuer un hairpinning inefficace vers des appliances matérielles traditionnelles.

La plateforme zero trust Edge to Cloud de HPE Aruba Networking surveille le réseau en permanence et adapte les niveaux de confiance en temps réel grâce à des fonctionnalités intégrées telles que les systèmes de détection et de prévention des intrusions (IDS/IPS). Les fonctionnalités de détection et de réponse réseau (NDR) pilotées par l’IA renforcent la sécurité en identifiant les comportements anormaux et en détectant avec précision les menaces telles que les attaques par ransomware. Ces fonctionnalités sont alimentées par une masse de données d’entraînement provenant de près de 4 millions d’appareils et de plus d’un milliard d’interactions avec des clients, ce qui garantit des niveaux élevés de détection des menaces et de précision des réponses.

La plateforme offre une approche holistique du zero trust, qui permet aux organisations de protéger leurs réseaux, leurs utilisateurs et leurs données sur l’ensemble des couches et des emplacements de leur infrastructure. Depuis les utilisateurs distants jusqu’aux devices IoT, aux succursales et aux datacenters, cette plateforme offre une sécurité, une visibilité et une efficacité inégalées dans un paysage de menaces de plus en plus complexe.

Le ZTNA universel face au ZTNA

Bien que le ZTNA traditionnel et le ZTNA universel partagent les principes fondamentaux du zero trust, ils diffèrent par leur portée, leur fonctionnalité et leur applicabilité. Le ZTNA se concentre sur les utilisateurs distants, tandis que le ZTNA universel étend les principes zero trust à l’infrastructure sur site pour protéger tous les utilisateurs et appareils. Il convient de noter que la vocation initiale du ZTNA était plus large et ne se cantonnait pas aux utilisateurs distants.

Le ZTNA universel apparaît comme une solution plus complète pour les organisations cherchant à standardiser la sécurité à l’échelle de leurs différents environnements informatiques. En s’attaquant aux limites du ZTNA traditionnel, il fournit une approche unifiée et évolutive pour sécuriser l’accès.

Voici un tableau comparatif soulignant les différences entre les deux :

Désignation | ZTNA traditionnel | ZTNA universel |

|---|---|---|

| Champ d’application | Limité aux utilisateurs distants. | Couvre tous les utilisateurs, appareils et applications. |

| Applications prises en charge | Principalement les applications web et SaaS. | Applications sur site, cloud, hybrides, héritées et SaaS. |

| Couverture des appareils | Limité aux appareils gérés. | S’étend aux appareils non gérés, y compris les devices IoT. |

| Contrôle des accès | Accès au niveau des ressources pour des applications spécifiques. | Contrôle d’accès cohérent sur l’ensemble de l’écosystème. |

| Évolutivité | Peut nécessiter des outils supplémentaires pour les grands environnements. | Architecture cloud-native garantissant une évolutivité transparente. |

| Flexibilité | Moins adaptable aux environnements de travail hybrides modernes. | Conçu pour s’adapter à des effectifs diversifiés et répartis. |