SASE Qu’est-ce que le SASE ?

SASE combine des fonctionnalités WAN complètes comme le SD-WAN, le routage et l’optimisation WAN avec des services de sécurité fournis par le cloud ou le SSE (Security Service Edge) tels que SWG (Secure Web Gateway), CASB (Cloud Access Security Broker) et ZTNA (Zero Trust Network Access).

À l’heure où les utilisateurs se connectent depuis n’importe où pour accéder à des données sensibles dans le cloud, le SASE fournit une connexion plus sûre et plus flexible sans réacheminer le trafic des applications vers un datacenter. Le SASE dirige intelligemment le trafic vers le cloud et y effectue directement une inspection de sécurité avancée.

Le SASE répond aux défis informatiques critiques d’aujourd’hui : accélération de la migration cloud, modernisation des infrastructures réseau vieillissantes, prise en charge du travail hybride et sécurisation de la surface d’attaque en expansion rapide créée par les appareils IoT. Il protège également les données sensibles contre les fuites et les compromissions, tout en renforçant la défense contre le volume et la sophistication, toujours croissants, des cybermenaces.

Temps de lecture : 9 minutes 14 secondes | Mise à jour : 17 octobre 2025

Table des matières

Comment fonctionne le SASE ?

Le SASE réunit une plateforme edge SD-WAN avancée déployée au niveau de la succursale et des services de sécurité (SSE) complets fournis par le cloud.

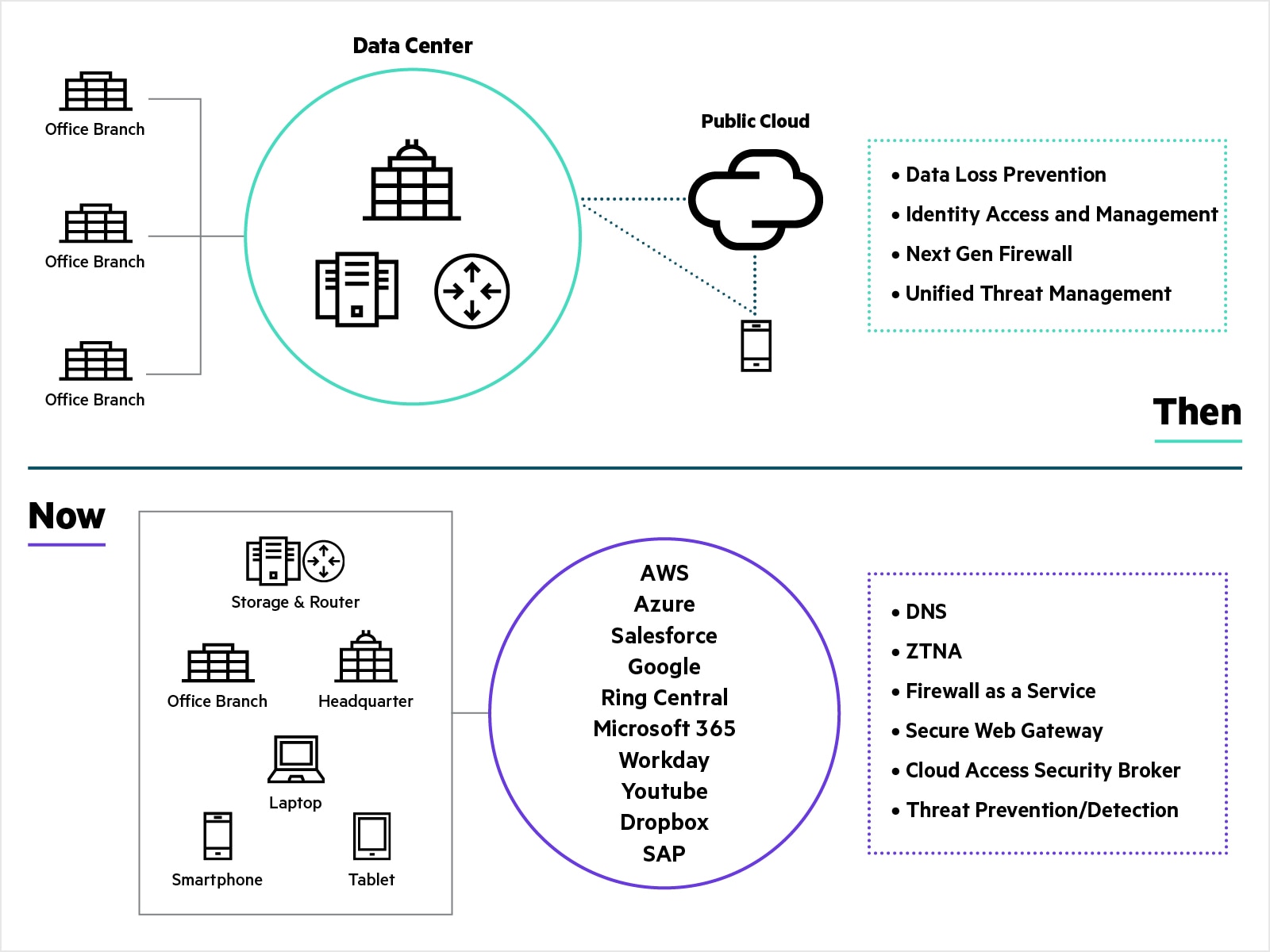

Traditionnellement, le trafic des applications provenant des succursales était entièrement acheminé via des services MPLS privés vers le datacenter d’entreprise à des fins d’inspection et de vérification. Cette architecture se justifiait lorsque les applications étaient exclusivement hébergées dans le datacenter d’entreprise. Mais avec la migration d’autres applications et services dans le cloud, cette architecture réseau traditionnelle n’est désormais plus à la hauteur. Le trafic vers Internet doit transiter par le datacenter et le pare-feu d’entreprise avant d’atteindre sa destination, ce qui a un impact négatif sur les performances des applications et sur l’expérience client.

Avec l’accroissement du nombre de télétravailleurs se connectant directement aux applications cloud, la sécurité périmétrique traditionnelle s’avère insuffisante. En transformant les architectures WAN et de sécurité grâce au SASE, les entreprises peuvent obtenir un accès direct et sécurisé aux applications et aux services à l’échelle de leurs environnements multiclouds, indépendamment de l’emplacement ou des appareils utilisés.

Quels sont les composants du SASE ?

Les deux grands composants d’une architecture SASE sont un réseau SD-WAN avancé et une sécurité complète fournie par le cloud (Security Service Edge, ou SSE).

Plusieurs fonctionnalités SD-WAN sont indispensables au déploiement complet d’une architecture SASE :

- Intégration transparente avec une solution SSE pour former une architecture SASE unifiée et cohérente.

- Identification de l’application au premier paquet afin d’assurer une orientation granulaire du trafic à SSE sur la base de politiques de sécurité.

- Sélection du meilleur chemin en exploitant la diversité des chemins SD-WAN et en sélectionnant automatiquement le PoP SSE (point de présence) le plus proche.

- Agrégation de liens permettant la combinaison de plusieurs liens et la prise en charge du basculement automatique.

- Optimisation du WAN et du FEC (correction des erreurs directes) pour surmonter les effets de latence du WAN et atténuer les effets des liaisons internet et sans fil, qui souffrent souvent de perte de paquets et de gigue.

- Réseau multicloud fournissant une connectivité de bout en bout avec les clouds publics et privés.

- Pare-feu intégré doté de fonctionnalités de sécurité avancées telles que l’IDS/IPS, la protection DDoS et la segmentation basée sur les rôles pour une protection avancée contre les menaces dans les succursales.

Des fonctionnalités SSE clés sont par ailleurs requises pour appliquer pleinement le SASE :

- ZTNA ou Zero Trust Network Access : Tient pour acquis qu’aucun utilisateur n’est d’emblée digne de confiance et applique le principe du moindre privilège. Il fournit un accès sécurisé aux utilisateurs distants.

- CASB ou Cloud Access Security Broker : Protège les données sensibles dans les applications cloud selon les règles de sécurité.

- SWG ou passerelle web sécurisée : Protège les organisations contre les menaces web à l’aide de diverses techniques, comme le filtrage des URL et la détection de code malveillant.

- FWaaS ou pare-feu as-a-service : Fournit une fonctionnalité de pare-feu dans le cloud afin d’analyser le trafic issu de plusieurs sources.

- Autres services de sécurité tels que la prévention des pertes de données (DLP), Remote Browser Isolation (RBI), sandboxing, etc.

Quels sont les avantages du SASE ?

Le SASE n’est pas un simple phénomène de mode : Une architecture SASE offre des avantages déterminants à l’entreprise qui la déploie.

- Sécurité renforcée : À mesure que les organisations adoptent une approche privilégiant le cloud, le SASE applique des politiques de sécurité cohérentes sur l’ensemble du trafic et des emplacements, l’inspection étant effectuée directement dans le cloud. Il sécurise l’accès à distance et protège les données de l’entreprise contre les cybermenaces, tout en minimisant la surface d’attaque et en améliorant la détection et la réponse aux menaces.

- Amélioration de la productivité de l’entreprise et de la satisfaction client : Avec le SASE, les organisations peuvent rationaliser leur infrastructure réseau grâce à des fonctionnalités SD-WAN avancées. En éliminant les limitations et la complexité des réseaux conventionnels à base de routeurs, le SASE introduit l’agilité nécessaire à la transformation numérique, ce qui se traduit par des améliorations notables en termes de performance et de fiabilité des applications.

- Modèle de sécurité zero trust : Le SASE reconnaît le modèle de sécurité zero trust en exigeant une vérification continue de l’identité d’un utilisateur avant de lui accorder l’accès aux ressources. Le zero trust s’impose naturellement dans le paysage des menaces actuel où les modèles de sécurité traditionnels n’offrent plus une protection adéquate contre les cybermenaces sophistiquées.

- Gestion simplifiée et complexité réduite : Le SASE simplifie le déploiement, ainsi que la gestion du réseau et de la sécurité. Il regroupe plusieurs fonctions de réseau et de sécurité disparates (comme SD-WAN, SWG, CASB et FWaaS) en une seule plateforme. Cette convergence réduit la nécessité de gérer une multitude d’équipements matériels et de solutions ponctuelles propres à chaque fournisseur.

Comment le SASE protège-t-il les entreprises qui utilisent le cloud pour contrer les cybermenaces ?

À mesure que les cybermenaces deviennent plus sophistiquées et que leurs effectifs se dispersent, les entreprises se tournent vers la sécurité SASE pour protéger leurs utilisateurs, leurs données et leurs applications. En faisant converger les services de sécurité SD-WAN avancés du cloud tels que ZTNA, SWG et CASB, SASE assure une architecture unifiée, conçue pour réduire la complexité et améliorer la protection. Avec une mise en œuvre de la sécurité directement dans le cloud, SASE autorise une application uniforme des politiques, réduit les retards d’amenée, et instaure un accès sécurisé et fluide aux applications, qu’elles résident dans des datacenters privés, des clouds publics ou des plateformes SaaS.

Fortes de ces fonctionnalités, les organisations peuvent détecter les menaces et les empêcher de s’implanter dans le réseau. La protection des identités des utilisateurs, des applications et de l’infrastructure devient ainsi plus facile.

Une architecture SASE atténue les risques de cybersécurité pour les organisations privilégiant le cloud. Elle contribue ainsi à améliorer la sécurité tout en réduisant la complexité et en rationalisant la gestion.

Pour quelles raisons choisir le SASE ?

- Permettre et sécuriser le travail hybride : Alors que les employés se connectent de n’importe où et à partir de n’importe quel device, le ZTNA fournit une application cohérente des politiques et un contrôle d’accès à la fois des utilisateurs et des appareils. Il prend en charge l’accès au moindre privilège et vérifie qu’aucun utilisateur n’est approuvé par défaut. Contrairement à un VPN qui octroie un large accès au réseau de l’entreprise, la technologie ZTNA limite cet accès à des applications ou des microsegments spécifiques, explicitement approuvés pour l’utilisateur, appliquant les principes d’accès au moindre privilège.

- Imposer le zero trust partout avec le ZTNA universel : L’accès réseau universel zero trust (uZTNA) étend les principes zero trust aux emplacements sur site et aux appareils IoT, en intégrant le SASE aux fonctionnalités NAC pilotées par l’IA. Cette intégration permet une visibilité et une surveillance complètes de tous les appareils connectés au réseau, y compris les objets connectés (IoT). Grâce à la segmentation basée sur l’identité, le ZTNA universel permet aux utilisateurs et aux appareils d’accéder uniquement aux ressources réseau correspondant à leurs rôles. Le système surveille en permanence l’activité du réseau, permettant des ajustements en temps réel des autorisations d’accès et une détection rapide des comportements suspects ou malveillants.

- Optimiser les performances des utilisateurs mondiaux et distribués : Le SASE exploite une architecture cloud distribuée à l’échelle mondiale ainsi que l’edge computing. Les utilisateurs peuvent ainsi se connecter au PoP (point de présence) le plus proche. Ceci réduit la latence et optimise les performances des applications, notamment pour les utilisateurs situés dans des zones reculées.

- Adopter les applications cloud et SaaS : Le SASE permet un accès direct et sécurisé aux applications cloud (par exemple, AWS, Microsoft 365, Salesforce) sans faire transiter le trafic par un datacenter centralisé. Il optimise les performances grâce à l’edge computing et au SD-WAN tout en fournissant des services de sécurité comme CASB pour contrôler l’utilisation des applications cloud et protéger les données.

- Préserver les utilisateurs des menaces en ligne : Pour protéger les entreprises contre les menaces reposant sur le Web telles que les ransomwares et l’hameçonnage, SWG surveille et inspecte le trafic en filtrant les URL, détectant les codes malveillants et contrôlant l’accès au Web, en établissant des politiques qui restreignent l’accès à des catégories spécifiques de sites web tels que du contenu pour adultes, des plateformes de jeu, ainsi que les sites connus pour présenter des risques importants.

- Accès sécurisé aux applications SaaS : Lorsque les utilisateurs ont accès à des applications SaaS aussi bien approuvées que non approuvées, un CASB (Cloud Access Security Broker) offre une visibilité sur ces activités, identifie le shadow IT et applique les politiques SaaS de l’organisation, protégeant ainsi les données sensibles contre toute exposition potentielle.

- Protéger les données et améliorer la conformité : En plus du CASB, le SASE inclut des fonctionnalités DLP, qui aident les organisations à surveiller l’activité des utilisateurs et à contrôler la circulation des données sensibles. Sa plateforme unifiée simplifie également l’audit et le reporting, garantissant la conformité aux réglementations telles que le RGPD, la loi HIPAA ou la norme PCI-DSS.

- Connecter et sécuriser des filiales : Les architectures traditionnelles utilisent souvent des liaisons MPLS pour connecter les succursales au siège social. Dans cette architecture, le trafic cloud doit être acheminé vers le datacenter pour effectuer une inspection de sécurité, ce qui augmente la latence et au final affecte les performances des applications. Avec la partie SD-WAN du SASE, les entreprises orientent intelligemment le trafic vers le cloud, directement à partir des succursales, et mettent en œuvre un moyen robuste et flexible de connecter les succursales au siège social. Les solutions SD-WAN sécurisées avancées avec pare-feu intégré de nouvelle génération peuvent même remplacer les pare-feux de succursale existants, en proposant des fonctionnalités telles que la protection IDS/IPS et DDoS.

Qu’est-ce qu’un SASE unifié piloté par l’IA ?

Une plateforme SASE unifiée pilotée par l’IA fluidifie la complexité associée à la gestion des composants de sécurité. Cette architecture intégrée simplifie non seulement le déploiement, mais fournit également des politiques de sécurité unifiées, une gestion centralisée et un accès zero trust cohérent. Principales fonctionnalités :

- Architecture et évolutivité cloud-native : Conçu avec une architecture cloud-native qui exploite l’évolutivité et l’agilité du cloud computing. Cette architecture permet aux entreprises d’allouer dynamiquement des ressources en fonction de la demande de trafic, activant ainsi un réseau plus efficace et adaptable.

- Présence réseau mondiale : Fournit une présence réseau mondiale en passant par des points de présence (PoP) géographiquement répartis pour offrir des performances cohérentes et une faible latence, quel que soit l’emplacement de l’utilisateur. Elle simplifie la gestion de ces points de présence, éliminant le besoin en plusieurs de ceux qu’exige une approche SASE multifournisseur.

- Gestion de politique unifiée : Gère toutes les politiques de sécurité à partir d’une seule et même interface, rationalise les opérations, réduit la complexité et aide les entreprises à déployer et à appliquer efficacement des politiques cohérentes.

- Interface utilisateur centralisée, tableaux de bord complets : Donne aux équipes informatiques la possibilité de gérer toutes les opérations de réseau et de sécurité dans une interface utilisateur centralisée, avec une visibilité améliorée sur le trafic réseau, les événements de sécurité et l’application des politiques. Elle améliore la génération de rapports, permettant ainsi aux entreprises de démontrer leur conformité aux prérequis réglementaires et aux normes de l’industrie.

- Fonctionnalités SASE combinées : Les entreprises peuvent aisément combiner plusieurs fonctionnalités SASE pour améliorer leur dispositif de sécurité et inspecter le trafic en un seul passage. L’inspection SSL n’est effectuée qu’une seule fois, ce qui améliore les performances et réduit la complexité. Par ailleurs, en combinant SWG et CASB avec DLP, les entreprises peuvent mieux surveiller les activités des utilisateurs, et ainsi protéger les données sensibles contre les fuites et appliquer des contrôles plus précis sur l’accès au Web.

- Piloté par l’IA : Grâce à ses fonctionnalités d’IA, une solution SASE unifiée basée sur l’IA améliore la visibilité sur les utilisateurs et les appareils connectés, et permet un contrôle d’accès adaptatif. Elle automatise les activités de résolution des incidents courantes et diagnostique les problèmes de réseau habituels, tout en fournissant des analyses prédictives pour anticiper les menaces futures et les problèmes de performances.

Un SASE mono ou multifournisseur ?

Bien que fortement interdépendantes, la gestion réseau et la sécurité sont deux domaines d’expertise différents et extrêmement complexes. La sécurité doit évoluer rapidement pour contrer des risques de cybersécurité en perpétuelle mutation, tandis que le réseau étendu (WAN) cherche avant tout à fournir des connexions rapides, robustes et flexibles. Une architecture SASE révèle toute sa puissance lorsqu’elle combine des fonctionnalités Edge WAN avancées et des services de sécurité SSE complets déployés dans le cloud.

Le choix de sélectionner une solution mono ou multifournisseur peut varier en fonction des exigences de sécurité et WAN existantes. Une intégration étroite de SSE et SD-WAN dans une plateforme SASE monofournisseur offre aux entreprises de nombreux avantages, notamment un déploiement plus rapide, une gestion centralisée, des politiques de sécurité cohérentes et la capacité de s’adapter de manière transparente à l’évolution des menaces. Une approche multifournisseur est recommandée pour les entreprises qui ont préféré adopter le SASE avec leur choix de services de sécurité, ou l’intégrer à un écosystème de sécurité existant. Dans cet environnement multifournisseur, il est essentiel de choisir un SD-WAN qui automatise l’orchestration avec des solutions SSE tierces afin de raccourcir le temps de déploiement et de simplifier la gestion.

HPE et SASE

HPE accélère la transition vers le SASE grâce à un framework zero trust de l’edge au cloud. Contrairement aux produits zero trust cloisonnés, notre plateforme unifiée réunit le SD-WAN, le SSE et le NAC pour appliquer des politiques cohérentes à chaque utilisateur et appareil, sur site ou à distance.

Le portefeuille SSE propose ZTNA, SWG, CASB et DLP, tous gérés à partir d’une interface unique, tandis que notre NAC cloud-native étend le zero trust à tous les appareils, même non gérés ou IoT, grâce à une observabilité, une authentification et une segmentation dynamique pilotées par l’IA, offrant un accès sécurisé et une application cohérente dans divers environnements.

Nos solutions SD-WAN sécurisées pilotées par l’IA combinent des fonctionnalités réseau avancées telles que l’agrégation de tunnels, la sélection du meilleur chemin, l’optimisation WAN et le réseau multicloud avec une sécurité intégrée, incluant un pare-feu de nouvelle génération, un système IDS/IPS, une défense DDoS adaptative, le filtrage d’URL et la segmentation basée sur les rôles. Elles s’intègrent nativement avec le SSE pour une architecture SASE unifiée complète, ou avec des partenaires SSE tiers pour une approche ouverte et flexible.

FAQ

Pourquoi le SASE est-il essentiel pour une stratégie misant sur le cloud ?

Les organisations qui privilégient le cloud ont des besoins plus élevés que ne peuvent satisfaire les outils de réseau et de sécurité traditionnels pour pouvoir évoluer au rythme des demandes. Le SASE joue un rôle essentiel dans le soutien de cette transformation en assurant une connectivité sécurisée, fiable et performante aux utilisateurs, succursales et appareils IoT à distance. Grâce aux principes zero trust intégrés, le SASE fournit un accès suivant le principe du privilège minimal aux applications, et atténue les risques d’accès non autorisé ou de mouvement latéral au sein du réseau. En combinant l’efficacité SD-WAN et la sécurité cloud native, le SASE devient le socle de réseaux d’entreprise modernes, évolutifs et sécurisés.

Quels problèmes le SASE résout-il ?

En quelques années seulement, le paysage informatique a radicalement changé. Il n’y a pas si longtemps, de nombreuses applications métier étaient hébergées dans des datacenters d’entreprise et rendues accessibles aux employés via le réseau de l’entreprise. La sécurité était assurée à l’intérieur d’un périmètre clairement défini. Aujourd’hui, avec l’adoption du cloud, l’Internet des objets, la mobilité et le télétravail, ce périmètre s’est dissous. La sécurité et le réseau doivent désormais converger vers une architecture unifiée, fournie par le cloud.

Quelles sont les différences entre le SASE et le SSE ?

Le SASE est un cadre complet qui combine à la fois des services de réseau, comme le SD-WAN, et les services de sécurité tels que SWG, CASB, ZTNA, dans une solution cloud-native unique conçue pour connecter en toute sécurité des utilisateurs, des appareils et des emplacements distribués. Par opposition, le SSE (Security Service Edge) est un sous-ensemble du SASE qui se concentre uniquement sur les services de sécurité, sans inclure les aspects réseau tels que le SD-WAN. Le SSE sécurise l’accès aux services cloud, aux applications privées et à Internet, mais laisse la gestion et l’optimisation du réseau à d’autres solutions. En résumé, le SASE couvre à la fois le réseau et la sécurité, tandis que le SSE se limite aux seules fonctions de sécurité.

Le SASE est-il basé sur le cloud ?

Oui, le SASE est conçu pour être basé sur le cloud. Il intègre les services de réseau et de sécurité dans une plateforme unifiée cloud-native. Cette approche axée sur le cloud permet à SASE d’offrir évolutivité, flexibilité et gestion centralisée aux entreprises disposant d’équipes réparties, de filiales multiples et d’environnements cloud.

Le protocole SASE empêche-t-il le backhauling vers le datacenter ?

Oui, l’un des principaux avantages du SASE est qu’il réduit le besoin de transporter le trafic vers le datacenter – un problème courant dans les architectures réseau traditionnelles. Une réduction du backhauling diminue la quantité de trafic redondant circulant sur le réseau, ce qui libère de la bande passante, réduit la latence et améliore l’efficacité globale du réseau.

Comment le SASE améliore-t-il la sécurité en télétravail ?

Le SASE améliore la sécurité du télétravail en unifiant le réseau et la sécurité dans un service fourni par le cloud. Il protège les utilisateurs distants grâce au ZTNA, en vérifiant que seuls les utilisateurs et les appareils authentifiés ont accès aux applications. Le SWG bloque les sites web malveillants, tandis que le CASB applique les politiques SaaS. La prévention des pertes de données (DLP) protège les informations sensibles. En intégrant ces fonctionnalités au SD-WAN, le SASE offre un accès sécurisé et transparent aux applications depuis n’importe quel endroit, réduisant ainsi les risques pour les travailleurs hybrides et à distance.