ZTNA (Zero Trust Network Access) Qu’est-ce que le ZTNA (Zero Trust Network Access)?

Le concept de ZTNA (Zero Trust Network Access) recouvre un ensemble de technologies innovantes visant à sécuriser l’accès aux applications privées. Les technologies ZTNA – aussi appelées SDP (Software-Defined Perimeter) – utilisent des politiques d’accès granulaire pour connecter les utilisateurs autorisés à des applications données sans nécessiter un accès au réseau entier de l’entreprise. L’implémentation consiste à établir une segmentation à moindre privilège au niveau application à la place d’une segmentation réseau et, contrairement à un concentrateur VPN, en évitant la divulgation de l’emplacement des applications dans l’internet public.

Table des matières

Comprendre le ZTNA

L’adoption croissante du ZTNA tient au besoin de travailler de n’importe où, ce qui suppose que chaque utilisateur, application et appareil puisse désormais se connecter en toute sécurité via Internet. Il s’agit d’une conséquence logique du fait qu’un nombre croissant d’applications d’entreprise évoluent vers le SaaS, tandis que les applications privées continuent à fonctionner dans des environnements hybrides ou multiclouds.

Le problème est qu’Internet est conçu pour connecter les choses, et non pour les bloquer. Avec une adresse IP appropriée et des capacités d’appel sortant, tous les appareils peuvent communiquer par l’intermédiaire d’Internet. Les auteurs de menaces ciblent les organisations qui n’ont pas mis en place les stratégies zero trust appropriées.

Contrairement aux VPN ou aux pare-feu, les services ZTNA sont conçus pour connecter en toute sécurité des entités spécifiques entre elles sans pour autant leur donner accès à la totalité du réseau. Dans la plupart des cas, il s’agit d’employés et d’utilisateurs tiers qui se connectent depuis leur domicile, en déplacement ou au bureau. Mais ceci ne se limite pas aux utilisateurs, car le ZTNA peut également s’appliquer au trafic d’application à application sous la forme d’une microsegmentation.

Les concepts clés du ZTNA

- Socle zero trust : Le ZTNA repose sur le principe du zero trust, ce qui signifie qu’aucun utilisateur ou système n’est considéré comme fiable par défaut, quels que soient son lieu ou ses modalités de connexion. Chaque demande d’accès doit être entièrement authentifiée, autorisée et chiffrée avant d’être acceptée.

- Accès centré sur l’application : Contrairement à l’accès réseau traditionnel, qui permet d’accéder au réseau, le ZTNA garantit que l’accès n’est accordé que pour des applications déterminées. Cela est possible grâce à des connexions exclusivement sortantes, qui réduisent la surface d’attaque en n’exposant pas le réseau de l’entreprise à Internet.

- Accès de moindre privilège : Le ZTNA applique le principe du moindre privilège en ne fournissant aux utilisateurs que le niveau d’accès nécessaire pour effectuer efficacement leur travail. Pour ce faire, des politiques d’accès granulaires sont appliquées de manière cohérente et globale dans l’ensemble de l’organisation, quelle que soit la localisation de l’utilisateur.

- Solution cloud-native offrant vitesse et évolutivité : Afin de garantir un accès à la fois rapide et fiable, le ZTNA s’appuie sur une infrastructure cloud. Celle-ci offre l’évolutivité requise pour répondre à des besoins de bande passante variables, et garantit que les utilisateurs peuvent se connecter instantanément aux applications dont ils ont besoin sans compromettre la sécurité.

Quelles sont les principales caractéristiques du ZTNA?

- Accès basé sur l’identité : Le ZTNA consomme et vérifie l’identité des utilisateurs et des appareils avant d’accorder l’accès. Il utilise l’authentification et l’autorisation de votre fournisseur IDP existant pour garantir que seuls les utilisateurs légitimes peuvent accéder aux ressources.

- Contrôle d’accès granulaire : Au lieu d’accorder un accès global à un réseau, le ZTNA impose un accès précis à des applications ou services spécifiques en fonction des rôles des utilisateurs, de la posture de sécurité de l’appareil et des facteurs contextuels.

- Principe du moindre privilège : L’accès est limité à ce qui est nécessaire à l’utilisateur pour effectuer ses tâches, minimisant ainsi la surface d’attaque.

- Segmentation des applications : Le ZTNA garantit que les utilisateurs et les appareils ne peuvent accéder qu’aux ressources spécifiques pour lesquelles ils sont autorisés, empêchant ainsi les mouvements latéraux au sein d’un réseau grâce à des politiques zero trust plutôt qu’à une segmentation réseau complexe.

- Vérification continue : Le ZTNA surveille et vérifie en permanence l’activité des utilisateurs et la santé de l’appareil. L’accès peut être révoqué si la session d’un utilisateur devient suspecte ou si la posture de sécurité d’un appareil change.

- Soutien au travail à distance et hybride : Le ZTNA est idéal pour les organisations disposant d’effectifs distants ou hybrides, offrant ainsi un accès sécurisé aux applications quel que soit l’emplacement physique de l’utilisateur.

- Cloud-native : Le ZTNA est souvent basé sur le cloud et s’intègre aux environnements d’entreprise modernes, notamment les applications SaaS, les clouds publics, les clouds privés et les datacenters privés.

Quel est le mode de fonctionnement du ZTNA

Le ZTNA crée une connexion sécurisée et chiffrée entre l’appareil de l’utilisateur et l’application ou le service privés auxquels il doit accéder. Cela comprend généralement plusieurs aspects :

- Authentification : L’utilisateur fournit des informations d’identification et son identité est vérifiée via une authentification multifacteur (MFA) ou des fournisseurs d’identité (IdP).

- Validation de l’appareil : L’appareil est évalué pour vérification de sa conformité aux politiques de sécurité (p. ex., version du système d’exploitation, état de l’antivirus, etc.).

- Application des politiques : Une fois authentifié, l’accès est accordé en fonction de politiques zero trust prédéfinies qui prennent en compte le rôle de l’utilisateur, la sécurité de l’appareil, l’emplacement et d’autres facteurs contextuels.

- Accès ciblé par application : Le ZTNA garantit que seules les applications autorisées sont visibles et accessibles aux utilisateurs, à l’exclusion du reste du réseau.

Quels sont les avantages du ZTNA?

- Sécurité renforcée : Le ZTNA fonctionne selon le principe « ne jamais faire confiance, toujours vérifier », ce qui réduit considérablement le risque d’accès non autorisé. En appliquant une vérification d’identité stricte et des contrôles d’accès contextuels, le ZTNA garantit que les utilisateurs et les appareils sont continuellement authentifiés et autorisés avant d’accéder à toute ressource. Cela minimise les risques de mouvement latéral au sein du réseau, même si un attaquant obtient un accès initial.

- Surface d’attaque réduite : L’un des principaux atouts du ZTNA est sa capacité à rendre les applications et les services invisibles aux utilisateurs non autorisés. En cachant les ressources internes derrière plusieurs couches d’authentification et en les exposant uniquement aux identités vérifiées, le ZTNA limite considérablement les points d’entrée potentiels pour les attaquants. Cette approche « dark cloud » garantit que même si un système est ciblé, il reste inaccessible sans les informations d’identification et le contexte appropriés.

- Expérience utilisateur améliorée : Contrairement aux VPN traditionnels, qui nécessitent souvent des connexions manuelles et peuvent ralentir les performances, le ZTNA offre une expérience plus fluide et transparente. Les utilisateurs peuvent accéder en toute sécurité aux applications depuis n’importe quel emplacement ou appareil sans avoir besoin de clients VPN encombrants. Cela conduit à des temps d’accès plus rapides, à une réduction des perturbations et à un workflow plus intuitif, particulièrement bénéfique pour les environnements de travail distants et hybrides.

- Évolutivité : Le ZTNA est conçu pour prendre en charge les environnements informatiques dynamiques et distribués. Que votre organisation étende son empreinte cloud, qu’elle gère un effectif à distance croissant ou qu’elle intègre des fournisseurs tiers, le ZTNA peut évoluer sans effort. Son architecture cloud-native permet un déploiement et une gestion faciles dans plusieurs environnements, réduisant ainsi la complexité des modèles de sécurité réseau traditionnels.

Cas d’utilisation du ZTNA

- Alternative au VPN pour le travailler de n’importe où : Mettez le ZTNA à profit pour remplacer les VPN d’accès à distance – généralement utilisés pour connecter des utilisateurs distants à un réseau – tout en offrant une expérience plus rapide et plus sûre.

- Accès des employés se trouvant au bureau : Évitez de faire intrinsèquement confiance aux utilisateurs sur site et utilisez des courtiers zero trust hébergés publiquement ou des courtiers privés déployés dans votre propre environnement pour leur accorder un accès avec le privilège le plus bas. Résultat : une segmentation plus simple, une expérience utilisateur plus rapide et un maintien de la conformité plus facile.

- Sécurisation de l’accès des tiers : Utilisez l’accès sans agent pour permettre aux partenaires de l’écosystème commercial, aux fournisseurs et aux clients d’accéder aux données métier critiques sans leur accorder l’accès à l’ensemble du réseau de l’entreprise.

- Accélération de l’intégration informatique en cas de fusion-acquisition ou de cession : Le ZTNA permet d’écourter le processus d’intégration de 9–14 mois à quelques jours ou semaines en éliminant la nécessité de consolider (ou de scinder) les réseaux, de gérer la traduction d’adresses réseau (NAT) pour les IP qui se chevauchent ou de mettre en place une infrastructure VDI.

- Alternative au VDI : Évitez les coûts élevés ainsi que les problèmes d’évolutivité et de latence du VDI traditionnel en remplaçant les environnements virtuels complexes par le ZTNA. Le ZTNA offre un accès à distance sécurisé et transparent via des connexions aux applications directes basées sur des politiques, en fonction de l’identité de l’utilisateur, de la posture de sécurité de l’appareil et du contexte.

HPE Aruba Networking ZTNA

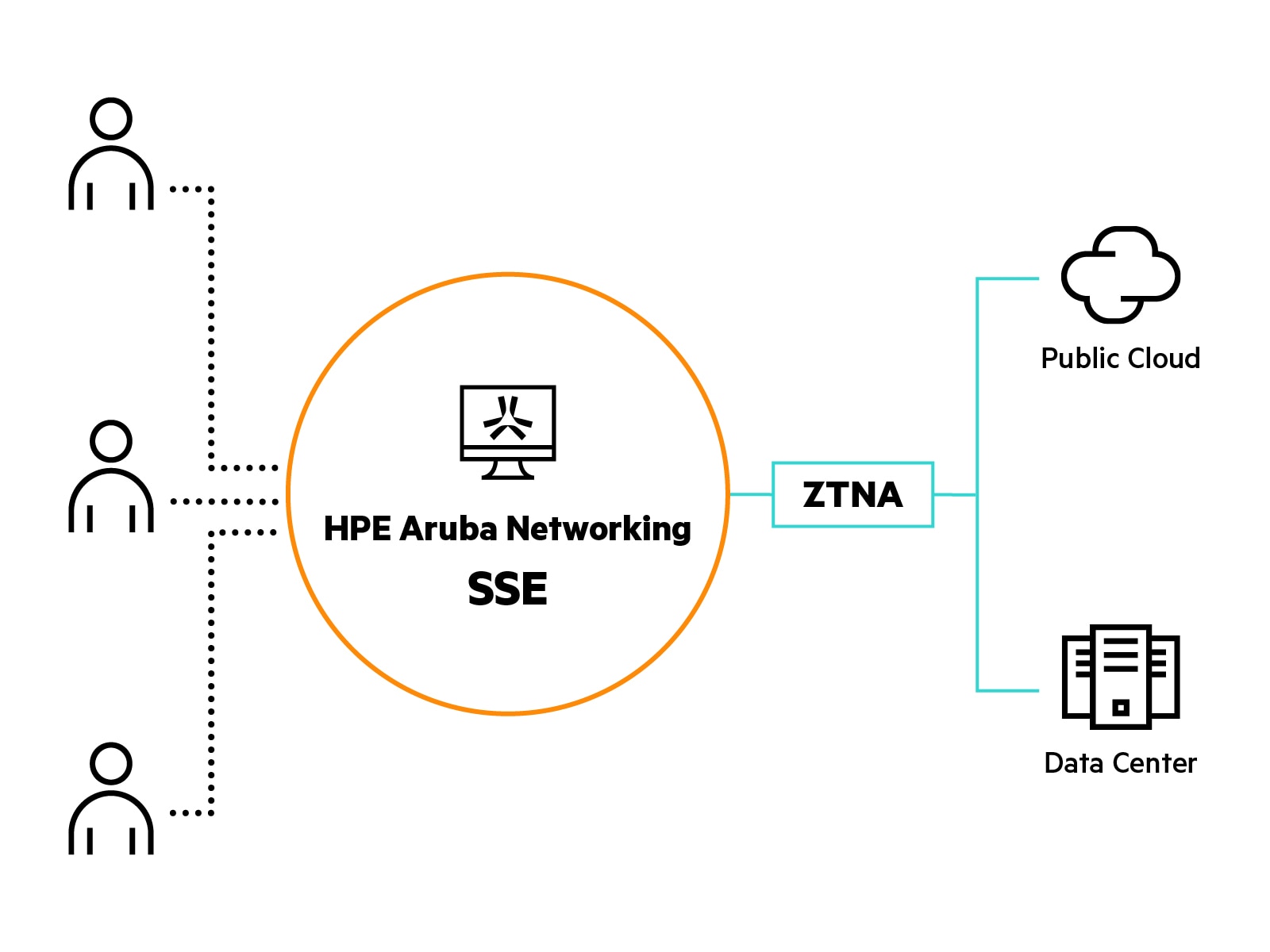

Partie intégrante de la plateforme HPE Aruba Networking SSE, la solution HPE Aruba Networking ZTNA offre une alternative moderne aux solutions traditionnelles d’accès à distance par VPN. Pour ce faire, elle fournit une connectivité globale sécurisée à l’ensemble des utilisateurs, des appareils et des applications privées en appliquant les principes du zero trust.

Comme indiqué, ZTNA est une composante intégrale de la plateforme HPE Aruba Networking Service Edge (SSE). intègre la puissance de la SWG, du CASB et de la surveillance de l’expérience numérique dans une seule et même solution cloud, avec une interface unique conviviale permettant de tout gérer.