安全性与可靠性

安全性不只是个功能,更是建立可信度与可靠性的基石。从边缘到云以及其间的各个节点,我们都将安全性嵌入到我们产品和服务的结构之中。我们一直致力于防范新出现的威胁,并通过强有力的防御措施保护您的数据、应用和基础设施。

CISA 安全设计承诺

HPE 致力于为客户提供最安全的产品。2024 年 5 月,HPE 自愿签署了网络安全和基础设施安全局的“安全设计”承诺。您可以在此处阅读有关我们履行这一承诺的进展的更多信息。

构筑重重安全防线

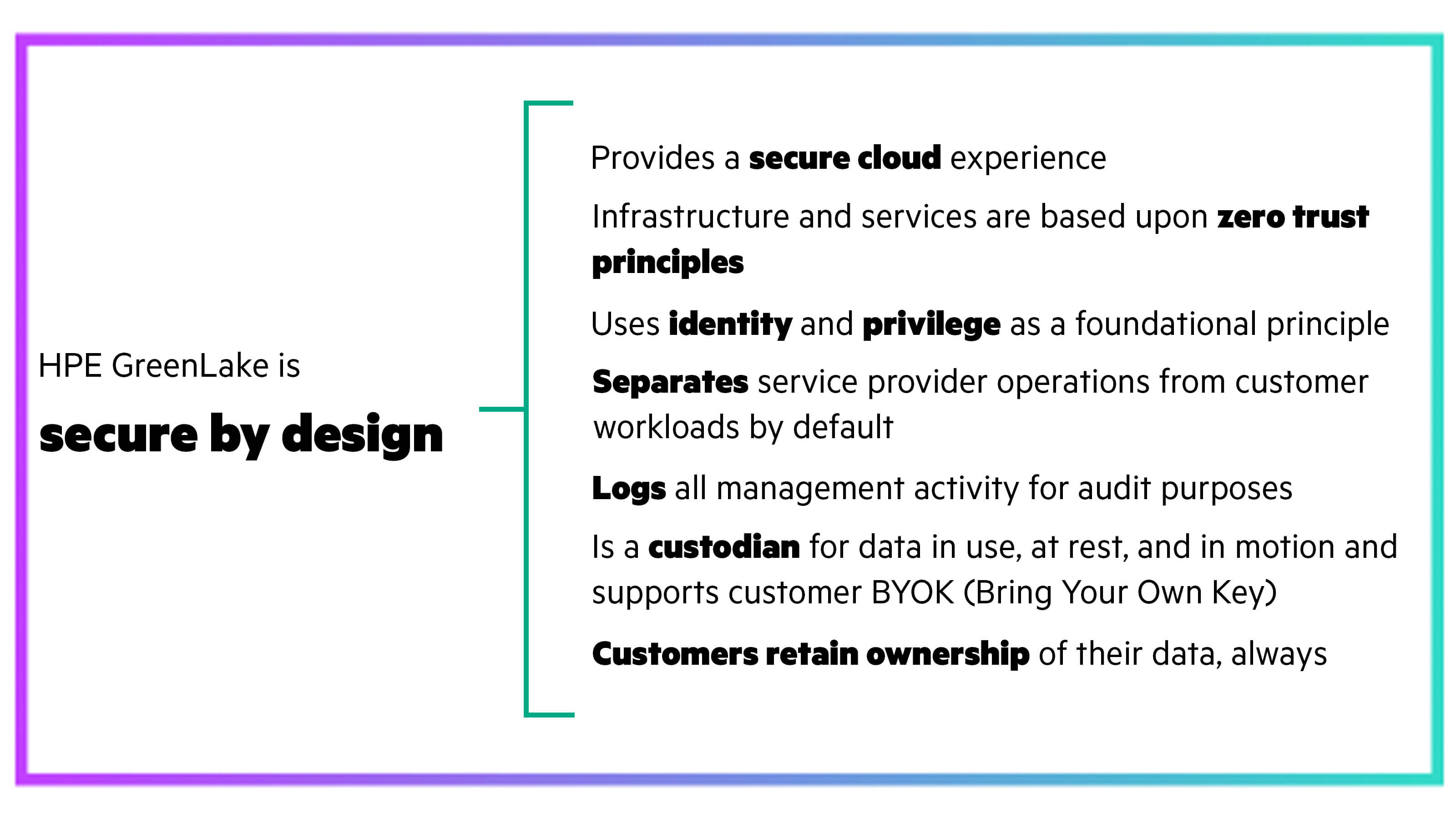

我们的安全设计方法甚至在编写第一个字节的代码或焊接第一个芯片之前就开始了。HPE 深信对于客户,我们有责任确保我们提供的每一种产品和服务的构建都秉持安全设计原则。

产品安全概述

在 HPE,产品安全不仅是我们的首要任务,更是融入企业 DNA 的核心所在。我们的产品安全办公室 (PSO) 作为核心催化剂与合作伙伴,肩负着确保整个产品组合达到高安全标准的使命。

通过将安全功能嵌入到产品开发的每个阶段,我们不仅保护了创新成果,更强化了 HPE 对产品安全的理念 — 唯有将产品安全作为关键要素,才能赢取客户信任并让客户有信心使用我们产品。

将安全融入发展

HPE 通过采用其 SDL、遵循 NIST 安全软件开发框架 (SSDF) 指南并运用先进的自动化工具将安全功能集成到产品开发的每个阶段,确保实施强有力的安全措施。

产品漏洞响应

在 HPE,产品安全响应团队 (PSRT) 作为第一道防线,负责应对并缓解我们所有产品中的安全漏洞。我们的专业团队会对每份漏洞报告进行细致的分类、跟踪、升级并予以解决,以支持并维持高标准的安全性与合规性。

安全报告的全面管理

PSRT 致力于推动将报告的安全漏洞彻底解决。携手开发团队与研究人员,我们共同商讨协调有序的披露方案,以确保问题得到及时、有效的处置。我们的团队会在 HPE 支持中心发布详细的安全公告,记录问题解决流程,并跟踪内部安全政策的合规情况。

与行业领袖的协同合作

我们接收漏洞报告的来源广泛,包括内部开发团队、客户、安全研究人员及知名安全研究组织。这些协作对于协调公众应对措施、确保集成其技术的产品安全性至关重要。

漏洞管理机构

PSRT 作为 HPE 指定的 CVE 编号机构 (CNA),负责为所有产品中的漏洞完成 CVE 编号的注册、评分与发布事项。这一授权彰显了我们在漏洞管理中对透明度和责任制的坚定承诺。

漏洞报告 (CVE) 的透明度

HPE 安全公告的官方列表涵盖所有影响 HPE 客户产品的 CVE,包括我们产品中包含的其他供应商提供的软件和固件。对于由 HPE 实施的软件与固件,我们同时提供 CWE 和 CPE 信息,并承诺确保 CVE 信息的准确性。

报告潜在漏洞

HPE 产品安全响应团队 (PSRT) 负责接收、跟踪、管理和披露 HPE 产品中的漏洞。HPE PSRT 在收到漏洞报告后,会积极协同行业机构、非营利组织、政府部门及安全社区共同应对。安全漏洞是指产品中存在的任何缺陷,使得攻击者能够利用该环境中的 HPE 产品破坏产品、客户基础设施或 IT 系统的机密性、完整性或可用性。

持续不断的网络防御

网络防御中心是我们的全球网络安全行动总部,也是我们事件响应分析人员的工作所在地。我们的 SIEM 每天记录 35 亿个事件。该团队通过全天候监控爱尔兰戈尔韦、得克萨斯州休斯顿和印度班加罗尔最先进的设施的运行情况,分析数据以检测、调查和应对潜在的网络威胁。此外,HPE 按照事件通知规定实施正式的事件响应流程。

GreenLake 统一平台持续采取 2000 多种独立的安全控制措施,为客户及其数据提供实时保护。