Sécurité réseau Qu’est-ce que la sécurité de réseau ?

La sécurité du réseau implique l’utilisation de solutions matérielles, logicielles et as-a-service (aaS) en vue d’assurer une protection de l’infrastructure réseau Edge to Cloud contre les cyberattaques, les pertes de données et leur détournement.

La technologie de sécurité du réseau inclut les pare-feux (y compris les pare-feux de nouvelle génération et les pare-feux maillés hybrides), les systèmes de détection et de prévention d’intrusion, le chiffrement des données et les contrôles d’accès réseau sécurisés. Une sécurité du réseau efficace comprend également les meilleures pratiques telles que les mises à jour régulières, la formation des employés et la planification des réponses aux incidents. Ces efforts contribuent collectivement à apporter une protection contre les menaces telles que les virus, les ransomwares, les attaques par hameçonnage et les menaces internes, et viennent soutenir l’intégrité et la disponibilité de l’infrastructure réseau.

La sécurité du réseau est essentielle pour les entreprises de toutes tailles et de tous secteurs. Les entreprises qui traitent des données sensibles, qui utilisent des systèmes en réseau pour les transactions commerciales ou qui évoluent dans des secteurs réglementés ont besoin d’une sécurité de réseau renforcée pour se protéger contre les cybermenaces et garantir la continuité de l’activité.

Temps de lecture : 7 minutes 53 secondes | Publication : 21 octobre 2025

Table des matières

Pourquoi votre entreprise a-t-elle besoin d’une sécurité de réseau ?

Les entreprises ont besoin d’une sécurité de réseau pour protéger leur actif le plus important : leurs données. Sans une sécurité du réseau efficace, elles courent un risque accru d’attaques et de piratages.

Selon Statista, il se crée chaque jour 328,77 millions de téraoctets de points de données, et les usagers d’Internet sont en ligne six heures et quarante minutes par jour. Tout ceci est facilité par le réseau. Protéger le réseau, les données et la connexion revêt donc une importance capitale, car une faille de sécurité peut entraîner des pertes de l’ordre de plusieurs milliards de dollars. Une étude récente de l’Institut Ponemon intitulée Cost of a Data Breach Report 2025 (Rapport 2025 sur le coût des violations de données) révèle que « le coût moyen, à l’échelle mondiale, d’une atteinte aux données s’élève à 4,44 millions de dollars en 2025. Aux États-Unis, le coût moyen a bondi de 9 % pour atteindre 10,22 millions de dollars, un record absolu pour toutes les régions∘».

La sécurité réseau contribue à réduire la surface de menace potentielle et les dommages dus aux cyberattaques en assurant une surveillance proactive et en appliquant des règles de sécurité Edge to cloud. Elle améliore par ailleurs les performances du réseau en fluidifiant le trafic numérique.

Les entreprises utilisent la sécurité réseau pour :

- Protéger les données de l’entreprise.

- Contrôler l’accès au réseau et sa disponibilité.

- Détecter et prévenir les intrusions.

- Réagir aux incidents et y remédier.

- Protéger les ressources matérielles, les logiciels et la propriété intellectuelle.

- Protéger les datacenters et le cloud computing.

Comment fonctionne la sécurité réseau ?

Un large éventail de solutions matérielles et logicielles peuvent être déployées sur les appareils des utilisateurs, sur les serveurs, dans les datacenters et dans le cloud pour sécuriser le réseau. Ces solutions permettent aux équipes de sécurité d’accorder les autorisations d’accès au réseau adéquates et de contrer les menaces potentielles en renforçant des règles de sécurité. Dans l’idéal, ces produits sont configurés conformément à des règles de sécurité d’entreprise élargies, et opèrent conjointement pour assurer une sécurité réseau renforcée.

Quels sont les composants de la sécurité du réseau ?

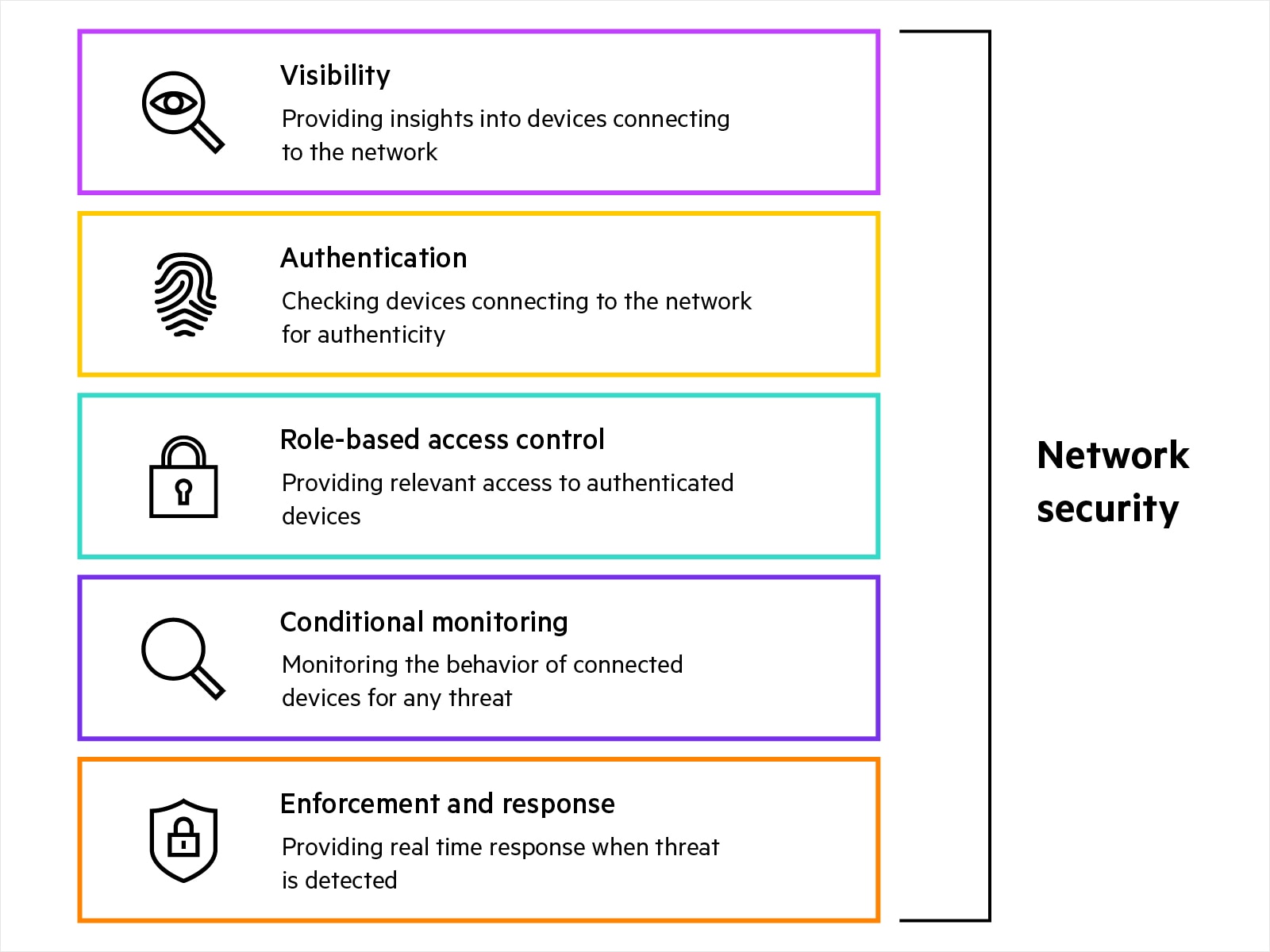

La sécurité réseau comprend des solutions physiques ou virtuelles avec ou sans agent, et notamment :

- Le profilage et la visibilité des appareils : Des solutions avec et sans agent offrant une visibilité sur le type et le comportement des dispositifs à l’edge qui se connectent au réseau. Cette visibilité, qui fait office de premier niveau de sécurisation du réseau, permet aux équipes de sécurité d’identifier et de profiler les appareils, de relever leurs « empreintes digitales » de manière personnalisée et d’effectuer une détection d’anomalies.

- L’authentification et l’autorisation : Des solutions avec et sans agent assurant une authentification basée sur les rôles, des dispositifs à l’edge qui tentent de se connecter au réseau. Une solution de contrôle d’accès réseau (NAC) vérifie l’identité d’un utilisateur ou d’un appareil en les confrontant à un vaste éventail de sources d’identité de façon à assurer une sécurité réseau robuste. Il est possible d’appliquer une politique autorisant le sujet à accéder uniquement aux ressources nécessaires à l’accomplissement de son travail ou de sa fonction (accès au moindre privilège).

- La sécurité d’accès basée sur le rôle et l’application de politiques : Applique le principe du moindre privilège pour l’accès à des appareils edge, et accorde des autorisations d’accès aux seules ressources ou portions appropriées du réseau grâce à la segmentation du trafic en fonction de l’identité ou du rôle, ainsi qu’aux permissions d’accès associées.

- La surveillance conditionnelle : Une surveillance continue exige des solutions qui fournissent une télémétrie en temps réel des menaces en surveillant constamment les appareils à l’edge. Les différents produits travaillent individuellement et ensemble pour suivre le comportement des appareils à l’edge et signaler les activités potentiellement malveillantes au contrôle d’accès réseau (NAC), qui prend ensuite le relais. Voici quelques exemples de solutions de surveillance en continu :

- Gestion unifiée des menaces/IDS/IPS : La détection d’intrusion (IDS) fournit des renseignements sur les menaces liées à différents types d’activités malveillantes, tels que Commande et Contrôle (C&C), ransomware, hameçonnage, programmes malveillants ou espions, chevaux de Troie et kits d’exploit. La prévention des intrusions (IPS), quant à elle, détecte les activités malveillantes et réagit à celles-ci, notamment en interrompant le trafic pour protéger le réseau contre ces activités.

- Classification du contenu web, réputation IP et filtrage de géolocalisation : Le filtrage de contenu bloque des sites web spécifiques potentiellement dangereux. Le filtrage du contenu web permet d’identifier les sites qui propagent des logiciels malveillants, des spams, des logiciels espions et des attaques par hameçonnage, ainsi que les sites au contenu sensible (pornographie, jeux d’argent, etc.). Les services de réputation des adresses IP fournissent en temps réel un flux d’adresses IP connues comme étant malveillantes, réparties en différentes catégories afin de permettre aux administrateurs de la sécurité informatique d’identifier facilement les différents types de menaces. Les services de filtrage par géolocalisation associent les adresses IP source / de destination à un lieu géographique précis. Ceci permet aux entreprises d’appliquer des règles afin d’autoriser ou d’interrompre les communications entrantes ou sortantes avec les pays concernés.

- Produits SIEM ou interopérables : Les SIEM aident les équipes de sécurité à détecter, à analyser les menaces de sécurité et à y répondre.

- Un SD-WAN sécurisé : Les solutions SD-WAN permettent de connecter efficacement les utilisateurs aux applications. Une solution SD-WAN sécurisée est dotée de fonctionnalités de sécurité intégrées, et collabore avec d’autres composants de l’écosystème de sécurité pour renforcer la sécurité du réseau et des applications de l’edge au cloud.

- Mise en œuvre et réponse : Lorsqu’une activité malveillante est suspectée ou observée dans le cadre d’une attaque, la solution de contrôle d’accès réseau (NAC) peut fournir une réponse ou une réaction guidée ou automatisée afin de préserver la sécurité du réseau. Les équipes de sécurité déploient également différents types de pare-feu pour appliquer une sécurité de réseau rigoureuse.

- Pare-feu : Un pare-feu réseau est un composant matériel ou logiciel qui restreint ou autorise le flux de trafic entre les réseaux. Les pare-feux réseau contribuent à prévenir les cyberattaques en appliquant des règles qui empêchent tout trafic non autorisé à accéder à un réseau sécurisé.

- Pare-feu de nouvelle génération : Les pare-feux nouvelle génération ajoutent des fonctionnalités évoluées – telles que l’inspection des paquets au niveau des applications et la prévention des intrusions –, aux capacités de pare-feux réseau traditionnelles de filtrage de paquets.

- Pare-feu maillé hybride : Une solution de pare-feu maillé hybride simplifie la sécurité dans les environnements réseau distribués en unifiant les pare-feux sur site, virtuels et conteneurisés via un point de contrôle unique et géré de manière centralisée. Un pare-feu maillé hybride peut contribuer à éliminer les failles de sécurité, à réduire la charge opérationnelle de la gestion du pare-feu et à permettre une définition et une application cohérentes des politiques, une visibilité et une protection contre les menaces, quel que soit l’origine ou le flux du trafic.

Aujourd’hui, les salariés accèdent aux réseaux de leur entreprise depuis leur domicile, des cafés, des aéroports, etc. Par ailleurs, ils consomment beaucoup d’applications SaaS qui ne sont hébergées ni dans les datacenters de l’entreprise ni dans des clouds privés. Outre la sécurisation du réseau, les équipes de sécurité ont besoin d’une solution Security Service Edge (SSE) robuste pour réduire la surface d’attaque potentielle et améliorer la sécurité des applications pour les services SaaS et web.

Quels sont les avantages d’une sécurité réseau ?

Le principal avantage de la sécurité du réseau renforcée est de se défendre contre les cyberattaques. Toute entreprise sans sécurité de réseau adéquate pourrait être une cible facile pour les cyberattaquants. Voici quelques autres avantages stratégiques pour la sécurité de réseau :

- Réduire les interruptions de réseau : Les entreprises peuvent subir des pertes financières en raison des interruptions de réseau. Une solution de sécurité réseau robuste peut contribuer à éviter ou à réduire les pertes potentielles en détectant et en neutralisant en continu les programmes malveillants, les attaques par déni de service et autres cyberattaques.

- Réduire les violations de données : Une sécurité de réseau adéquate contribue à protéger les données sensibles et critiques de l’entreprise contre les cybercriminels. Elle opère en authentifiant tous les dispositifs qui se connectent à un réseau, en autorisant les accès licites en fonction du rôle et de l’identité, en assurant une surveillance continue des appareils et en appliquant des mesures automatisées en cas de détection d’activités malveillantes.

- Améliorer les performances du réseau : Une sécurité de réseau solide permet d’en optimiser les performances grâce à la segmentation du trafic sur le réseau et à une répartition adéquate de la bande passante entre charges de travail critiques et applications courantes, et entre employés et visiteurs.

- Renforcer la confiance : Le fait de veiller à ce que les appareils qui se connectent au réseau fassent l’objet de contrôles de posture actualisés et respectent les politiques de sécurité de l’entreprise contribue au respect des réglementations en matière de confidentialité des données et de cybersécurité. De plus, les clients d’une entreprise dotée d’une sécurité réseau renforcée peuvent se sentir plus à l’aise pour partager leurs informations confidentielles, car elle peut les protéger contre de nombreux types de cyberattaques pouvant entraîner des pertes et des compromissions de données.

Sécurité du réseau et données

La sécurité du réseau repose sur quatre éléments de données :

- Accès aux données : L’accès aux données est contrôlé par un système qui authentifie, autorise et comptabilise l’identification des utilisateurs (généralement par le biais d’un code PIN ou d’une connexion), accorde l’autorisation et la permission en fonction de la fonction des utilisateurs, et enregistre les modifications de données et les activités réseau des utilisateurs.

- Disponibilité des données : Les données sont mises à la disposition (à la demande) des utilisateurs lorsqu’ils en ont besoin. Seuls ceux autorisés peuvent y accéder et les utiliser.

- Confidentialité des données : Les données ne peuvent être divulguées à des utilisateurs non autorisés ni consultées par eux. Le chiffrement des données protège leur transmission et empêche tout accès non autorisé par des tiers.

- Intégrité des données : Les données ne peuvent être modifiées sans autorisation. C’est la garantie que seules les personnes autorisées peuvent accéder aux informations et les modifier.

Sécurité du réseau et protection

L’ancien modèle de sécurité réseau consistant à sécuriser le périmètre d’un réseau uniquement par la mise en œuvre d’un pare-feu n’est plus suffisant. La plupart des menaces et des attaques proviennent d’Internet (ce qui rend les interfaces avec Internet primordiales à sécuriser). Les autres sources courantes de menaces sont les appareils compromis des utilisateurs et les pairs en itinérance. De plus, la complexité des réseaux et des communications compromet la sécurité entre les environnements internes et externes. Les réseaux sont vulnérables aux attaques actives et passives, ainsi qu’aux attaques internes et externes. Les attaques actives, telles que les attaques par déni de service (DoS), l’usurpation d’adresse IP (ou attaques de masquage) et les programmes malveillants créés pour cibler à la fois les machines physiques et virtuelles (VM), sont les menaces pour la sécurité les plus complexes à gérer car elles ciblent le plan de contrôle (la partie d’un réseau qui transporte le trafic de signalisation et est responsable du routage) des éléments du réseau.

L’avenir de la sécurité du réseau exige donc un changement de mentalité : La sécurité doit être intégrée partout – dans les protocoles, les systèmes, les éléments, le provisionnement et dans l’activité qui entoure le réseau.

Pour mieux combattre et contenir les menaces pour la sécurité sur le réseau, les organisations s’orientent vers une architecture plus distribuée, avec une détection et une application des règles activées partout. Face à l’évolution et à l’accélération des menaces, les politiques de sécurité automatisées et centralisées, avec une application décentralisée sur les commutateurs et les routeurs, peuvent être pilotées par des mises à jour de sécurité dynamiques et en temps réel. Grâce aux contrôles software-defined, les organisations peuvent détecter les menaces et appliquer des politiques de sécurité avec un niveau élevé de sécurité automatisée, une détection unifiée de menace et une protection en temps réel.

Aujourd’hui, les responsables de la sécurité du réseau doivent appliquer le principe zero trust aux composants du réseau et exploiter leur réseau comme un domaine où chaque élément – et pas seulement ceux situés à l’edge – peut activer les principes de sécurité zero trust.

HPE et la sécurité réseau

La solution réseau AI-native sécurisée de HPE Networking offre des performances et un contrôle reposant sur une sécurité intégrée. Les entreprises utilisent désormais une base commune pour les opérations de réseau et de sécurité pour obtenir une visibilité universelle partagée, une gestion globale des politiques, une application de bout en bout et une automatisation utilisant l’IA. Elles peuvent ainsi connecter et protéger tous les utilisateurs, appareils, applications et données au sein de leur infrastructure.

HPE Aruba Networking Central NetConductor fournit une solution d’automatisation et d’orchestration de réseau cloud-native de bout en bout qui configure automatiquement l’infrastructure LAN, WLAN et WAN dans les succursales, les sites et les datacenters pour offrir des performances réseau optimales – tout en définissant et en appliquant des politiques de sécurité très précises qui constituent la base des architectures zero trust et SASE. Central NetConductor contient : Client Insights, pour la visibilité et le profilage des appareils pilotés par l’IA ; Central NAC, pour l’authentification dans le cloud ; Policy Manager et les commutateurs et les passerelles CX, pour le NAC dans le cloud ; ainsi que la définition, la distribution, la surveillance et l’application de règles en ligne.

HPE Aruba Networking fournit également un contrôle d’accès réseau au sein de l’entreprise avec ClearPass. ClearPass Policy Manager (CPPM) profile les équipements pour assurer leur visibilité, prend en charge une grande variété de protocoles d’authentification et d’autorisation, et s’intègre au pare-feu Policy Enforcement Firewall pour une segmentation dynamique. Il est compatible avec un vaste écosystème de fournisseurs tiers pour la surveillance conditionnelle, et applique une sécurité en temps réel et des réponses fondées sur les protocoles de sécurité de l’entreprise.

La solution HPE Aruba Networking EdgeConnect SD-Branch est équipée de fonctionnalités IPS, IDS, de classification de contenu web, de réputation IP et de filtrage de géolocalisation.

HPE complète ses solutions de sécurité réseau robustes avec les serveurs HPE ProLiant DL360 Gen10, ainsi qu’avec HPE Pensando SmartNIC, qui permet aux entreprises de bénéficier d’une accélération matérielle des fonctions de réseau et de sécurité. Intégrant la télémétrie matérielle, le pare-feu, le chiffrement et la microsegmentation, cette offre simplifie le chiffrement des données par le biais d’une API.

HPE Juniper Networking Connected Security

HPE Juniper Networking Connected Security automatise la couverture de sécurité du terminal à l’edge, en passant par tous les clouds intermédiaires. HPE Juniper Networking offre une fenêtre permettant de voir qui et quoi se trouve sur votre réseau, et d’appliquer des mesures de sécurité sur tous les points de connexion. Pour vous aider à préserver vos investissements existant en matière de sécurité, les solutions HPE Juniper Networking sont ouvertes afin que vous puissiez vous appuyer sur les solutions et les infrastructures de sécurité que vous avez déjà en place.

Pour garantir des politiques de sécurité cohérentes sur une infrastructure multicloud, la solution de pare-feu maillé hybride HPE Juniper Networking SRX Series, optimisée par Security Director Cloud, permet aux organisations de créer et d’appliquer des politiques de sécurité cohérentes dans des environnements mixtes sur site et cloud et de passer en toute transparence à de nouvelles architectures. La solution étend également le modèle zero trust à l’ensemble du réseau, de l’edge au datacenter, aux applications et aux microservices.

Pour protéger l’univers numérique en pleine expansion, les organisations doivent concevoir et suivre une approche de sécurité approfondie, multicouche et basée sur le principe de la défense en profondeur, en prenant en compte toutes les informations transitant par le réseau et dans le cloud, et non seulement les menaces identifiées uniquement dans le périmètre et à l’edge.