Sécurité et fiabilité

La sécurité n’est pas une simple fonctionnalité, c’est la pierre angulaire de la confiance et de la fiabilité. De l’edge au cloud, en passant par tous les points intermédiaires, nous avons inscrit la sécurité au cœur de nos produits et de nos services. Avec un souci constant de rester en avance sur les menaces émergentes, nous fournissons des défenses solides qui protègent vos données, vos applications et votre infrastructure.

Engagement CISA Secure by Design

HPE s’engage à fournir les produits les plus sécurisés possibles à ses clients. En mai 2024, HPE a volontairement signé l’engagement Secure by Design de l’Agence de cybersécurité et de sécurité des infrastructures. Vous pouvez en savoir plus sur nos progrès dans la réalisation de cet engagement ici.

La sécurité à chaque couche

Notre approche intégrée de la sécurité commence avant même l’écriture du premier octet de code ou la soudure de la première puce électronique. Chez HPE, nous pensons qu’il est de notre responsabilité envers nos clients de s’assurer que chaque produit et chaque service que nous fournissons soient conçus selon les principes de la sécurité intégrée.

Présentation de la sécurité des produits

Chez Hewlett Packard Enterprise (HPE), la sécurité des produits n’est pas seulement une priorité, elle fait partie intégrante de notre ADN. Notre bureau de sécurité des produits (PSO) est le catalyseur central et le partenaire chargé de garantir les normes de sécurité élevées de notre portefeuille de produits.

En intégrant la sécurité à chaque étape du développement de nos produits, nous protégeons non seulement nos innovations, mais nous réaffirmons également la conviction de HPE que la sécurité des produits est un élément essentiel pour offrir à nos clients la confiance et la tranquillité d’esprit nécessaires à leur utilisation.

Intégration de la sécurité dans le développement

HPE intègre la sécurité à chaque étape du développement de produits au moyen de son SDL, en suivant le NIST Secure Software Development Framework (SSDF) des lignes directrices, ainsi que l’utilisation d’outils d’automatisation avancés pour garantir des mesures de sécurité solides.

Suivi et formation continue

HPE surveille en permanence les vulnérabilités, effectue des analyses de logiciels malveillants, garantit l’authenticité des signatures numériques et impose une formation régulière au développement sécurisé reposant sur les rôles pour les employés et les fournisseurs.

Réponse aux vulnérabilités des produits

Chez HPE, le Product Security Response Team (PSRT) constitue la première ligne de défense pour gérer et atténuer les vulnérabilités de sécurité de tous nos produits. Notre équipe dédiée analyse, suit, transmet aux niveaux appropriés tous les signalements de vulnérabilité et les résout avec rigueur, ce qui permet de garantir des normes de sécurité et de conformité élevées.

Gestion complète des rapports de sécurité

Le PSRT s’engage à traiter les vulnérabilités de sécurité signalées jusqu’à leur terme. Nous menons des démarches de divulgation responsables en coordination avec les équipes de développement et les chercheurs, afin de traiter chaque problème de manière rapide et efficace. Notre équipe publie des bulletins de sécurité détaillés dans le centre de support HPE, en documentant les résolutions de problèmes et en suivant la conformité avec les politiques de sécurité internes.

Efforts de collaboration avec les leaders de l’industrie

Nous recevons des rapports de vulnérabilité provenant de diverses sources, notamment d’équipes de développement internes, de clients, de chercheurs en sécurité et d’organisations de recherche de sécurité renommées. Ces collaborations sont cruciales pour coordonner les réponses publiques et assurer la sécurité des produits qui intègrent leurs technologies.

Autorité en matière de gestion de la vulnérabilité

En tant qu’autorité de numérotation CVE (CNA) désignée pour HPE, le PSRT enregistre, note et émet des numéros CVE pour les vulnérabilités de tous nos produits. Cette autorité souligne notre engagement en faveur de la transparence et de la responsabilité dans la gestion de la vulnérabilité.

Transparence dans les rapports de vulnérabilité (CVE)

La liste officielle des bulletins de sécurité HPE couvre tous les CVE qui ont un impact sur les produits affectant les clients HPE, y compris les logiciels et les micrologiciels d’autres fournisseurs inclus dans nos produits. Pour les logiciels et les micrologiciels mis en œuvre par HPE, nous fournissons à la fois CWE et CPE, et nous nous engageons à garantir l’exactitude des informations contenues dans les CVE.

Signaler des vulnérabilités potentielles

L’équipe Hewlett Packard Enterprise (HPE) Product Security Response Team (PSRT) est chargé de recevoir, de suivre, de gérer et de divulguer les vulnérabilités des produits HPE. L’équipe HPE PSRT travaille activement avec l’industrie, les organisations à but non lucratif, les organisations gouvernementales et la communauté de la sécurité lorsque des vulnérabilités sont signalées. Une vulnérabilité de sécurité est définie comme une faiblesse quelconque au sein d’un produit, qui permet à un attaquant de compromettre la confidentialité, l’intégrité ou la disponibilité d’un produit, de l’infrastructure client ou d’un système informatique via un produit HPE dans cet environnement.

Une cyberdéfense permanente

Notre centre de cyberdéfense est le siège de nos opérations de cybersécurité au niveau mondial et héberge nos analystes chargés de la réponse aux incidents. 3,5 milliards d’événements sont enregistrés chaque jour par nos systèmes de gestion des événements et des informations de sécurité (SIEM). L’équipe analyse les données afin de détecter, d’analyser et de traiter les cybermenaces potentielles, en assurant une surveillance 24/24 très sophistiquée des infrastructures physiques situées à Galway, en Irlande, à Houston, au Texas, et à Bangalore, en Inde. En outre, HPE a mis en place des processus officiels de réponse aux incidents qui s’alignent sur les réglementations en matière de notification des incidents.

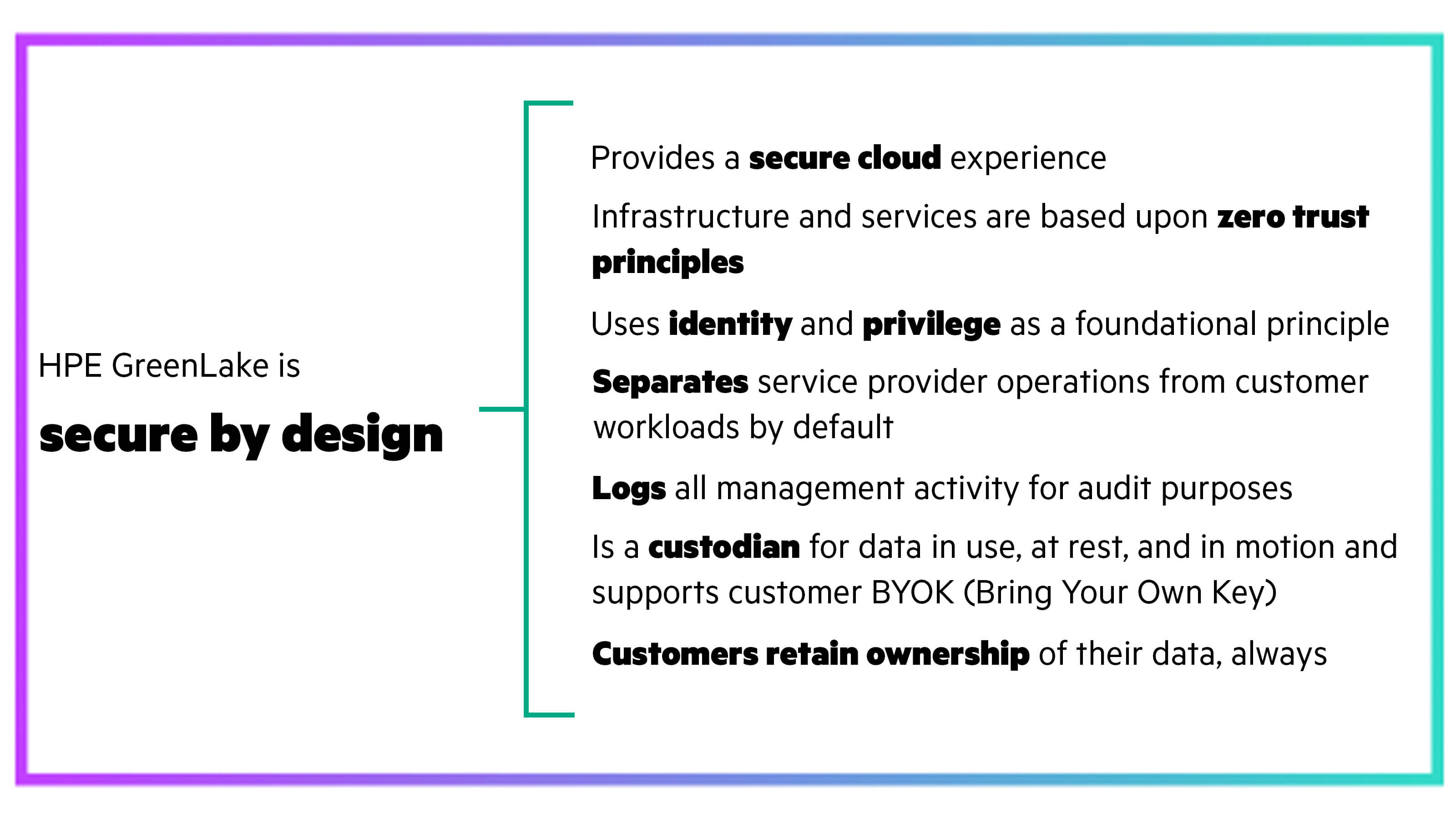

L’expérience de plateforme unifiée GreenLake applique en permanence plus de 2 000 contrôles de sécurité distincts pour protéger les clients et leurs données en temps réel.

Ponemon Institute : Étude mondiale 2025 sur la réduction des lacunes en matière de sécurité informatique : combler les lacunes de cybersécurité de l’edge au cloud

Le manque de visibilité et de contrôle sur les utilisateurs et les appareils présents dans vos environnements Edge to Cloud accentue les failles de sécurité informatique. Cette étude réalisée en 2025 par le Ponemon Institute répertorie les stratégies de sécurité mises en œuvre par les équipes les plus performantes pour réduire les menaces cachées au sein de leur infrastructure IT.

Zero trust : une nouvelle approche de l’architecture de sécurité

Les cybercrimes coûtent chaque année plusieurs milliers de milliards de dollars dans le monde. Protégez votre entreprise contre ces attaques incessantes grâce à des solutions de sécurité robustes.