Seguridad de red ¿Qué es la seguridad de red?

La seguridad de red supone utilizar hardware, software y soluciones como servicio (aaS) con el objetivo de proteger la infraestructura de red desde el extremo hasta la nube de los ciberataques, la pérdida de datos y el uso inadecuado.

La tecnología de seguridad de red puede incluir firewalls (incluidos los de última generación y los de malla híbrida), sistemas de detección y prevención de intrusiones, cifrado de datos y controles de acceso seguro a la red. Una seguridad de red eficaz también incluye la adopción de las mejores prácticas, como actualizaciones periódicas, formación de los empleados y planificación de la respuesta ante incidentes. Este conjunto de acciones ayuda a proteger contra amenazas como virus, ransomware, ataques de phishing y amenazas internas, al tiempo que favorece la integridad y disponibilidad de la infraestructura de red.

La seguridad de red es esencial para empresas de todos los tamaños y sectores. Las empresas que procesan datos confidenciales, utilizan sistemas en red para transacciones comerciales o pertenecen a industrias muy reguladas, necesitan una seguridad de red sólida para protegerse contra amenazas cibernéticas y garantizar la continuidad del negocio.

Tiempo de lectura: 7 minutos y 53 segundos | Publicado: 21 de octubre de 2025

Índice

¿Por qué necesitan las empresas seguridad de red?

Las empresas necesitan seguridad de red para proteger su activo más importante: sus datos. Sin una seguridad de red efectiva, las empresas corren un mayor riesgo de sufrir ataques y hackeos.

Según Statista, cada día se generan 328,77 millones de terabytes de puntos de datos y los internautas pasan seis horas y cuarenta minutos diarios en línea, todo ello facilitado por la red. Proteger los datos y la conectividad de la red tiene una importancia tremenda: una vulneración de seguridad puede resultar en la pérdida de miles de millones de dólares. Un estudio reciente del Ponemon Institute, titulado Informe sobre el coste de una vulneración de datos 2025, revela que «El coste medio mundial de una vulneración de datos en 2025 fue de 4,44 millones de dólares. [En EE. UU.,] el coste promedio aumentó un 9 %, hasta alcanzar 10,22 millones de dólares, un máximo histórico para cualquier región».

La seguridad de red ayuda a reducir la superficie de amenaza potencial y los daños provocados por los ataques de ciberseguridad mediante la supervisión proactiva y la aplicación de políticas de seguridad desde el extremo hasta la nube. Asimismo, permite optimizar el rendimiento de la red con la optimización del tráfico digital.

Las empresas utilizan la seguridad de red para:

- Proteger los datos corporativos.

- Controlar el acceso a la red y su disponibilidad.

- Detectar y prevenir intrusiones.

- Responder a incidentes y abordarlos.

- Proteger los recursos de hardware, el software y la propiedad intelectual.

- Proteger los centros de datos y la computación en la nube.

¿Cómo funciona la seguridad de red?

Se pueden implementar distintos tipos de soluciones de hardware y software en los dispositivos de los usuarios, servidores, centros de datos y en la nube para proteger la red. Estas soluciones permiten a los equipos de seguridad proporcionar acceso autorizado a la red y bloquear cualquier amenaza potencial, mediante la implementación y aplicación de políticas de seguridad. Idealmente, estos productos se configuran en línea con amplias políticas de seguridad del negocio y funcionan de forma conjunta para reforzar la seguridad de red.

¿Cuáles son los componentes de la seguridad de red?

En la seguridad de red se incluyen soluciones físicas, virtuales y soluciones con y sin agentes, tales como:

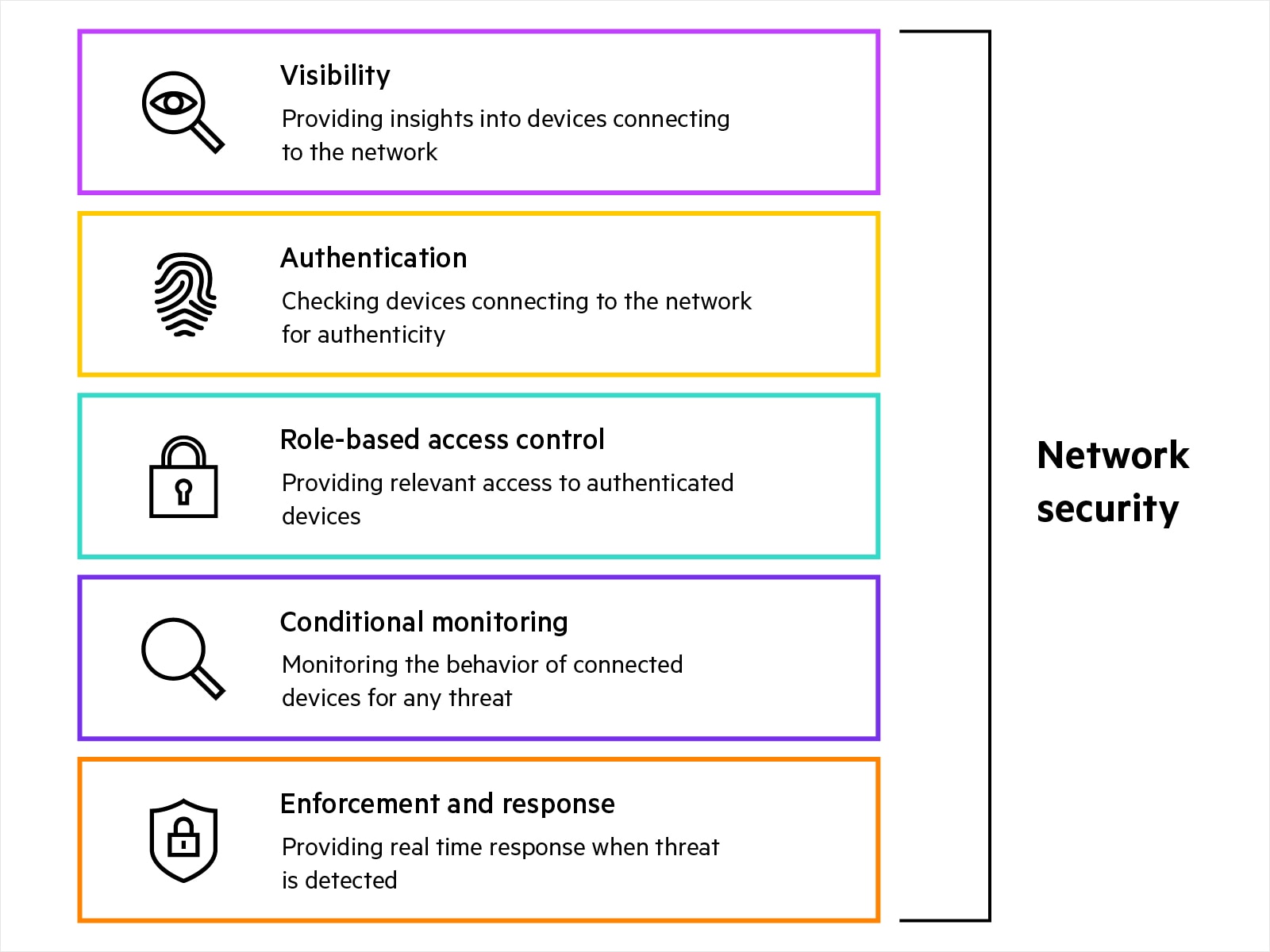

- Visibilidad y creación de perfiles de dispositivos: las soluciones con y sin agentes proporcionan visibilidad sobre el tipo y el comportamiento de los dispositivos que se conectan a la red. Esta información de visibilidad sirve como el primer paso para proteger la red y ayuda a los equipos de seguridad a detectar los dispositivos, crear sus perfiles, habilitar sus huellas digitales y detectar anomalías.

- Autenticación y autorización: soluciones con y sin agentes que proporcionan autenticación basada en roles para los dispositivos en el extremo que intentan conectarse a la red. Una solución de control de acceso a la red (NAC) permite autenticar la identidad de los usuarios y los dispositivos al compararlos con una gran variedad de orígenes de identidad, a fin de posibilitar una seguridad de red mucho más eficaz. Se puede aplicar una política que autorice al sujeto a acceder únicamente a los recursos necesarios para cumplir con su trabajo o función (acceso con privilegios mínimos).

- Aplicación de seguridad y políticas de acceso basado en roles: aplicar un acceso con privilegios mínimos a los dispositivos en el extremo permite acceder solo a ciertas partes o recursos de la red mediante la segmentación del tráfico, en función de permisos de acceso asociados a identidades o roles.

- Supervisión condicional: la monitorización continua exige soluciones que ofrezcan telemetría en tiempo real sobre ciberamenazas mediante la supervisión constante de los dispositivos en el extremo. Existen distintos productos que funcionan de forma individual y conjunta para controlar el comportamiento de los dispositivos en el extremo y notificar cualquier actividad maliciosa al control de acceso a la red (NAC) para que se actúe de forma inmediata. Entre las soluciones de supervisión continua se incluyen:

- Gestión de amenazas unificada/IDS/IPS: la detección de intrusiones proporciona información sobre actividades maliciosas, incluidos los ciberataques de comando y control, ransomware, phishing, malware, spyware, troyanos o kits de exploits. La prevención de intrusiones detecta actividades maliciosas y realiza acciones como bloquear el tráfico para defenderse de dichas actividades maliciosas.

- Filtros de clasificación de los contenidos de los sitios web, reputación de IP y geolocalización: los filtros de contenido bloquean determinados sitios web que pueden ser potencialmente peligrosos. El filtrado del contenido de sitios web ayuda a identificar páginas web que propagan ataques de malware, correo no deseado, spyware y phishing, así como contenidos inapropiados, como los contenidos para adultos o de apuestas. Los servicios de reputación de IP ofrecen información en tiempo real de direcciones IP maliciosas clasificadas en varias categorías, para que los administradores de seguridad informática puedan identificar fácilmente las amenazas por tipo. Los servicios de filtrado de la geolocalización sirven para asociar el origen/destino de las direcciones IP con su ubicación. Esto facilita a las organizaciones aplicar políticas para permitir o rechazar comunicaciones entrantes o salientes con ciertos países conocidos por sus actividades maliciosas.

- Productos de seguridad y gestión de incidencias (SIEM) o interoperables: las soluciones SIEM ayudan a los equipos de seguridad a detectar, analizar y responder a las amenazas de seguridad.

- SD-WAN segura: las soluciones SD-WAN se utilizan para conectar con eficacia a usuarios y aplicaciones. Una solución SD-WAN segura cuenta con capacidades integradas de seguridad y funciona junto con otros elementos dentro del ecosistema de seguridad para reforzar la seguridad de la red y de las aplicaciones, del extremo a la nube.

- Aplicación y respuesta: cuando se sospecha o se ha observado alguna actividad maliciosa, la solución de control de acceso a la red (NAC) puede poner en marcha una respuesta a dicho ataque, dirigida o automatizada, para preservar la seguridad de red. Los equipos de seguridad también implementan diferentes tipos de firewall para aplicar la seguridad de red de forma fiable.

- Firewall: un firewall de red es un hardware o software que restringe y permite el flujo de tráfico entre redes. El firewall ayuda a prevenir los ciberataques mediante la aplicación de políticas que impiden que el tráfico no autorizado acceda a una red segura.

- Firewall de última generación: los firewalls de última generación incorporan funcionalidades avanzadas a las capacidades de filtrado de paquetes de los firewall de red tradicionales, como la inspección de paquetes a nivel de aplicación o la prevención de intrusiones.

- Firewall de malla híbrida: una solución de firewall de malla híbrida simplifica la seguridad en entornos de red distribuidos al unificar firewalls locales, virtuales y contenedorizados a través de un único punto de control gestionado de forma central. Un firewall de malla híbrida puede ayudar a eliminar las brechas de seguridad, reducir la carga operativa de la gestión del firewall, así como facilitar la definición y aplicación de políticas homogéneas, además de proporcionar visibilidad y protección contra amenazas, con independencia de dónde se origine o por dónde fluya el tráfico.

En el mundo actual, los empleados acceden a las redes corporativas tanto desde sus casas, como desde cafeterías, aeropuertos, etc. También consumen un buen número de aplicaciones de software como servicio que no están alojadas en los centros de datos o nubes privadas de la empresa. Además de proteger la red, los equipos de seguridad necesitan una solución Security Service Edge (SSE) fiable para reducir la superficie de ataque potencial y mejorar la seguridad de las aplicaciones para SaaS y servicios web.

¿Cuáles son los beneficios de la seguridad de red?

El beneficio clave de una seguridad de red sólida consiste en defenderse contra los ciberataques. Cualquier empresa sin una seguridad de red suficiente puede convertirse en un blanco fácil para los ciberatacantes. Estos son otros beneficios fundamentales de la seguridad de red:

- Reducción de las disrupciones en la red: las empresas pueden perder dinero debido a disrupciones en la red. Una solución de seguridad de red sólida puede evitar o reducir las pérdidas potenciales mediante la detección y neutralización continua de malware, ataques de denegación de servicio y otros ciberataques.

- Minimizar las vulneraciones de datos: una seguridad de red sólida protege los datos confidenciales y fundamentales para el negocio frente a los hackers autenticando todos los dispositivos que se conectan a la red, autorizando el acceso adecuado sobre la base de roles e identidades, supervisando continuamente todos los dispositivos y ejecutando acciones automatizadas cuando se detectan actividades maliciosas.

- Mejorar el funcionamiento de la red: una seguridad de red sólida optimiza el funcionamiento de la red mediante la segmentación del tráfico que fluye a través de la misma, habilitando el ancho de banda adecuado entre aplicaciones fundamentales y comunes y entre empleados e invitados.

- Generar confianza: asegurarse de que los dispositivos que se conectan a la red tengan controles de políticas actualizados y cumplan con las políticas de seguridad del negocio puede respaldar el cumplimiento de las regulaciones de privacidad de los datos y ciberseguridad. Además, los clientes de una empresa con una seguridad de red sólida pueden sentirse más cómodos compartiendo su información confidencial, ya que una seguridad de este tipo puede proteger contra muchos tipos de ciberataques y evitar pérdidas o que los datos se comprometan.

Seguridad de red y datos

La seguridad de red se basa en cuatro elementos de datos:

- Acceso a los datos: el acceso a los datos está controlado por un sistema que autentica, autoriza y responde de la identificación de los usuarios (normalmente a través de un PIN o inicio de sesión), otorga autorización y permisos de conformidad con la función de los usuarios y registra los cambios de datos y las actividades de red de estos.

- Disponibilidad de datos: los datos están disponibles para los usuarios cuando los necesitan (bajo demanda); solo los usuarios autorizados pueden acceder a los datos y utilizarlos.

- Confidencialidad de los datos: los datos no se pueden filtrar a otros usuarios ni estos deben poder acceder a ellos; el cifrado de datos protege su transmisión e impide el acceso no autorizado por parte de terceros.

- Integridad de los datos: los datos no se pueden modificar sin autorización; esta es la garantía de que solo las personas autorizadas pueden acceder a la información y modificarla.

Seguridad de red y protección

El antiguo modelo de seguridad de red que consistía en proteger el perímetro de una red únicamente mediante la implementación de firewalls ya no es suficiente. La mayoría de las amenazas y ataques se originan en Internet (lo que conlleva que la protección de las interfaces con Internet sea la más crítica), mientras que otras fuentes comunes de amenazas son los dispositivos de usuarios comprometidos y los pares itinerantes. Además, las complejidades de la red y las comunicaciones socavan la seguridad entre los entornos internos y externos. Las redes son vulnerables a ataques tanto activos como pasivos, así como a ataques desde dentro hacia fuera y hacia dentro. Los ataques activos, como los de denegación de servicio (DoS), la suplantación de direcciones IP (o ataques de enmascaramiento) y el malware creado para atacar tanto máquinas físicas como virtuales, son las amenazas de seguridad más complejas de gestionar, porque se dirigen al plano de control (la parte de una red que transporta el tráfico de señalización y es responsable del enrutamiento) de los elementos de la red.

Por lo tanto, el futuro de la seguridad de las redes requiere un cambio de mentalidad: la seguridad debe estar integrada universalmente, es decir, en los protocolos, los sistemas, los elementos, el aprovisionamiento y en el negocio que rodea a la red.

Para combatir y contener mejor las amenazas de seguridad en la red, las organizaciones están avanzando hacia una arquitectura más distribuida, con detección y aplicación universal. A medida que el entorno de amenazas se transforma y se acelera, las políticas de seguridad automatizadas y centralizadas con aplicación descentralizada en conmutadores y enrutadores pueden llevarse a cabo con actualizaciones de seguridad dinámicas y en tiempo real. Mediante controles definidos por software, las organizaciones pueden detectar amenazas y aplicar políticas de seguridad con un alto nivel de seguridad automatizada, detección de amenazas unificada y protección en tiempo real.

Hoy en día, los responsables de la seguridad de red deben asumir la confianza cero entre los elementos de la red y operar su infraestructura como un dominio donde cada elemento, no solo los que se encuentran en el perímetro, puede activar los principios de seguridad de confianza cero.

HPE y la seguridad de red

Las redes seguras nativas de IA de HPE Networking ofrecen rendimiento y control basados en una seguridad integral. Ahora, las organizaciones tienen una base común para que las operaciones de red y seguridad consigan visibilidad universal compartida, gestión de políticas globales, aplicación global y automatización impulsada por IA, a fin de conectar y proteger a todos los usuarios, dispositivos, aplicaciones y datos en toda la infraestructura.

HPE Aruba Networking Central NetConductor proporciona una solución de automatización y organización de red global, nativa de la nube, que configura automáticamente la infraestructura LAN, WLAN y WAN en sucursales, campus y centros de datos, para ofrecer un rendimiento de red óptimo, al tiempo que define y aplica políticas de seguridad granulares, que son a su vez la base de las arquitecturas SASE y de confianza cero. Central NetConductor incluye: Client Insights para ofrecer visibilidad y creación de perfiles de dispositivos impulsadas por IA; Control de acceso a la red (NAC) central para proporcionar autenticación basada en la nube; gestión de políticas y conmutadores y puertas de enlace CX, para NAC basado en la nube, y la definición, distribución, supervisión y aplicación de políticas en línea.

HPE Aruba Networking también ofrece control de acceso a la red de nivel empresarial con ClearPass. ClearPass Policy Manager (CPPM) ofrece creación de perfiles para una mayor visibilidad de los dispositivos, admite una amplia variedad de protocolos de autenticación y autorización, se integra con el firewall de aplicación de políticas para habilitar la segmentación dinámica, es compatible con un gran ecosistema de proveedores de terceros para supervisión condicional, y ofrece aplicación y respuesta de seguridad en tiempo real basada en protocolos de seguridad empresarial.

La solución HPE Aruba Networking EdgeConnect SD-Branch está equipada con IPS, IDS, clasificación de contenido web, reputación de IP y funcionalidades de filtrado de geolocalización.

HPE complementa sus sólidas soluciones de seguridad de red con los servidores HPE ProLiant DL360 Gen10 y HPE Pensando SmartNIC, que permiten a las organizaciones experimentar una aceleración de la seguridad y las redes basadas en hardware. Al incorporar telemetría de hardware, cortafuegos, cifrado y microsegmentación, esta oferta simplifica el cifrado de datos a través de API.

HPE Juniper Networking Connected Security

HPE Juniper Networking Connected Security automatiza la cobertura de seguridad desde el terminal hasta el extremo y todas las nubes intermedias. HPE Juniper Networking proporciona una ventana para ver quién y qué está en tu red, así como para aplicar restricciones en todos los puntos de conexión. Las soluciones HPE Juniper Networking tienen una naturaleza abierta, a fin de proteger tu inversión en seguridad existente, para que puedas aprovechar las soluciones e infraestructura de seguridad que ya tienes implementadas.

La solución de firewall de malla híbrida HPE Juniper Networking SRX Series, basada en Security Director Cloud, permite a las organizaciones crear y aplicar políticas uniformes de seguridad en entornos mixtos locales y en la nube, para entregar políticas de seguridad homogéneas en una infraestructura multinube, además de realizar una transición fluida hacia nuevas arquitecturas. La solución también extiende el concepto de confianza cero a toda la red, desde el extremo hasta el centro de datos, pasando por las aplicaciones y los microservicios.

Las organizaciones deben diseñar y seguir un enfoque de seguridad exhaustivo, multicapa y de protección absoluta, para proteger el creciente universo digital. Además, deben considerar toda la información que circula por la red y en la nube, y no solo las amenazas identificadas únicamente en el perímetro y el extremo.