Segmentation réseau Qu’est-ce que la segmentation réseau ?

La segmentation réseau est une pratique de sécurité qui divise un réseau en sous-réseaux plus petits pour améliorer la sécurité, réduire la congestion du trafic et optimiser les performances.

Table des matières

Comprendre la segmentation réseau

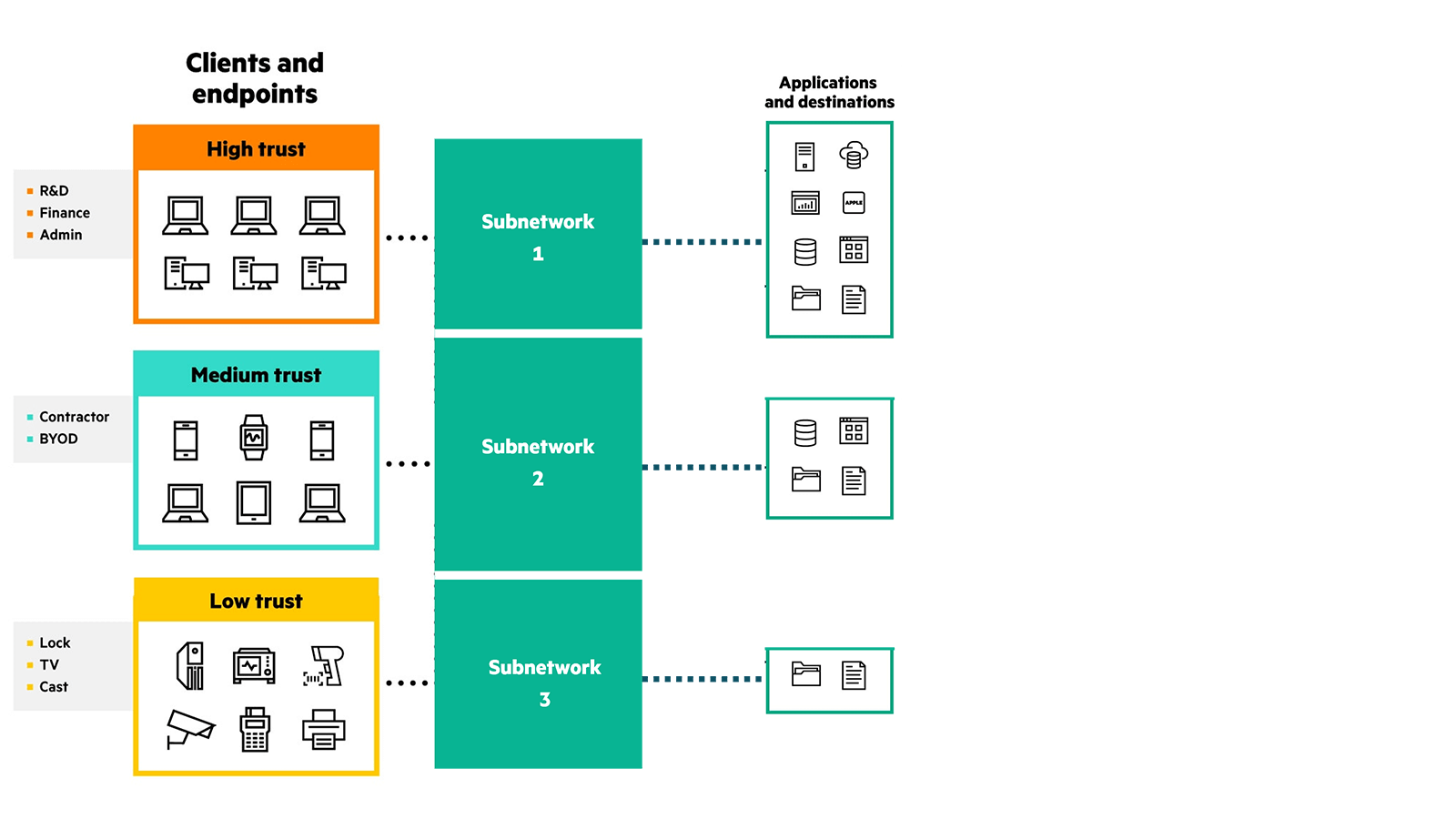

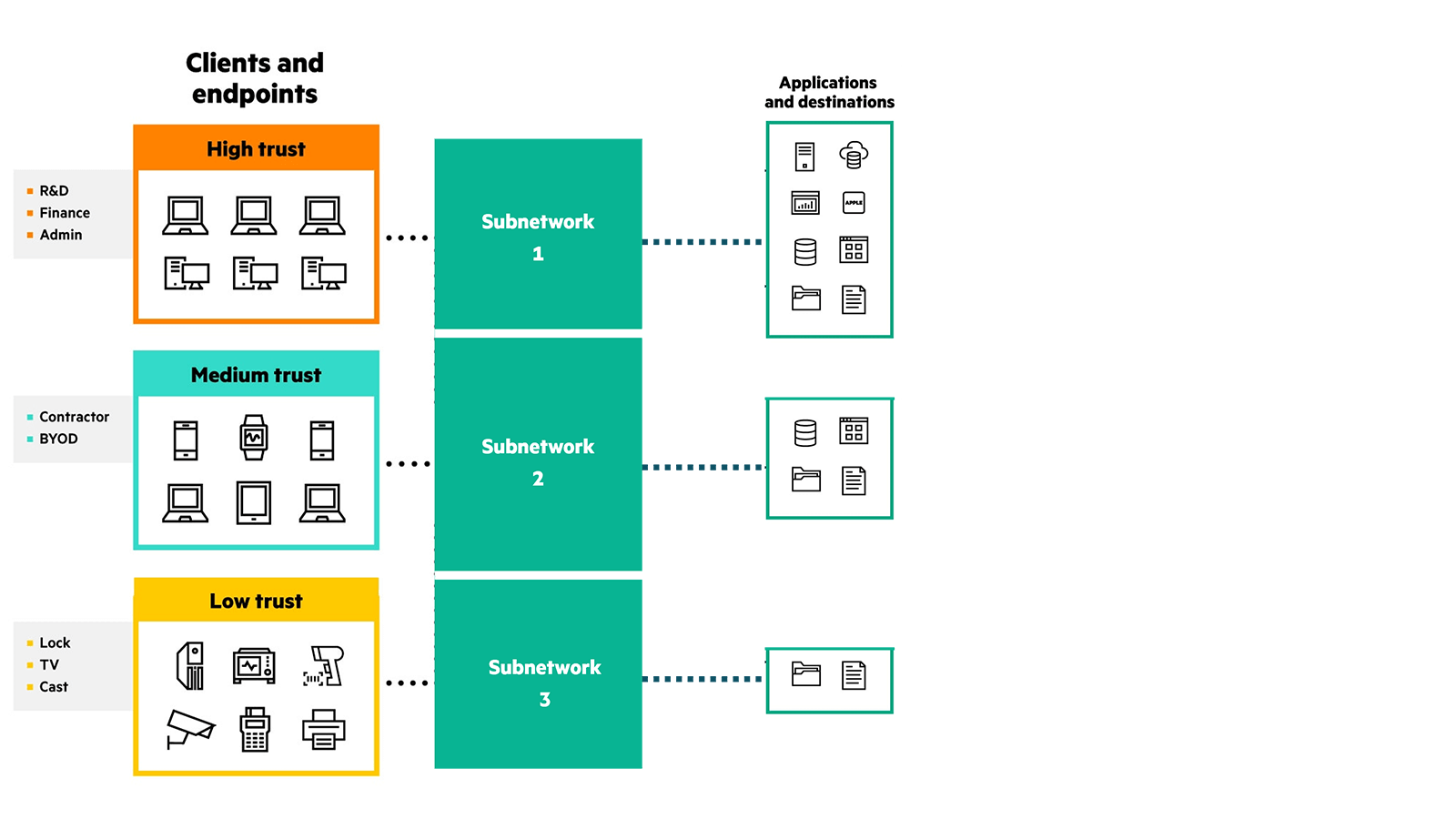

La segmentation réseau est une pratique de sécurité consistant à diviser un réseau en sous-réseaux plus petits, chacun étant dédié à des groupes spécifiques d’appareils, d’utilisateurs ou de ressources. Cette pratique renforce la cybersécurité en contrôlant le flux de trafic entre les sous-réseaux ou les segments, contenant ainsi toute faille de sécurité potentielle au sein d’un segment spécifique et contribuant à prévenir la propagation latérale des menaces. Elle améliore également les performances du réseau en isolant les ressources critiques des charges de travail non essentielles.

La segmentation réseau améliore la sécurité nord-sud en réduisant la surface d’attaque et en régulant le trafic entre différents segments en fonction de politiques prédéfinies. Par exemple, dans une grande entreprise qui fournit un accès réseau aux employés, aux sous-traitants et aux devices IoT, la segmentation peut appliquer des politiques de sécurité en fonction du niveau de confiance des appareils connectés, empêchant les devices IoT d’accéder à des systèmes sensibles, tels que les systèmes financiers ou RH, tout en priorisant les ressources réseau pour les employés travaillant avec des ressources critiques.

Quels sont les différents types de segmentation réseau ?

Deux types de segmentation réseau répondent à des exigences de sécurité différentes :

- Segmentation physique :Également connue sous le nom de segmentation basée sur le périmètre, cette méthode segmente physiquement un réseau à l’aide de pare-feux, de commutateurs et de connexions Internet. Différents groupes d’appareils sont branchés sur des commutateurs distincts. Ce type de segmentation est plus sûr, mais moins évolutif et moins rentable.

- Segmentation virtuelle : Également connue sous le nom de segmentation logique, cette méthode segmente les réseaux physiques en réseaux virtuels logiquement isolés à l’aide de technologies telles que les VLAN (réseaux locaux virtuels). Les réseaux virtuellement segmentés se comportent comme des réseaux distincts avec des politiques de sécurité différentes. Ce type de segmentation est rentable, mais devient de plus en plus complexe et gourmand en ressources à mesure que le réseau s’étend.

Quels sont les avantages de la segmentation réseau ?

La segmentation améliore la sécurité, l’efficacité et la gestion du réseau en procédant comme suit :

- Contient les failles de sécurité : La segmentation réseau permet un contrôle d’accès réseau réglementé dans chaque sous-réseau, limitant les surfaces d’attaque et empêchant les violations de se propager à d’autres sous-réseaux.

- Améliore la conformité réglementaire : Les structures réglementaires régionales et sectorielles, telles que le RGPD, PCI DSS, etc., imposent de limiter l’accès des utilisateurs et des appareils aux données. La segmentation réseau restreint l’accès des appareils et des utilisateurs en contrôlant les sous-réseaux auxquels ils se connectent. La segmentation réseau peut également simplifier les audits de conformité en limitant les examens aux seuls sous-réseaux concernés (par ex., les données financières), par opposition à l’ensemble du réseau.

- Rend le réseau plus efficace : La segmentation réseau décongestionne le réseau en séparant le trafic essentiel et non essentiel. Par exemple, les invités et les employés peuvent se connecter à des sous-réseaux distincts afin que les problèmes de bande passante dans le sous-réseau invité n’aient pas d’impact sur les performances du réseau pour les employés.

- Se concentre sur la résolution des incidents : La segmentation réseau aide les équipes informatiques et de sécurité à réduire leur champ d’action et à résoudre rapidement les problèmes, en se concentrant uniquement sur les sous-réseaux victimes d’un problème de réseau ou d’une faille de sécurité.

Quels sont les principaux cas d’utilisation de la segmentation réseau ?

- Accès invité :La segmentation réseau permet aux équipes de sécurité d’offrir un accès au réseau aux invités avec un risque minimal. Chaque fois qu’un utilisateur se connecte en tant qu’invité, il est connecté uniquement au sous-réseau invité, offrant une connexion internet, mais avec un accès réduit voire nul au réseau d’entreprise.

- Accès des appareils BYOD et devices IoT :Les appareils BYOD et devices IoT peuvent être des cibles de violations de sécurité importantes. Les connecter à un sous-réseau isolé avec des politiques d’accès fortes est un moyen pratique de limiter les failles de sécurité provenant de ces devices.

- Accès de groupes d’utilisateurs :Des groupes d’utilisateurs différents ont besoin de niveaux d’accès différents. Une équipe d’ingénierie ne devrait pas avoir accès aux données financières ou aux systèmes RH. En connectant différents groupes d’utilisateurs à différents sous-réseaux, les équipes de sécurité peuvent limiter l’accès auquel chaque groupe concerné a droit, comblant ainsi les éventuelles failles de sécurité.

- Audit du réseau :La conformité réglementaire exige que des informations critiques telles que des données financières, des informations de carte de crédit ou des informations personnelles soient stockées en toute sécurité, ce qui nécessite un contrôle et des audits plus stricts. La segmentation réseau limite l’accès aux informations critiques en plaçant les données dans un sous-réseau distinct et en les sécurisant avec des politiques de sécurité solides.

Quelle est la différence entre la segmentation réseau et la microsegmentation ?

La segmentation réseau consiste à diviser un grand réseau en segments plus petits ou sous-réseaux afin d’améliorer l’efficacité et la sécurité du réseau. La microsegmentation est une segmentation supplémentaire des sous-réseaux en fonction des charges de travail ou des applications. La microsegmentation amène la sécurité à un niveau plus granulaire et sécurise les applications au sein de différents sous-réseaux à l’aide de politiques de sécurité plus strictes.

La segmentation réseau permet un contrôle efficace du trafic nord-sud, tandis que la microsegmentation est généralement utilisée pour contrôler le trafic est-ouest.